Misc1

在一间阴暗的地下室里,网络安全专家小张正紧盯着屏幕,刚刚截取到一批黑客通过卫星盗取的数据。数据流中杂乱的信息让他感到困惑,直到他注意到一个异常的加密信号。他开始分析这段信号,经过数小时的解密,终于提取出关键信息:一份重要的文件。他必须迅速采取行动,联系上级并确保这份信息不落入黑客手中。

提交的flag格式:wdflag{xxxxx}打开文件一堆01,差分曼彻斯特

写个脚本

from libnum import *

# 读取文件内容

with open("data", "r", encoding="utf-8") as f:

all_str = f.read()

# 计算输出字符串

out = []

n = (len(all_str) // 2) - 1

# 使用列表推导式构建输出

for i in range(n):

out.append('0' if all_str[i*2:i*2+2] == all_str[i*2+2:i*2+4] else '1')

# 将列表转换为字符串并转换为十六进制

hex_output = hex(int(''.join(out), 2))[2:]

# 将结果写入文件

with open("tmp.txt", "w") as f:

f.write(hex_output)

去掉头部100000015转zip

发现zip文件中夹杂多余字节,secret.png被分开,间隔为6个字节,估计是多余了6个字节。至于每取出多少字节后去除尾部6个字节,可以爆破。

因为头部504B03041400没有问题,从504B0304到42020015,长度44,可以从12爆破至44。

附上脚本

# 读取 ZIP 文件

with open("2.zip", "rb") as f:

all_b = f.read()

n = len(all_b)

# 遍历不同的分段大小

for j in range(12, 45):

out = bytearray() # 使用 bytearray 来构建输出

for i in range(0, n, j):

out.extend(all_b[i:i + (j - 6)]) # 使用 extend 方法追加数据

# 写入输出文件

with open(f"out_{j}.zip", "wb") as f:

f.write(out)

多次尝试发现每22个字节去除6个多余字节,可以恢复正常文件

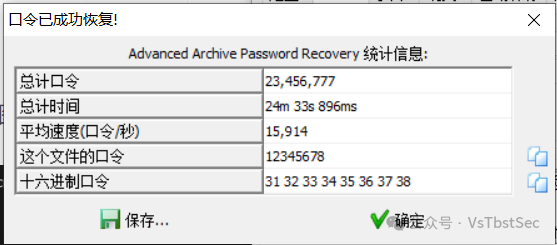

解压缩密码:12345678,解压缩得到图片

cHBhYXNzd2Q=base64解密

得到密码

ppaasswdwdflag{f3b32f2151a877cad089c25994e5da4a}Misc2

题目描述

“新盲盒系列发布了,大家一起来抽奖吧!”此刻的你被这样的字样吸引,于是你决定试试!请使用jdk1.8运行本程序。给了一个jar文件,我们放到IDEA分析一下

告诉我们是AES加密,并且把密钥也给出来了,我们查看一下加密内容

在线解密一下

https://www.toolhelper.cn/SymmetricEncryption/AES

wdflag{499c1ad9-f66f-4fa0-a6ce-b3aa46f8d598}Misc3

题目描述

MISC03

小李对计算机安全产生了浓厚的兴趣,他学习了一些关于隐藏文件和磁盘加密的方法。他了解到,文件隐藏和加密是保护个人数据的重要手段,因此决定实践自己的新知识。他得到了一个不错加密软件,于是邀请到你,迫不及待地想要一起测试其效果。

提交的flag格式:wdflag{xxxxx}png图片,先放到Hex分析一下文件数据

看到有其他文件,先分离一下

分离打开发现都是6字节的txt文件,而且解密还要密码,想到CRC32碰撞

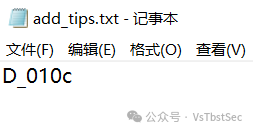

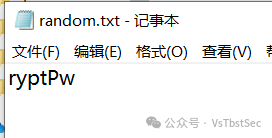

选择三段比较合理的字符合并得到

This_WD_010cryptPw这就是压缩包的密码,解压文件

得到文档,根据文档名很容易就能猜到是verycrypt加密卷

挂载一下密码为

This_WD_010cryptPw

得到key文件

-----BEGIN ENCRYPTED PRIVATE KEY-----

MIICdwIBADANBgkqhkiG9w0BAQEFAASCAmEwggJdAgEAAoGBAMync9RVIlHuySZqcpNF23ydbg5PgWVcf5Q1oj5ver9CladGc/IvPuZXeQfdG8jcaFudnfV9lT9xL/NRJmOruj80mq3L4gSZnu+bk0EuIfZlDCNJkGyvlzwlDlycHrdAd4CIcaC8NKPxI6nK8Ui/+v6dCbG7x8K1sb79TIgmVLFxAgMBAAECgYAVP707co/2zxrgU9zb3PzcOFnbH0btg/BErplvD2LgrSyN8tca0iw/HR22Uu89uKHWwluqZ7zJeqp6gmZgoq3ajtZf5TB92ncV0Xp/GPs6lRaDkJUInWIPiar23+VQPQ5uxyTnTQOiCGN5R8BZTsCC4zu/UoAuPxDmU9l8WNnGyQJBAPEktbqFyjzxZJC5PmnkiE/gegdz2i7ysN10pDyCgKhV8leS4F9npighluAD1hDiCKYBLw+foK7eB7Mm+RlF62kCQQDZQzyzebZSWmX/OCyrFk5VFfd10/lnsqQXg/RgJg2jh1UbWTiE6GDFa3H+JuYBDG/fcuuxYZ+TCDOxyDZoKHzJAkEAgA7Bnxr7ih+bCywElBFzvg90Xk7MuA/TktclfKjFECAMQStTkfamCzvDNpVy8aZHd3i7eC2KFDL+ncn9kMlLuQJAIkgWuucYmrQC5huSCMjzQT+/FUuGThOFCuTaWZWHj2caSb9xSJ92LZB/oy+2GTJCMMrsX8fcqxGfPo0t8I966QJBALdfMm0BkauVifxpAnSvfGWbuMsOalZ5Un2kjeIcCr9XBA2xQ7/VJnb+E4kHdF+8WBNONHGysrxizw29N39P53Q=

-----END ENCRYPTED PRIVATE KEY-----RSA加密,想到还有个flag.txt,RSA解密一下

https://tool.lvtao.net/rsa

友链 https://52yang.top原文始发于微信公众号(Hacking黑白红):网鼎杯朱雀组Misc全解

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论