背景

Brup Suite的爆破功能经常使用,但是很多网站,可能使用了AES,通过前端我们可以获取到key和iv偏移量。

获取到,但是遍历、爆破等等,Brup本身是不能够支持的,所以分享Burp_AES_Plugin插件。

使用方法

- git clone [email protected]:sevck/javasec.git 或访问:https://github.com/sevck/javasec 自行下载

- IDE打开 javasec/brup_plugin/Burp_AES_Plugin/AESDecode/

- 修改key和IV值

使用实例

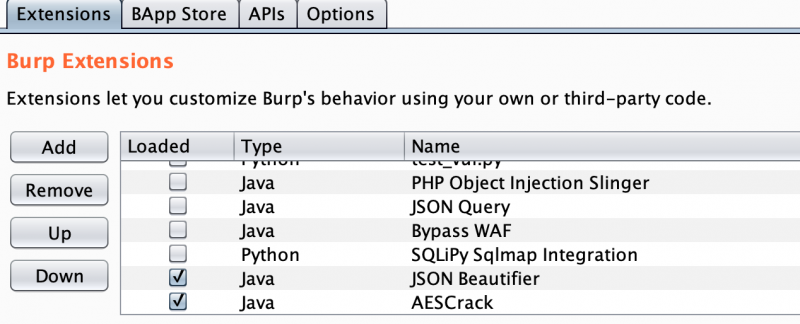

修改build jar,加载插件:

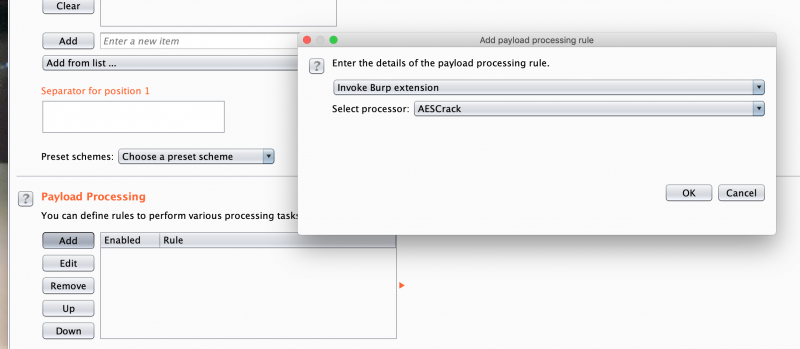

进入intruder-payload选择AESCrack

爆破模式选择自定义模式(Custom iterator)编辑payload即可,Position选择,

例如{"id":1}

Position1: {"id":

Position2: 字典

Position3: }

相关推荐: Apache Flink目录遍历漏洞通告(CVE-2020-17518、CVE-2020-17519)

漏洞描述 Apache Flink是一个框架和分布式处理引擎,用于对无限制和有限制的数据流进行有状态的计算。 Apache Flink中存在文件写入漏洞,攻击者可通过REST API 构造恶意修改的http header将上载的文件写入本地文件系统的任意位置,…

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论