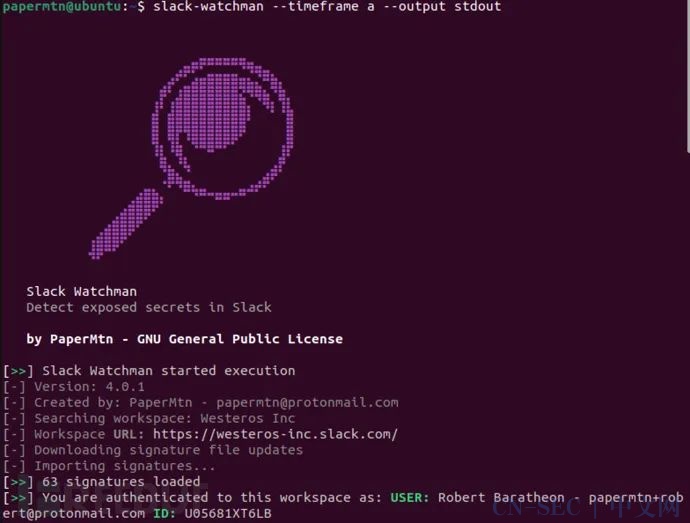

1、Slack Watchman支持搜索下列内容:API 密钥、令牌和服务帐户、文件、账号信息、财务信息等; 2、执行基于时间的搜索:24 小时、7 天、30 天、所有时间; 3、支持枚举以下内容:用户数据、对话数据、工作区身份验证选项; 4、可以在未经身份验证的探测模式下运行 Slack Watchman,以枚举工作区上的身份验证选项和其他信息。这不需要令牌,并返回:工作区名称、工作区 ID、批准的域(可以创建账户)、OAuth 提供商、SSO 身份验证状态、双因素要求; 5、Slack Watchman 提供了以下日志记录选项:终端友好的Stdout、JSON 到Stdout;

Python 3 Docker

pip安装

python3 -m pip install slack-watchman源码安装

git clone https://github.com/PaperMtn/slack-watchman.gitpython3 -m pip buildpython3 -m pip install --force-reinstall dist/*.whlDocker使用

docker pull papermountain/slack-watchman:latest// helpdocker run --rm papermountain/slack-watchman -h// scan alldocker run --rm -e SLACK_WATCHMAN_TOKEN=xoxp... papermountain/slack-watchman --timeframe a --all --output jsondocker run --rm --env-file .env papermountain/slack-watchman --timeframe a --all --output stdoutusage: slack-watchman [-h] [--timeframe {d,w,m,a}] [--output {json,stdout}] [--version] [--all] [--users] [--channels] [--pii] [--secrets] [--debug] [--verbose] [--cookie] [--probe PROBE_DOMAIN]Monitoring and enumerating Slack for exposed secretsoptions: -h, --help 显示此帮助消息并退出--timeframe {d,w,m,a}, -t {d,w,m,a} 距离搜索还有多远:d=24小时w=7天,m=30天,a=所有时间--output {json,stdout}, -o {json,stdout} 将结果发送到哪里--version, -v 显示程序的版本号并退出--all, -a 查找敏感数据和个人身份信息--users, -u 枚举用户并将其输出到当前工作目录中的.csv--channels, -c 枚举信道并将其输出到当前工作目录中的.csv--pii, -p 查找个人数据:出生日期、护照详细信息、驾照、ITIN、SSN等。--secrets, -s 查找暴露的敏感数据:凭据、令牌等。--debug, -d 打开调试级别日志记录--verbose, -V 为JSON日志打开更详细的输出。这包括更多字段,但更大--cookie 使用Slack d cookie进行cookie身份验证。需要设置SLACK_WATCHMAN_COOKIE和SLACK_WATCHMAN_URL环境变量,或在watcher.conf中同时设置这两个值 --probe PROBE_DOMAIN 对工作区执行未经身份验证的探测,以获取可用的身份验证选项和其他信息。需要输入要探测的工作区域slack-watchman --timeframe a --all

原文始发于微信公众号(FreeBuf):如何使用Slack Watchman防止Slack泄露敏感数据

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论