免责申明

本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。

一、前言

在昨天一位师傅联系到我,说有一套代码找到了一个后台的任意文件上传漏洞,但是想变成前台漏洞,于是找到我进行分析分析。

二、分析过程

其实大家也可以看到就是下面这套源码:https://gitee.com/lylme/lylme_spage 我们搭建起来看一看,载入编辑器开始看代码。

这里说一个小技巧:可以搭建起来网站之后通过数据包定位代码

三、鉴权分析

知道了如何进行登录认证的,下来我们看看如何进行鉴权,也就是如何进行的区分你登录了没登录,这里可以说一下,一般都是通过cookie或者session等方式进行鉴权的。 查看一个admin文件,肯定是有鉴权的。

取反验证,加入!

不加入!验证是否跳转登录

确定了这个是鉴权之后,我们看看如何绕过。

鉴权绕过(没成功)

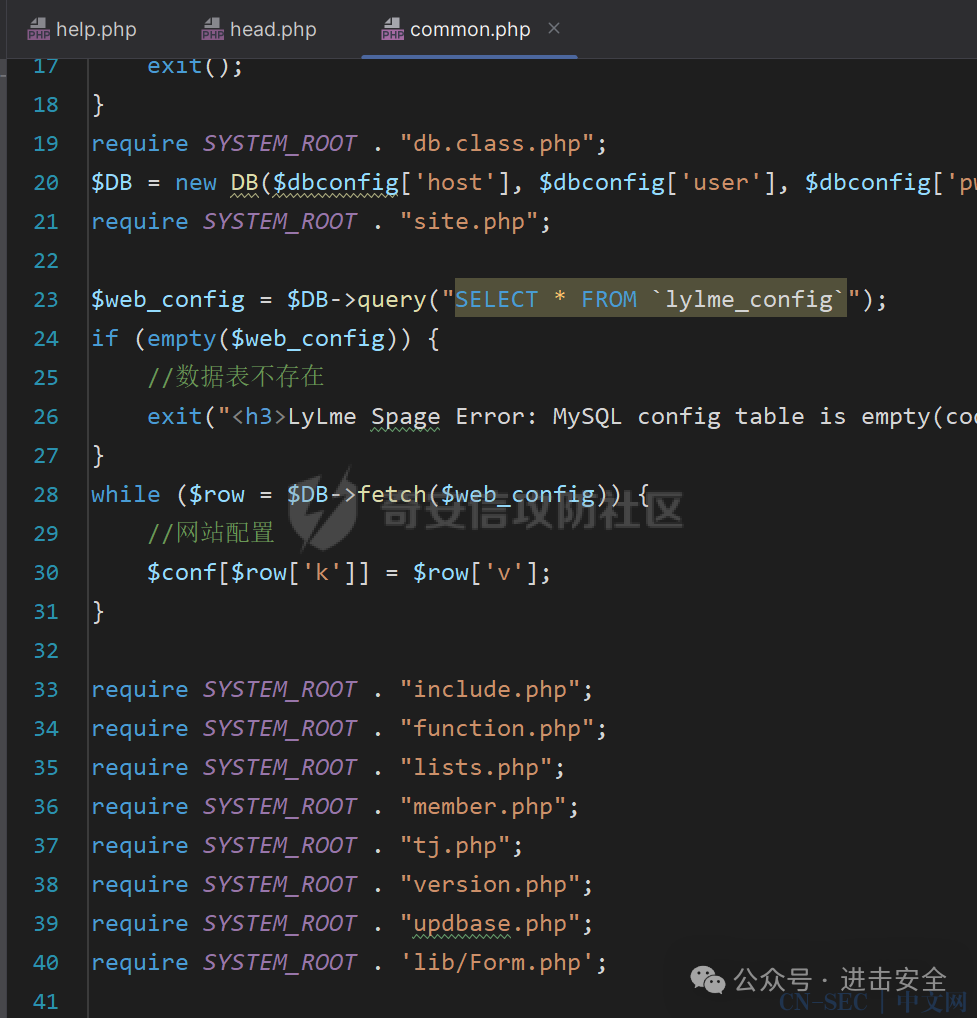

在这里我们知道了肯定是上面包含了一个文件为common文件获取到的isLogin值,我们跟入文件查看。 继续跟入。

继续跟入。

1、COOKIE可控,但是调用了authcode方法,这个方法也好说因为COOKIE可控我们可以构造恶意payload让他调用authcode方法结构为我们想要的信息。2、使用了==弱类型比较,我们可以尝试绕过,如果构造出来经过authcode解密之后的值与admin_user以及admin_pwd进行md5加密值相等的话可以绕过鉴权。这里先进行看看authcode调用结束之后是上面信息。

前台RCE审计过程

但是我们也获取到了一些信息,那就是PHP当中如果不包含文件common.php那么就是可以进行前台访问的,把目光放在了前台上面。 使用脚本进行跑一下,筛选出来全部不存在common.php的文件。

漏洞验证

尝试进行漏洞验证

天塌了

正当我兴致勃勃的找这个师傅装* 的时候,把这个漏洞详细发给了这个师傅,这个师傅没回复我别的,只回复了我几个字符。

完结

原文始发于微信公众号(进击安全):某次代码审计从0day变Nday的路程(漏洞分析)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论