前提环境:WebShell上传了 但是遇到防火墙拦截了,哎,苦恼连接不上

没办法经过测试发现是因为流量中的字段有敏感字段被拦截了,找了好几个人要了二开过的哥斯拉发现都不行,还是被检测被拦截,无奈只能自己手搓一个二开了。

这里的防火墙是cloudflare

首先准备原本的哥斯拉v4.0

下载地址:

https://github.com/BeichenDream/Godzilla

这里使用v4.0.1-godzilla版本进行二开

Jar包反编译在线网站:

https://www.decompiler.com/

直接拖入jar包就行了

之后把反编译的东西下载下来

准备环境IDEA这个就不过多阐述了,网上有破解办法,破解不了用30天免费试用也行

目录结构如下

其中godzilladec文件夹中放我们反编译的内容

Lib文件夹中直接把原版jar包放进去就OK了

创建依赖

设置依赖添加我们上面lib里的哪个原版jar包,并且选中,jdk版本选1.8

下面反编译的srcMETA-INF/MANIFEST.MF源文件,放到src下面,注意路径

然后同样复制decompiled_src/core/ui/MainActivity.java文件到src目录下

然后在添加主类

改标题

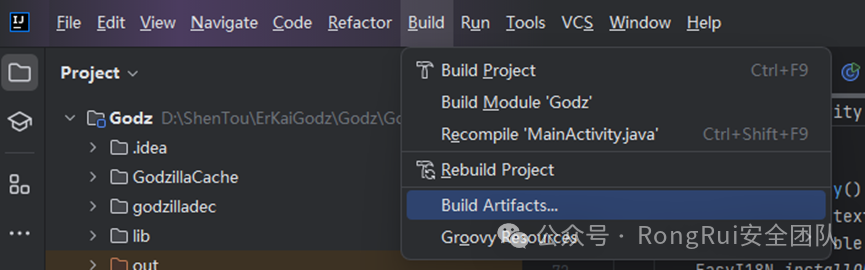

改完之后build project编译项目

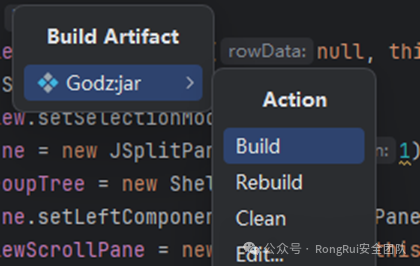

然后在build artifacts生成jar包

然后运行jar包发现hash错误因为存在暗庄要去除

在core/ApplicationConfig.java复制到src/core/ApplicationConfig.java

将system.exit(0)的逻辑全部注释

我们看

godzilladec/shells/cryptions/phpXor下的文件

可以读一下代码。第一个是生成,后面是加密逻辑

同样拿过来进行修改,这里你可以自定义

改好之后进行测试

这里我自己改了流量之后用本地进行了抓包测试

数据包如下

首先我们拿过来进行url解密

发现主要内容是sign字段和key字段

成果绕过防火墙上线

最终成品进行了PHP和JSP的免杀流量修改生成的webshell做了免杀处理,流量进行了自定义,

如需工具或进技术交流群可+V:BeoutSea+V2:xingxingderichuang

感谢关注RongRui科技,技术交流私信拉群

承接项目:软件开发、web开发、攻防演练、等保测评等

原文始发于微信公众号(RongRui安全团队):二开哥斯拉-绕过cloudflare流量检测

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论