前言

TargetCompany勒索病毒是一种专门针对企业的定向勒索软件,自被发现以来,其精准化和定制化的攻击策略引起了广泛关注。与随机传播的勒索病毒不同,TargetCompany专注于高价值目标,通常通过复杂的攻击链,例如鱼叉式钓鱼邮件、漏洞利用、或对企业内部网络的渗透,逐步获得对关键系统的控制。该病毒不仅加密企业的核心数据,还可能窃取敏感信息,增加勒索筹码。TargetCompany的出现反映了勒索软件从无差别攻击向精确打击的转型趋势,给企业的网络安全防护带来了更大的挑战。

特征

TargetCompany勒索病毒在感染系统后,会快速加密企业的关键业务文件,包括文档、数据库和其他敏感数据。所有被加密的文件通常附加“.target”后缀,明确标识文件已被锁定,进一步加剧企业业务中断的风险。这种针对核心数据的加密策略,不仅对企业日常运营造成巨大干扰,还增加了解密需求的迫切性。

与此同时,TargetCompany会在受害系统的每个加密文件夹中生成一封勒索信,通常命名为“HOW_TO_DECRYPT.txt”。勒索信内容以详细且专业的方式向受害者解释加密情况,提供支付赎金的具体指引,并附加攻击者的联系方式(如专用电子邮件或暗网通信渠道)。部分版本的勒索信甚至威胁公开窃取的敏感数据,以此增加受害者的心理压力,促使其尽快支付赎金。

在传播过程中,TargetCompany通常利用企业网络中的漏洞进行扩散,例如通过未加固的远程桌面协议(RDP)或共享网络传播。病毒还会执行横向移动操作,以感染更多系统和文件。同时,为了阻止企业快速恢复,TargetCompany可能会删除本地备份文件或安装后门程序,确保其对系统的控制能力。

为了进一步恐吓受害者,TargetCompany还会更改系统的桌面背景,展示醒目的加密警告信息。这些警告通常包含支付赎金的紧迫性提醒,并声称如果不支付,文件将被永久删除或公开。此外,该病毒具备一定的反检测能力,例如检测沙箱或虚拟机环境以躲避安全分析,并尝试终止防病毒软件的运行,甚至在某些情况下会自毁解密密钥以增加支付压力。

总体来看,TargetCompany勒索病毒凭借其精准化的攻击策略、高效的加密手段以及强大的对抗检测能力,对企业网络构成了极大的威胁。这种定向攻击手段代表了勒索软件向复杂化和定制化发展的新趋势,凸显了企业加强网络安全防护和应急响应的重要性。

工具使用说明

-

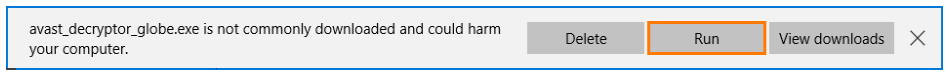

下载avast_decryptor_RANSOMWARE_NAME.exe文件(例如avast_decryptor_TargetCompany.exe),然后:单击“运行”以立即启动应用程序。  将其保存到桌面,稍后通过双击桌面上的avast_decryptor_globe.exe图标来运行它。

将其保存到桌面,稍后通过双击桌面上的avast_decryptor_globe.exe图标来运行它。 -

如果出现“Windows 保护您的 PC”对话框,请单击“更多信息”,然后单击“仍然运行”。 -

在“欢迎”屏幕上,单击“下一步”。 -

使用可用按钮找到要解密的文件,然后单击“下一步”。 重要提示:接下来的三个步骤(第 5 步到第 7 步)仅在需要破解密码时适用。否则,向导将直接进入步骤 8 中所述的屏幕。

-

提供加密文件和原始文件的位置,然后单击“下一步”。 注意:密码破解都需要原始文件和加密文件。你经常可以在以下位置之一查找原件:

-

来自云端或闪存驱动器或其他外部驱动器的备份。 -

标准的 Windows 声音或图片(例如壁纸),您可以从网络或其他 PC 下载。 -

您在电子邮件中接收或发送的文档、图片或视频。

-

单击“开始”以启动密码破解过程。注意:此过程会消耗您 PC 上的过多资源。如有必要,单击“暂停”以暂停该过程。 -

当破解的密码出现在“密码”框中时,单击“下一步”。 -

根据需要勾选以下选项,然后单击“解密”: -

备份加密文件:创建加密文件的备份。 -

以管理员身份运行解密过程:使解密过程能够访问所有文件,包括只有通过管理员权限才能访问的文件。

-

-

解密完成后,单击“显示日志”以查看已完成解密的概述,或单击“关闭”退出向导。

工具下载地址

原文始发于微信公众号(solar应急响应团队):【工具分享】TargetCompany勒索病毒解密工具

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

重要提示:接下来的三个步骤(第 5 步到第 7 步)仅在需要破解密码时适用。否则,向导将直接进入步骤 8 中所述的屏幕。

重要提示:接下来的三个步骤(第 5 步到第 7 步)仅在需要破解密码时适用。否则,向导将直接进入步骤 8 中所述的屏幕。 注意:密码破解都需要原始文件和加密文件。你经常可以在以下位置之一查找原件:

注意:密码破解都需要原始文件和加密文件。你经常可以在以下位置之一查找原件:

评论