手机上安装今天的主角抓包软件“HTTP Toolkit”,直接安装就好,不需要自己做任何操作,这个软件会自动将自己的证书放到系统可信的证书目录中去,项目地址为:

https://github.com/httptoolkit/httptoolkit-android/releases/tag/v1.3.10手机上安装好之后,再在电脑上安装这个工具的server端,项目地址为:

https://github.com/httptoolkit/httptoolkit-server/releases/tag/v1.14.10我这里用的是windows的电脑,下载对应的压缩包

解压之后的目录如下图所示

双击“HTTP Toolkit.exe”打开server端,他的界面长这个样子

抓包也很简单,只需要用usb线把手机与电脑连接,然后打开手机上的应用,当显示这个页面的时候

在电脑的server端,选择ADB的选项即可

这时候就会发现手机上已经更新成连接的状态了

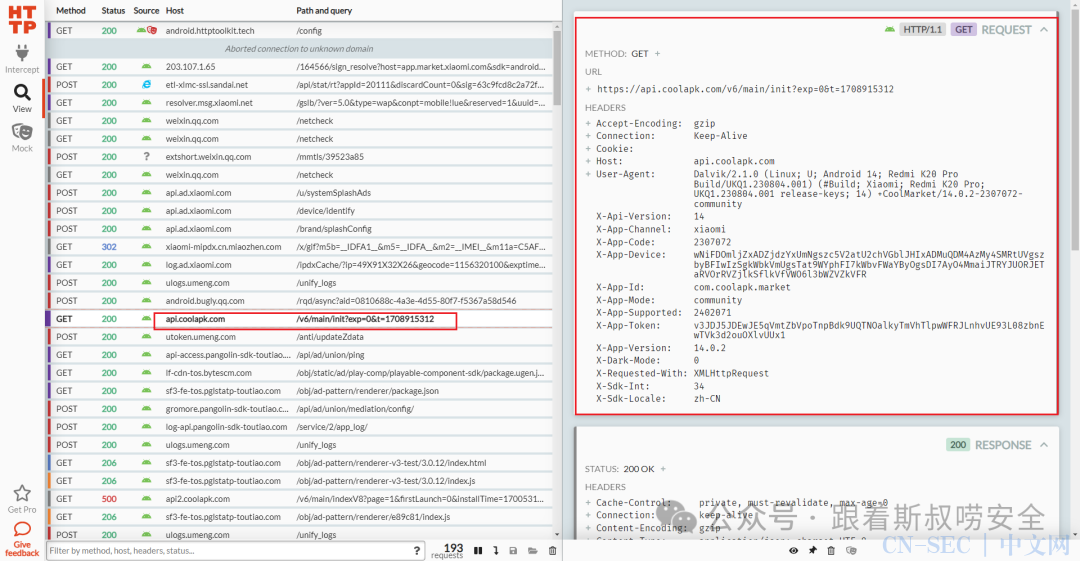

下面就可以正常抓包了,这里抓一个酷安的包测试一下,一切正常

点击左侧的请求包栏目,右侧就会显示该请求包的详细内容,无敌。

那么问题来了,为什么人家就能抓包,我们就没法抓?他的方案可不可以移植到我们burp抓包上面去呢?带着这个疑问,斯叔又浏览了他们的官网博客,分析他们用到的解决方案。

终于在这里发现了突破

https://httptoolkit.com/blog/android-14-install-system-ca-certificate/这里挑选重点进行展示,原文是英文,看着实在是头大,展示的是浏览器译文

大概意思就是先把哈希计算过的证书上传到/data/local/tmp/目录,然后执行黑框里面的这个命令就行了,那我们把黑框里面的证书名称改成burp的名称不就完事了?说干就干,下文为修改后的代码内容,保存为cert.sh

|

然后把9a5ba575.0和这个cert.sh文件通通上传到手机的/data/local/tmp目录,然后给cert.sh增加可执行的权限

直接执行cert.sh文件

直接执行cert.sh文件

使用burp抓浏览器包试试,完美

这

原文始发于微信公众号(Z2O安全攻防):安卓14抓不到包?那是你没遇到这个神器!

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论