背景介绍:

根据CheckPoint研究人员的解释CVE-2018-20250问题是由于UNACEV2.dll库中已存在19年的漏洞所导致。由于漏洞存在时间已久且影响软件范围广泛,请各位PwC客户即时对终端进行安全加固以及安全意识培训。

黑客可通过使用此漏洞将病毒捆绑于压缩文件,在解压缩文件的过程中将病毒写入Windows应用开机启动中,并在电脑重启后加载病毒入侵网络、控制终端。利用过程可绕过多数终端安全软件无任何提示。

其影响范围:

WinRAR<5.7.0 beta

Bandizip<=6.2.0.0

好压<=5.9.8.10907

360压缩<=4.0.0.1170

修复建议:

更新以上压缩软件至最新版本:

https://www.win-rar.com/affdownload/download.php

被捆绑病毒RAR压缩文件特征:

捆绑病毒后的rar文件打开后存在非文件类型系统盘符,如发现需立刻停止操作通知系统管理人员。

============================================

攻击手段解析:

漏洞利用工具已于2019/2/22日由安全研究人员在GitHub上公开

https://github.com/WyAtu/CVE-2018-20250

其使用技术难度较低,因此可能造成此漏洞被大规模使用。

1. 黑客可通过是用此漏洞将病毒捆绑进rar压缩文件内。

2. 进行加密绕过绝大部分病毒扫描软件。

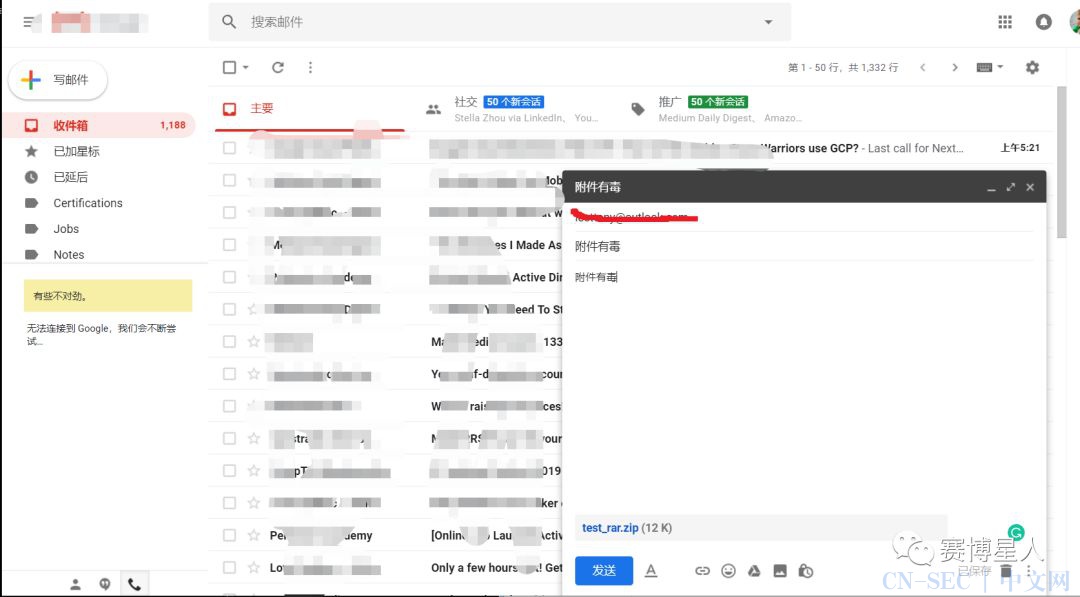

3. 由于杀毒软件无法查杀加密后压缩文件中的病毒且rar格式文件是常见的文件格式。在病毒网关无法发现的情况下,黑客可以邮件的方式发送给指定目标。

4.受害者收到邮件后在有终端安全软件的主机上解压此文文件

5.此时,受害者Windows启动目录(在系统启动时此目录下所有软件会被自动启动)无任何程序。

6.在无任何警报的情况下,病毒被写入启动项,并在下一次电脑启动时执行。

本文始发于微信公众号(赛博星人):高危RAR压缩文件远程执行漏洞预警 --- 病毒捆绑工具已公开

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论