正文部分

APT拓线的基础

什么是APT拓线

本质上就是通过已知的样本信息,例如exe,域名,hash,ip等等,去构建该APT组织的特征,然后通过该特征去获取到更多的有关于该组织的APT线索的过程,而对于网络空间测绘中的APT拓线,其道理也和这个类似

基本流程

对于网络空间测绘中的APT拓线,一般的流程是下面这四步:

1. 基础的IOC信息

2. 寻找组织站点

3. 指纹构建

4. 获取更多的IOC信息

基础的IOC信息

基础IOC的来源有很多,推特,自己公司的情报信息,开源共享的IOC信息,微步等情报社区,利用已知样本进行VT沙箱等等

微步社区

GitHub开源的IOC共享项目

maltrail/trails/static/malware at master · stamparm/maltrail[1]

推特

VT沙箱

寻找组织站点

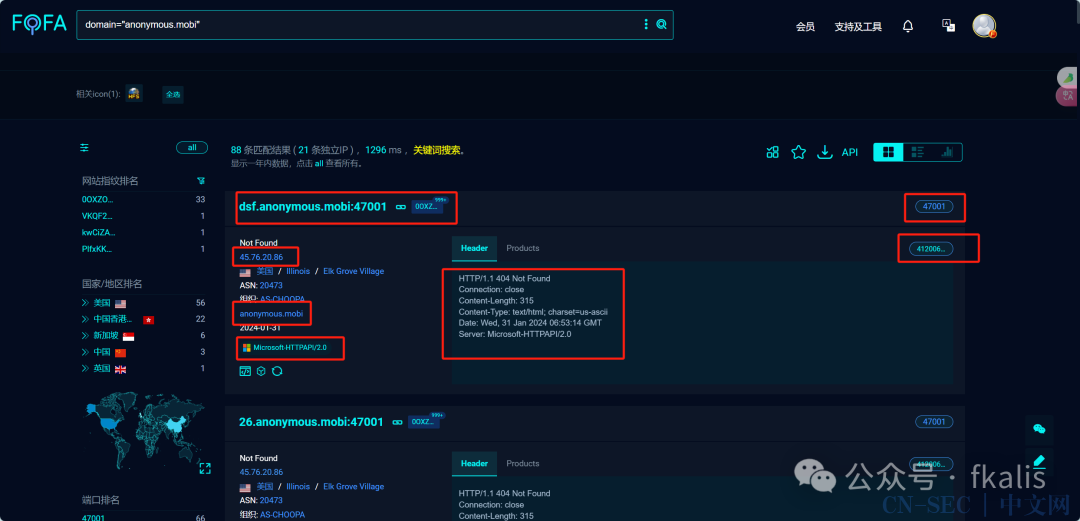

可以利用Fofa,quake,微步等引擎进行搜索

特征提取

通过其站点的特征信息,例如title,body,header,hash,ico等等等去进行特征收集

、

、

获取更多的IOC信息

通过特征的对比,获取到指纹,在进行特征的搜索获取到更多IOC

QUAKE : dom_hash:"50e5d69b47dd1f0e6c9563afc6657370"

就可以获取到更多的IOC特征

domain:"qizong.xyz"domain:"77.qizong.xyz"dom_hash:"50e5d69b47dd1f0e6c9563afc6657370"...FOFA:banner="HTTP/1.1 404 Not FoundContent-Type: text/html; charset=us-asciiServer: Microsoft-HTTPAPI/2.0Date: Sun, 28 Jan 2024 15:20:36 GMTConnection: closeContent-Length: 315"

APT拓线的实战

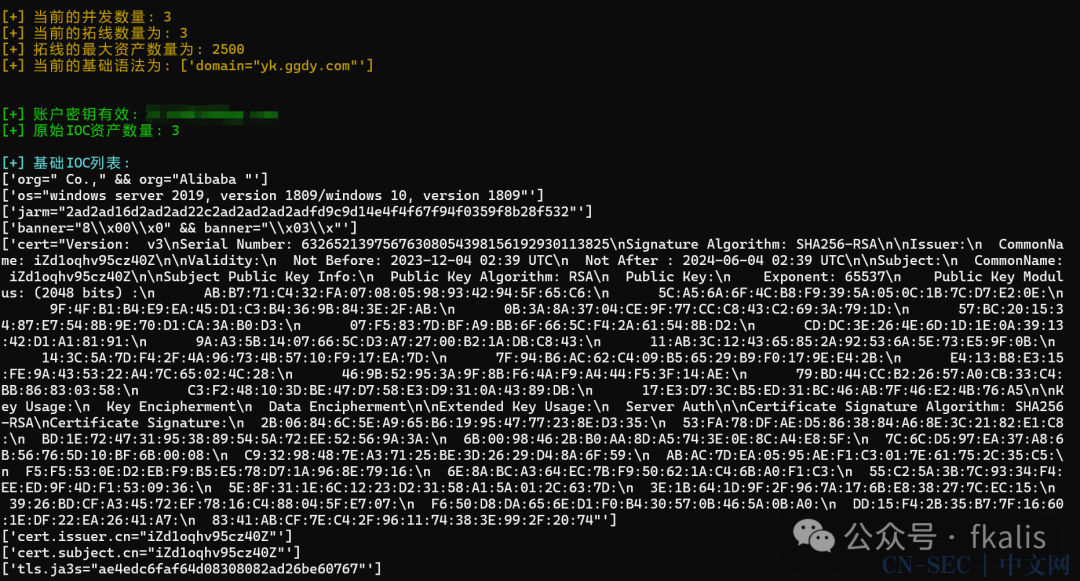

本实战案例使用到了RongIOC

项目地址:

https://github.com/WingBy-Fkalis/RongIOC

欢迎各位师傅进行交流,点点star~~

基础IOC获取

在微步中发现了有师傅分享了有关银狐的域名:yk.ggdy.com

https://x.threatbook.com/v5/circleArticle?circleId=7f41aa47952015736d39eb88a12e6f5a&id=49385

Fofa搜索获取站点

host="yk.ggdy.com"

寻找其公共特征

使用RongIOC自动提取并且进行过滤!!

通过公共特征再去获取新的站点

cert.subject.cn="iZd1oqhv95cz40Z"

| zd.youbi.co |

|

| tt3.ggdy.com |

|

| yk.youbi.co |

|

| tt2.ggdy.com |

|

| yk.ggdy.com |

|

| yk1.youbi.co |

|

| 8003.ggdy.com |

|

| ttkk.youbi.co |

|

| 3424.youbi.co |

|

| 1197.youbi.co |

|

| 7122.youbi.co |

|

| 1219.youbi.co |

|

拓线的小技巧

特征path确认

<a "https:="" href="https://mp.weixin.qq.com/s?__biz=MzkyNzIwMzY4OQ==&mid=2247489357&idx=1&sn=a694631c1a7fd68bf36936aa2a95718a&scene=21#wechat_redirect" title="FOFA资产拓线实战系列:Ducktail犯罪组织">FOFA资产拓线实战系列:Ducktail犯罪组织

在有的时候,由于特征不明显,可能会导致我们拓线得到的资产可能会比较多,这时候我们通过一个个使用微步进行查询确认的方式就不太方便,这时候如果存在可疑的路径,就可以对资产进行可疑路径扫描,进一步确认可疑资产

httpx -path /api/check -sc -cl

httpx -path /api/check -sc -cl -mc 200-ml 355-fc 404,403,401,500,400其中:-mc 200//匹配状态码-ml 355//匹配返回长度-path //设置扫描路径-fc 404,403,401,500,400//设置排除的状态码

cat url.txt | httpx -sc -cl -path path.txt -mc 200

空条件查询/非空条件查询

<a "https:="" href="https://mp.weixin.qq.com/s?__biz=MzkyNzIwMzY4OQ==&mid=2247488902&idx=1&sn=338e959259d95e0e3b3dd16d9bc96e34&scene=21#wechat_redirect" title="用FOFA进行一场APT Bitter追踪的实战">用FOFA进行一场APT Bitter追踪的实战

在有的情况。对于一些特征字段,可能他的特征并不是固定的,但是他都满足存在这个信息,或者不存在这个信息,这时候可以添加空条件和非空条件进行查询

实现部分数据的过滤

实现部分数据的过滤

引用链接

[1] maltrail/trails/static/malware at master · stamparm/maltrail: https://github.com/stamparm/maltrail/tree/master/trails/static/malware

原文始发于微信公众号(fkalis):APT拓线分析指南(自研工具RongIOC实战)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论