本文提供的资料和信息仅供学习交流,不得用于非法用途;

对于因使用本文内容而产生的任何直接或间接损失,博主不承担任何责任;

本文尊重他人的知识产权,如有侵犯您的合法权益,请在vx公众号SecurePulse后台私信联系我们,我们将尽快删除

最开始拿到这个站点的时候,自己就觉得这个站与一般的edu其实还是有一定差别的,因为一般的edu(非高校)都很少会自己去开发一套系统,所以很多时候是用的其他公司开发的系统。

当时拿到这个站点发现是输入身份证的时候,随便输了身份证发现不太行,然后突然就瞥见了最下面的管理员登陆

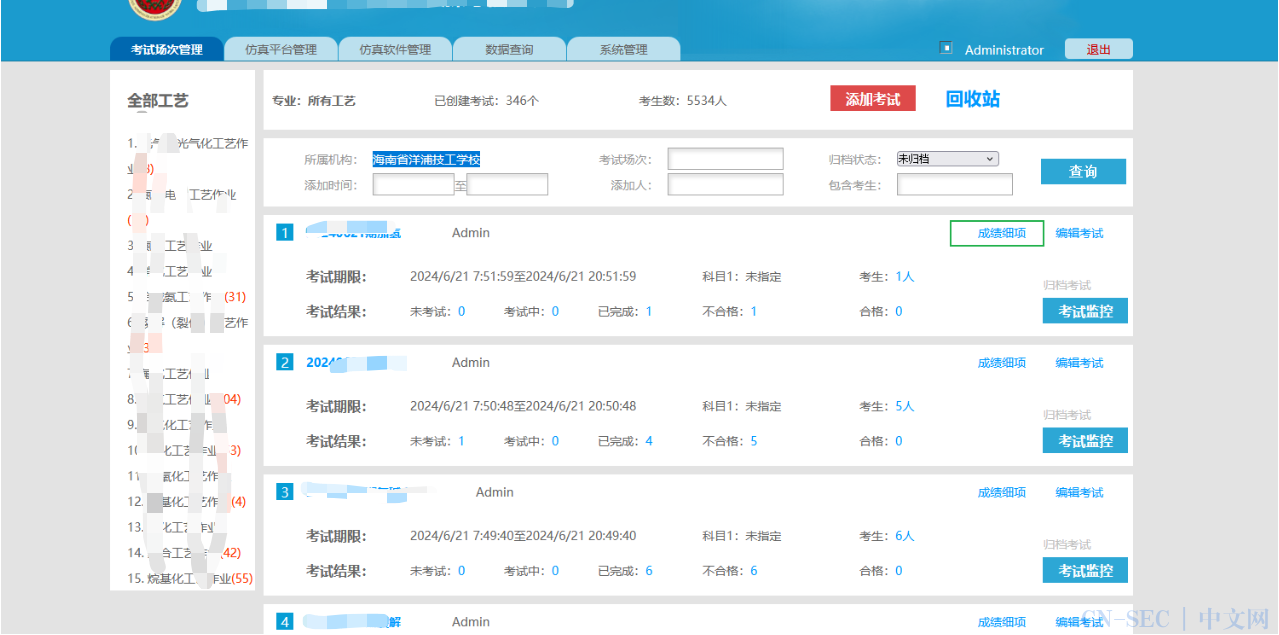

管理员登陆就是简单的一个账号密码,就试了一下admin 123456就成功进了后台,进入后台这个系统一直都在使用,而且使用的人数不少,而且登陆的人员信息很多。

当时随便点一个进去就有身份证,电话和姓名三要素,已经初步就是中危了,然后后续发现这就是一个管理考试人员的系统,由于自己也不是考试的人员,也没有能测的接口,所以当时也没去测危害比较大的操作。

但是当我准备交报告的时候我就在想哈,这个页面肯定不是他们自己写的,所以我就搜索了一下这个开发公司和这个系统的名称,但是可能这个公司谈的业务比较偏向企业吧,我试了很多站发现都是企业的站点,也没有src提交的地方,因为这个系统就比较偏向社会考证,所以edu就没人用,不过也算是当时没看任何文章的时候自己想到的一个方法,结果后面看到其他大佬的文章才知道我就是个菜鸡,但是我觉得这种能自己思考出来的方法是不会忘记的啦!

- source:securepulse.website

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论