bWAPP是基于MySQL和PHP 应用web靶场环境。一款非常好用的漏洞演示平台,包含有100多个漏洞。本文为大家讲解它的部署和通过指南吧!

部署

本文以宝塔环境为例。下载文件(末尾提供)解压服务器。分别修改admin目录下的setting.php和config.inc.php中的数据库信息。注意,先不要创建BWAPP数据库,执行安装命令会自助创建。

接着,访问你的IP/install.php进行安装,便会出现下面界面。证明安装成功。

bee/bug进行登录。

本文以HTML Injection注入篇为例。简单说下其利用过程。其他部分后续更新!

HTML Injection

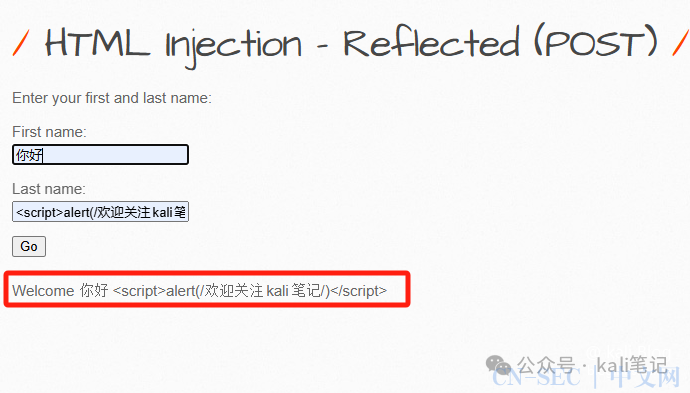

因为网页没有做任何过滤,攻击者可以通过输入框,搜索框等位置插入恶意代码。如XXS攻击、恶意外链等。如,我们在输入框输入下面代码

<a href="https://blog.bbskali.cn/">逍遥子大表哥</a>

当别人访问此网站,也会看到当前攻击者留下的信息。点击后便跳转到指定的站点。

同理,我们还可以弹XSS

<script>alert(/欢迎关注kali笔记/)</script>

因为这些攻击都是注入到当前网页的,所以危害很大!

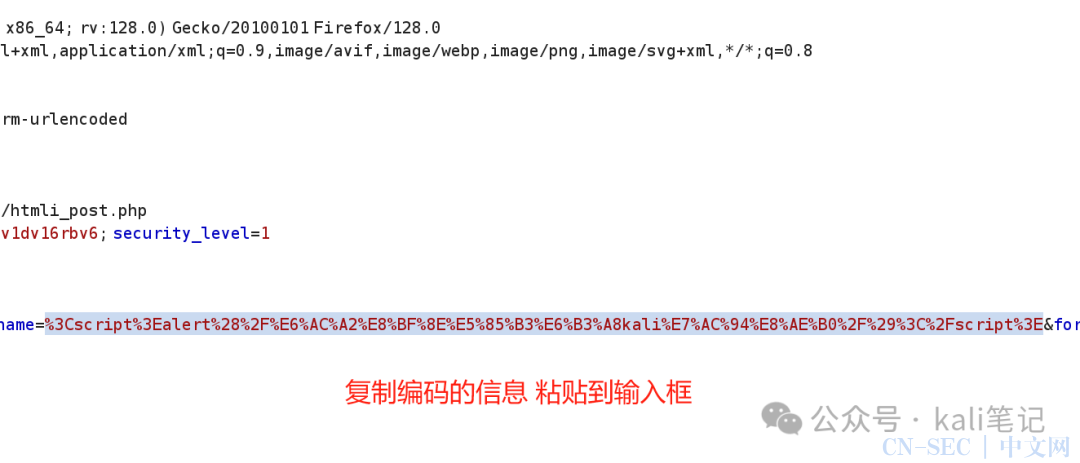

对于medium级别,我们输入payload后发现直接显示了。 祭出神器burp抓包,来一梭研究下!

祭出神器burp抓包,来一梭研究下! 通过抓包,我们发现输入的信息全部被编码了。哪么,反过来,我先将编码后的信息输入到里面,它还会编码吗?

通过抓包,我们发现输入的信息全部被编码了。哪么,反过来,我先将编码后的信息输入到里面,它还会编码吗? 成功复现

成功复现

high

在高级漏洞中,我们尝试输入,发现刚才的方法已经不行了。因为使用了htmlspecialchars()函数过滤,把预定义的字符&, " ,’ ,<,> 转换为 HTML 实体。

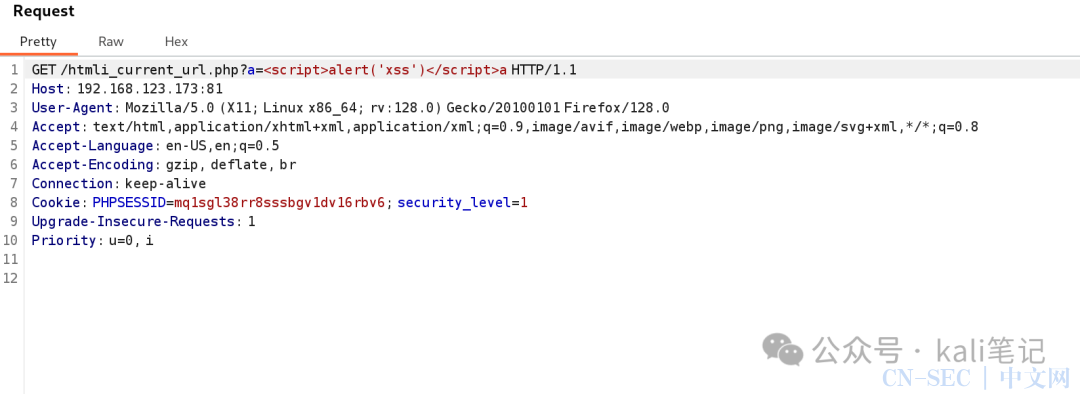

HTML Injection(Current URL )

low

正常情况下,得到的是一段URL,感觉无处下手。通常我们会在url后面去构造参数。如:

?id=<script>alert('欢迎关注kali笔记')</script>

当然,也可以直接修改host的值来实现。如

当然,也可以直接修改host的值来实现。如

medium和high环境问题,未能复现。

需要注意的是,本关中尽量用ie浏览器,火狐和Google对xss过滤还是比较严的。

HTML Injection Stored (Blog)

low

直接输入xss脚本即可复现。

iFrame Injection

iframe是可用于在HTML页面中嵌入一些文件(如文档,视频等)的一项技术。通过利用iframe标签对网站页面进行注入。low

ParamUrl=../admin/phpinfo.php&ParamWidth=500&ParamHeight=500

注意:由于环境限制,如(php版本、相关函数、浏览器因素)部分medium和high级别的无法复现。大家可以自行尝试!

原文始发于微信公众号(kali笔记):WEB靶场-bWAPP 指南(HTML Injection篇)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论