将安全君呀设为"星标⭐️"

第一时间收到文章更新

声明: 安全君呀 公众号文章中的技术只做研究之用,禁止用来从事非法用途,如有使用文章中的技术从事非法活动,一切后果由使用者自负,与本公众号无关。

文章声明:本篇文章内容部分选取网络,如有侵权,请告知删除。

1.固定样本信息。包体的MD5值、APK的签名、各个文件的HSAH值;

程序名:相册图片

包名:com.net.cn

程序大小:323K (331,603 字节)

样本发现日期:不详

样本类型:木马

样本文件MD5 校验值:49EC89FBE881981F73F7B72C81B82594

签名证书MD5信息:F1530ED2AAF9AA9EBA52E978105B9D64

是否加壳:腾讯

威胁系统平台:安卓

Android Killer 反编译查看:

编译:

改变 MD5 值,复制到其他路径,会发现之前腾讯管家直接报毒,现在不报毒了。

发现腾讯管家的报毒规则还是比较简单的,编译一次只改变了包体的MD5值、APK的签名、HSAH值。

2.确定APK在AndroidMainfest.xml中所索取的权限:

一般敏感权限:读写短信内容、读写联系人、读写图库、读取定位、拨打电话、开机启动等等;

<uses-permission android:name="android.permission.RECEIVE_SMS"/><uses-permission android:name="android.permission.READ_SMS"/><uses-permission android:name="android.permission.SEND_SMS"/><uses-permission android:name="android.permission.CALL_PHONE"/><uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/><uses-permission android:name="android.permission.ACCESS_DOWNLOAD_MANAGER"/><uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

爆红就是非常敏感的信息。

特殊权限:病毒为了防止被卸载,通常会在设置里面申请Admin权限,免Root,注册成功系统应用;

<meta-data android:name="android.app.device_admin" android:resource="@xml/ds"/><intent-filter><action android:name="android.app.action.DEVICE_ADMIN_ENABLED"/></intent-filter></receiver>

Root权限:一般在Java中去申请;

作用是为了加载恶意的插件(加载从网络动态下载的jar/dex/elf)

3.病毒安装之后,你点击“运行失败”,立即把自己图标隐藏、开启后台后门服务、开机启动。

4.分析行为,定位到具体的行为和触发点。Java、Html5、Native、Lua等。

5.分析的过程中,要做一些追溯。尽量追到病毒作者的一些信息。转发短信(手机号码、邮箱、IP、网址)

程序名:相册图片

包名:com.net.cn

程序大小:323K (331,603 字节)

样本发现日期:不详

样本类型:木马

样本文件MD5 校验值:

49EC89FBE881981F73F7B72C81B82594

签名证书MD5信息:

F1530ED2AAF9AA9EBA52E978105B9D64

是否加壳:腾讯

威胁系统平台:安卓

报告更新日期:20XX.03.08

1 敏感权限申请

2 打开即发送短信/邮件

程序安装完成还未打开,LBE安全大师即检测其为病毒,并分析出具体的危害,在主界面上弹出明显的提示,如下图所示:

根据LBE安全大师提示的具体危害,反编译病毒样本,可以很明显的看到,它肆意申请了好多敏感的系统权限,如下图所示:

刚刚打开程序,就会发现LBE安全法师提示的其静默发送短信的通知,提示里面具体的显示了收件人号码和短信内容,短信内容为:”6-”+手机IMEI。如下图:

分析一下该程序的主Acitivity,首先看下OnCreate()方法:

收件人的手机号码在Consesdrqwe31ants类的pnoneNumber字符段中:

可见这些信息都是加密储存在so里面,不过通过简单的静态注入,也是很容易获取到明文的账号、密码和收件人手机号。如下:

拿到账号密码以后,可以登录163邮箱试试:

邮件账号已经被毕,其实发送到邮箱里的也无非是本机手机号、设备号和短信内容:

发送短信的内容在Asseyfgsdw12ets类的getInstallFlag方法中,如下:

3、后台Service获取短信和联系人

4、激活设备管理器

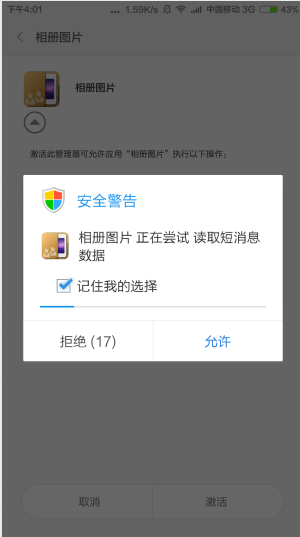

用户打开样本病毒的第一个界面就是要求用户选择“激活设备管理器”,如下图所示:

|

Android 在实现设备管理器时,需要再AndroidManifest.xml中注册一个广播接收者,代码如下:

对应的方法为在主Acitivity:ClientActivity中:

当用户点击“激活”以后,就会弹出一个误导式的Dialog如下图:

点击确定之后,返回桌面,发现程序不见了,让用户以为是手机与软件不兼容,软件自卸了。其实它已经在后台默默开启了监控模式,

5、开机启动权限

6、Log日志暴露监控行为

Log打印的地址在:

这款应用通过用户激活设备管理器,打开一个后台Services窃取用户的设备信息、短信、通话记录、联系人等隐私,通过短信、邮件的形式发送出来,从而获取大量的数据。已知收件人号码为:18317050340;邮箱地址:[email protected],密码:qq123123。稍稍人肉了一下:

由于程序本身过不了安全软件的识别,所以查杀方式就直接用安全软件就可查杀卸载掉。

Tips

欢迎大家在下面点赞评论加关注,让我们一起在网安之路越走越远!!!

原文始发于微信公众号(安全君呀):【Android(安卓)安全逆向05】Android病毒行为分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论