声明:该公众号大部分文章来自作者日常学习笔记,未经授权,严禁转载,如需转载,联系洪椒攻防实验室公众号。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

声明:该公众号大部分文章来自作者日常学习笔记,未经授权,严禁转载,如需转载,联系洪椒攻防实验室公众号。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。0x00前言

综合安防管理平台HIKVISION iSecure Center是一套“集成化”、“智能化”的平台,通过接入视频监控、一卡通、停车场、报警检测等系统的设备,获取边缘节点数据,实现安防信息化集成与联动,以电子地图为载体,融合各系统能力实现丰富的智能应用。基于“统一软件技术架构”先进理念设计,采用业务组件化技术,满足平台在业务上的弹性扩展。该平台适用于全行业通用综合安防业务,对各系统资源进行了整合和集中管理,实现统一部署、统一配置、统一管理和统一调度。

在日常工作或者打点的过程中,遇到海康威视安防平台,除了对一些历史漏洞的检测以外,还可以通过其分发的appkey(id)及secretkey获取到一些敏感信息,有点类似各大OSS的AK/SK。本文将对如何开展appkey(id)及secretkey进行一些简要的探讨。

0x01介绍

海康威视综合安防平台AK/SK是其官方提供的合作者身份凭证,用于合作者对其视频源进行二次利用或对接第三方平台等。 官方API文档地址:https://open.hikvision.com/docs/docId?productId=5c67f1e2f05948198c909700&version=%2Ff95e951cefc54578b523d1738f65f0a1&tagPath=API%E5%88%97%E8%A1%A8-%E8%B5%84%E6%BA%90%E7%9B%AE%E5%BD%95-%E8%AE%BE%E5%A4%87%E7%BD%91%E7%AE%A1%E6%9C%8D%E5%8A%A1

海康开放平台:

0x02案例

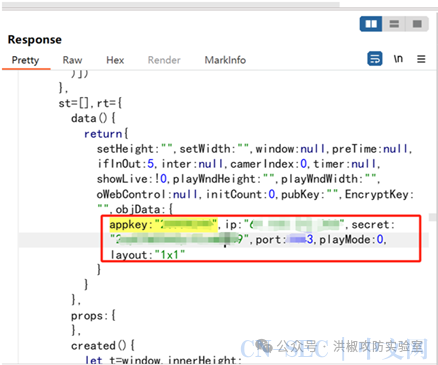

在某次不经意间的抓包中发现某站前端JS文件存在appkey及secretkey字样的配置信息,访问其ip及端口发现是一个海康威视ISC,此前也没碰到过,感觉都这么写了肯定有货。于是就查阅了一下海康威视官方文档。

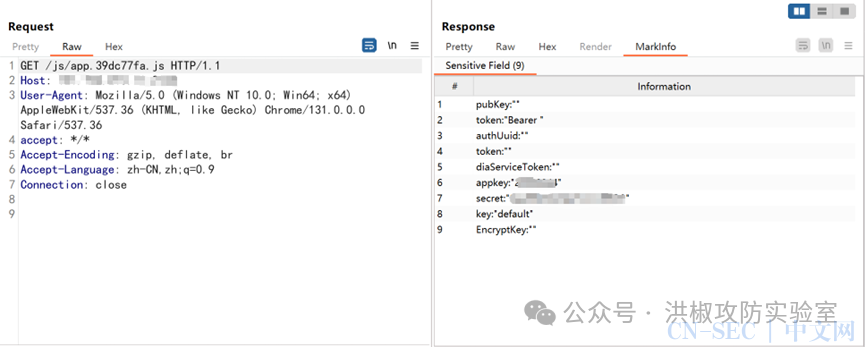

前端JS: HaE还是好用:

HaE还是好用: 系统界面:

系统界面:

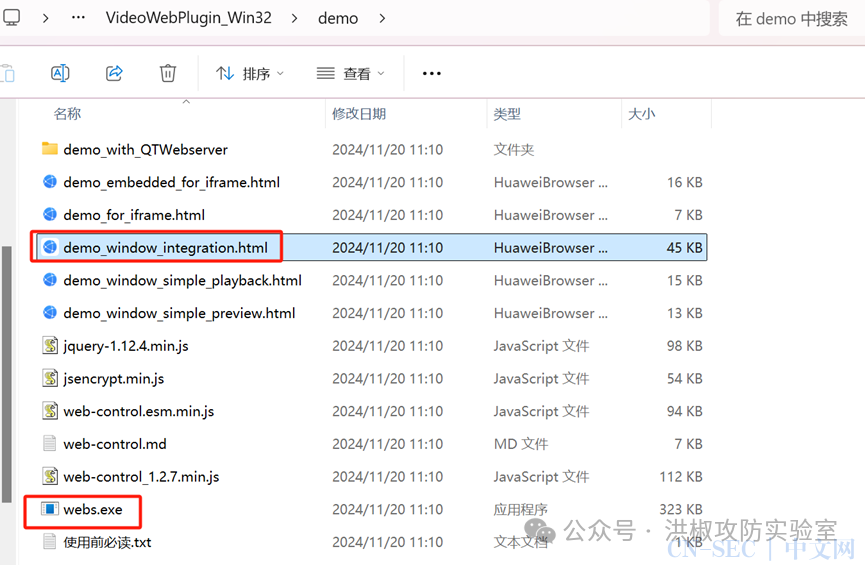

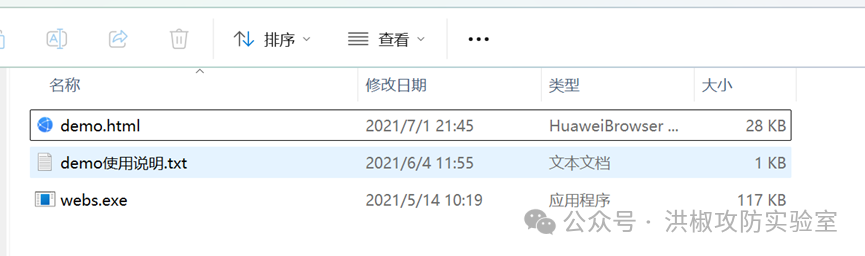

官方插件地址下载官方提供的视频web插件后,按着说明启动webs.exe,再打开demo_window_integration.html,填入配置信息即可获取视频接口。

demo文件: 调用界面:

调用界面:

看着一片漆黑的页面先是感觉寄了,后面仔细研读发现获取监控页面需要获取cameraIndexCode,又开始翻官方API文档,发现可以查到接口地址,但是调用API接口时需要编写请求头,不然会认证失败,偷了个懒在网上搜了一下,查到了这篇文章Android对接海康摄像头球机 海康球机如何连接手机(https://blog.51cto.com/u_12855/8309701)里面介绍了一个iSC接口测试工具,利用该工具可以很顺利的获取到摄像头信息,也不用自己写请求头就能拿到视频流了。 拿到的这个AK/SK下面有28个摄像头:

这里播放功能是用的这篇文章中的h5player,大家也可以按官方文档中提供的方式进行调用查看。 视频流播放地址:

视频流播放地址:

批量获取人脸信息/api/frs/v1/face

查询车辆列表/api/resource/v2/vehicle/advance/vehicleList

更多接口请自行查阅官方文档

0x03结语

海康威视AK/SK泄露会造成一定程度的数据泄露,但是相较于存储桶的AK/SK泄露,能获取到的数据类型有限,并且实际利用起来也要复杂一些,受限于时间以及样本原因,以后碰到了再继续更新吧。

原文始发于微信公众号(洪椒攻防实验室):海康威视AK/SK泄露利用

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论