过程

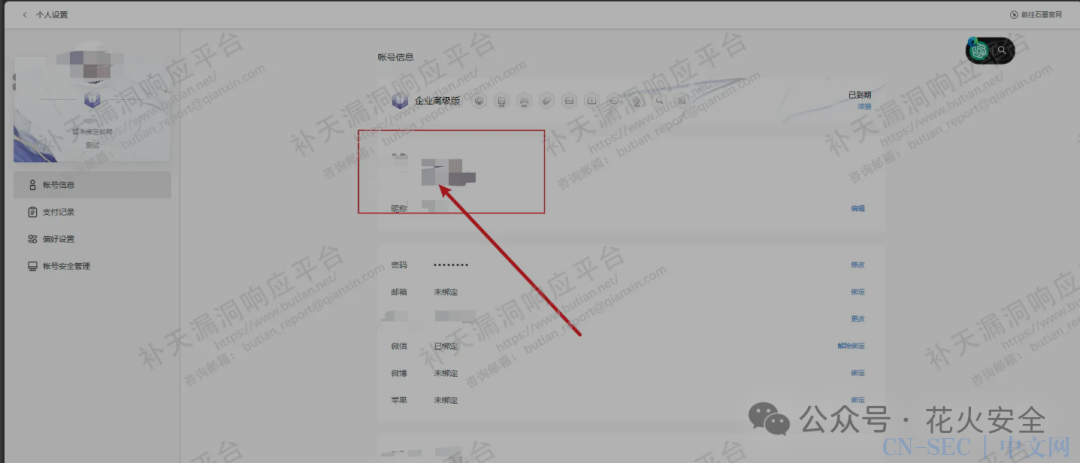

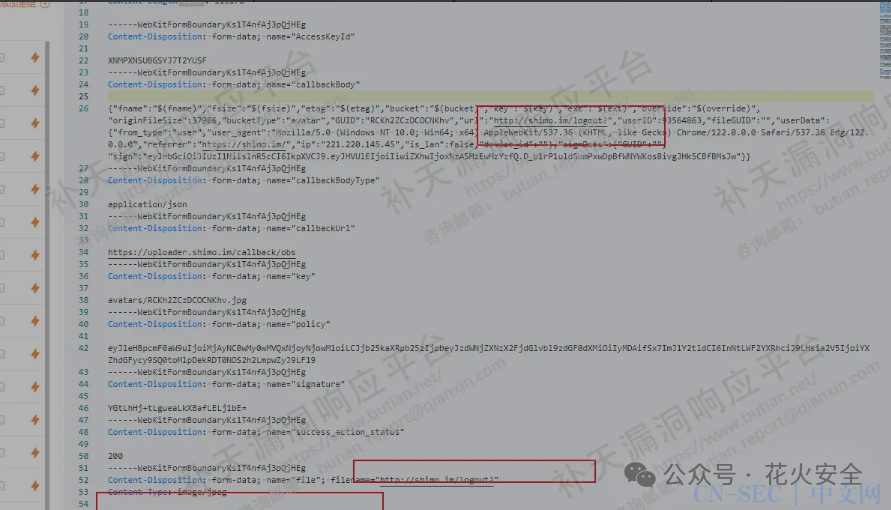

在对系统进行检测时,将突破点定位到头像上传功能点。经深入测试,发现该功能存在可嵌套加载头像地址的情况。同时,结合系统中本身就存在的注销加载地址问题,经过分析与思考,我们构思出了如下操作方式。 抓包,更改上传请求包,全部替换成

抓包,更改上传请求包,全部替换成http://shimo.xx/logout?,然后修改完以后放包。 查看返回包,成功替换掉了原加载头像地址。

查看返回包,成功替换掉了原加载头像地址。

180*******170做测试,然后每次加载用户头像时候就可以强行注销操作,也可加载事先编写好的CSRF POC执行其他的高危危险操作

总结

严重影响用户使用体验,本人使用观察主要影响以下两方面

-

在企业版和高级版钉钉情况下,或者公开评论的情况下可以强行编辑文档,一旦添加上去以后,就再也没办法将修改头像执行恶意操作的编辑者移出,因为一旦访问页面就会被强行注销,无法移出编辑者。

-

可以被一些别有用心的编译者恶意@被修改头像的账号从而引用加载,来达到破坏编辑的目的,无法正常编辑大部分功能只要加载了对方头像,都将影响功能使用,只要@用户,添加用户编辑,每隔段时间就推出登录

当某一功能点暴露出问题时,可结合其所处的业务场景,深度挖掘并拓展对该问题的利用方式,以实现特定目标。

郑重提示:此问题已向官方反馈,严禁开展任何违规测试行为。相关内容仅作学习探讨之用,倘若因不当操作引发任何后果,本文及其作者概不承担任何法律责任。

原文始发于微信公众号(花火安全):WEB安全 | 石某文档测试记录

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论