哥斯拉的主要特点

支持多种语言:哥斯拉支持Java、PHP、ASP等多种WebShell环境

流量加密:使用AES算法对通信流量进行加密,可以有效绕过一些WAF(Web应用防火墙)

功能丰富:提供了文件管理、数据库管理、系统信息查看等多种功能

插件支持:自带多种插件,功能强大,可以满足不同场景的需求

安装

在GitHub官网界面去搜索Godzilla,支持原作者BenchenDream

打开历史版本

下载.jar并进行安装

打开Godzilla

Godzilla的使用

生成木马

选择路径和名称

一个简单的php木马就生成了

靶场利用

我们打开upload-labs,以第一关为例

漏洞描述:利用前端 JS 对上传文件后缀进行校验,后端没进行检测

利用方法:

-

浏览器禁用 js -

burp 抓包,先上传白名单文件,再用 burp 修改上传文件后缀

首先,我们将生成的木马gsl.php改为gsl.png上传并抓包

我们将包里的gsl.png改为gsl.php并放包,如果电脑安装了杀软可能会提示

回到靶场,发现下面有一个小图片,他代表上传成功

工具连接

点击小图片,拖出来,当前界面就是图片路径

这个路径很重要

http://localhost/upload-labs/upload/gsl.php

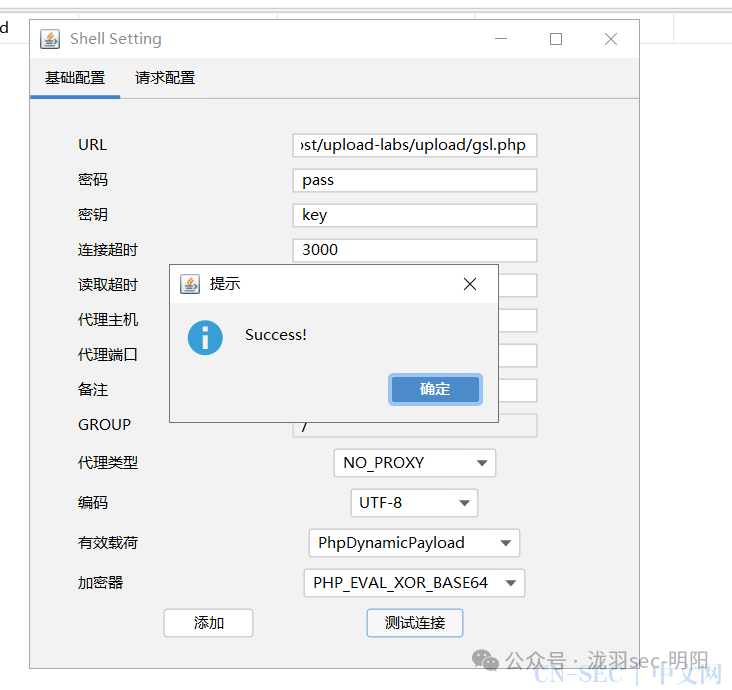

回到哥斯拉,点目标,添加

url填上面的目标路径,密码就是生成木马设置的密码,下面的有效载荷和加密器也要与木马的设置一致

在连接前测试一下能否正常连接,显示Success才能正常添加

选中目标,右键进入

我们就可以看到想看的东西了

原文始发于微信公众号(泷羽sec-明阳):哥斯拉Godzilla

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论