此靶机只需要交一个flag,而把这个flag分成3段,分别位于每个靶机的用户下.

访问服务可以看见映入眼帘的ThinkPhP框架

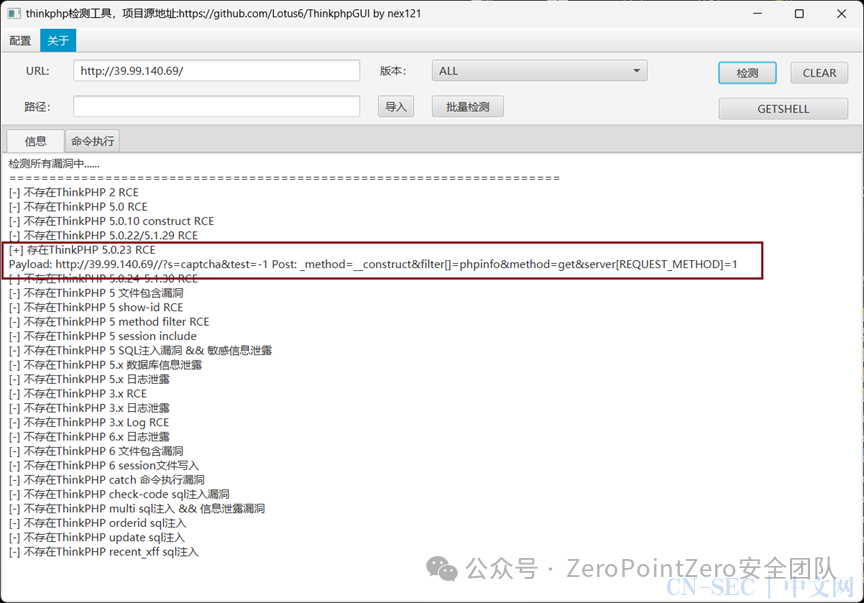

直接掏出我们的Thinkphp一把梭工具,造!

#查询suidFind / -perm -u=s-type=f 2>/dev/null#查询sudoSudo -l

然后呢搜了一下suid和sudo发现了一个可以将当前www-data提取到root的点:

并结合https://gtfobins.github.io/

成功提权,并反弹root权限到公网主机

获取第一部分flag: flag{60b53231-,题目又提示下一部分在网络中,那说明内网存在其他机器

开始扫描内网准备,通过python3进行一波shell的加固让他ctrl+c时不会掉线

$ python3 -c'import pty; pty.spawn("/bin/bash")'//启用python交互式# 把它丢到后台挂起$ ctrl + z# 重置stty,也就意味着你看不到输入的内容$ stty raw -echo# 把后台挂起的程序调回前台$ fg# 接下来设置环境变量,根据第一步得到的环境变量来设置$ export SHELL=bash$ export TERM=xterm-256color

开始想通过编写了一些sh脚本探测内网,结果发现无法探测,后面老实了fscan一把唆:

先通过python3启动http进行fscan的上传(原本想直接github拉取,多简单)

成功上传赋予权限一把梭开始:

还得是fscan舒服。

已经确定内网的机器

2是DC域控

21是域下机器,存在ms17-010

18是oa

15是当前跳板

开始搭建frp隧道将攻击机带入内网漫游

客户端配置:

serverAddr ="**********"serverPort = 7000[[proxies]]name ="socks5"type ="tcp"remotePort =30333[proxies.plugin]type ="socks5"

直接连接socks

访问18oa,发现是信呼oa且存在弱口令:admin/admin123

百度发现getshell,然后尝试利用

大概原理就是你上传的php不在白名单,就会重命名后缀为.uptemp,但是如果访问task并带入上传文件的id,就会将源文件后缀还原 从而上传成功。

读取到第二部分flag:2ce3-4813-87d4-

然后提示又叫我们去打打域控,然后回头看看发现就很有可能是ms17-010那个机器是打域控的跳板

直接msfconse一把梭ms17-010

拿到最后一个flag:-e8f88d0d43d6}

靶机基本上都是一把梭,唯一可能花时间的就是加固shell和frp流量的设置,算是比较简单的靶机。

原文始发于微信公众号(ZeroPointZero安全团队):春秋云镜靶场Initial_WP

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论