zLabs研究团队发现了一个移动恶意软件活动,其中包括近900个恶意软件样本,主要针对印度银行用户。对收集到的样本进行分析,发现了共享的代码结构、用户界面元素和应用程序徽标,表明这是一个针对运行Android操作系统的移动设备的单一威胁行为者的协同努力。Zimperium的动态设备检测引擎成功检测到该恶意软件的多个实例,并将其归类为专门针对印度金融机构设计的特洛伊银行家。

传统的银行木马仅依靠命令和控制(C&C)服务器进行一次性密码(OTP)盗窃,而这种恶意软件利用实时电话号码来重定向SMS消息,为执法机构留下可追踪的数字踪迹,以追踪该活动背后的威胁行为者。我们的团队确定了在这次活动中使用的大约1000个电话号码,应要求将与当局分享。

此外,我们的研究人员发现了超过222个可公开访问的Firebase存储桶,其中包含2.5GB的敏感数据,包括来自印度银行的短信、银行详细信息、信用卡详细信息和政府颁发的身份信息。据估计,这一事件涉及5万名用户,显示了该活动的广泛影响范围和严重性。

Modus Operandi

恶意软件通过WhatsApp作为APK文件伪装成合法的政府或银行应用程序分发。一旦安装,这些应用程序就会欺骗用户泄露敏感的财务和个人信息,例如:

- Aadhar卡(相当于社会安全号码)

- PAN卡(用于税务和银行对接)

- 信用卡和借记卡信息

- ATM密码和手机银行凭证

恶意软件利用短信权限拦截和泄露消息,包括OTP,促进未经授权的交易。此外,它采用隐身技术来隐藏其图标并拒绝卸载,确保在受感染的设备上持续存在。

技术分析

根据我们的研究,这个银行恶意软件家族有三种不同的变体

- 短信转发:将窃取的短信捕获并转发到攻击者控制的手机号码。

- Firebase- exfiltration:将被盗的SMS消息泄露到Firebase端点,该端点充当命令和控制服务器。

- 混合:结合这两种技术,将窃取的SMS消息转发到电话号码和Firebase端点。

已经收集和分析了超过1000个与此恶意活动相关的恶意应用程序。这些恶意应用程序利用代码混淆和打包技术来逃避检测并使逆向工程变得困难。在应用程序的某些变体中发现了硬编码的电话号码,作为otp和短信的泄露点,这表明这些号码要么直接由攻击者控制,要么属于他们控制下的受感染个人。

将数据泄露到Firebase的变体将个人信息发送到一个不安全的、可公开访问的端点,从而向公众公开了个人信息。

Firebase端点和仪表板观察

对Firebase端点的分析显示,由于端点缺乏任何身份验证或授权机制,任何人都可以公开访问从受害者设备中泄露的所有数据。

- 从这些端点检索到的JSON数据暴露了关键的管理员详细信息,包括:用于收集和管理被盗数据的C&C平台的凭据。

- 指定用于SMS泄露的电话号码(如果没有硬编码在恶意软件本身中)。

泄露的凭证允许未经授权访问攻击者用来设置配置和显示所有被盗数据的管理仪表板。

仪表板底部有一个“管理Whatsapp”按钮。这个按钮打开一个WhatsApp网页或应用程序窗口,显示管理员的电话号码。这意味着一个多用户环境,在这个环境中,多个威胁参与者可以操作仪表板,并很容易地直接从仪表板中联系管理员寻求帮助。

攻击者的sim卡位置分析

通过分析恶意软件中嵌入的电话号码,我们的研究人员追踪到他们在印度的特定地区注册。这些电话号码中的大多数是在西孟加拉邦、比哈尔邦和贾坎德邦注册的,合计约占总数的63%。

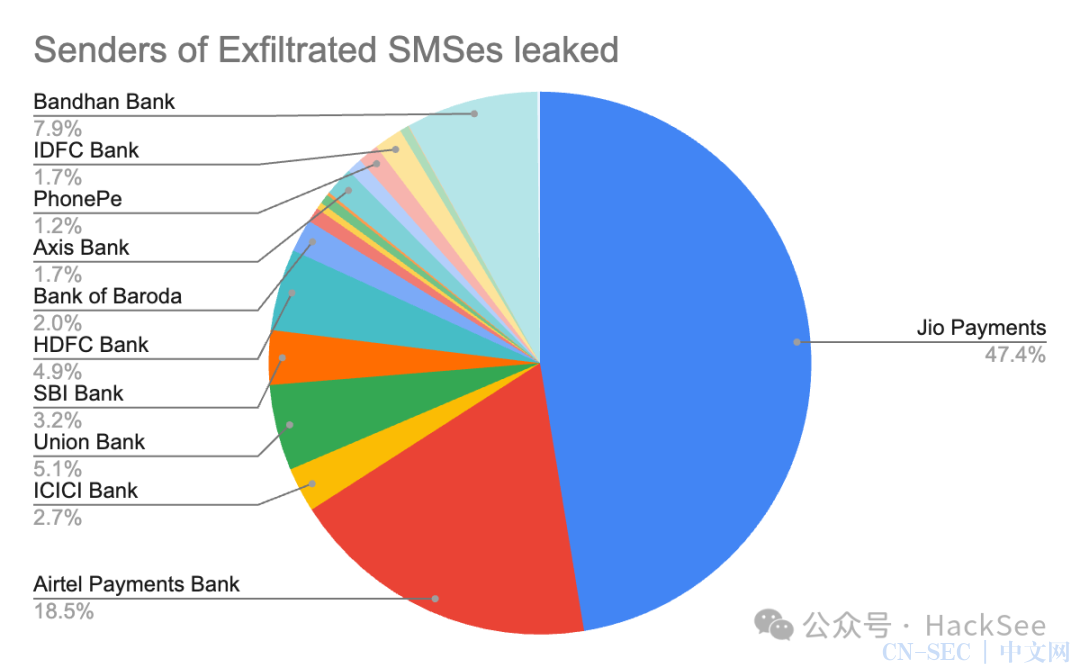

泄漏消息分发

绝大多数暴露的数据由SMS消息组成。我们的团队分析了泄露的消息,以确定银行发起的短信及其在不同银行之间的分布。

银行成为打击目标

威胁行为者利用银行和政府机构的信誉和信任来扩大其在印度的影响和分布。通过分析不同样本使用的应用程序图标,我们确定了最常被冒充的金融实体。

数字支付在印度的普及导致了基于手机的金融欺诈的增加。鉴于OTP仍然是一个关键的身份验证机制,威胁行为者越来越多地部署窃取短信的恶意软件来绕过这一安全层。通过结合凭证盗窃、短信拦截和网络钓鱼技术,这些行为者可以执行未经授权的交易,并通过移动设备耗尽受害者的银行账户。

Zimperium vs. fatbopanel

为了有效地保护员工和客户免受高级恶意软件的威胁,企业必须部署主动且强大的安全解决方案,以保护员工设备和面向客户的移动应用程序。Zimperium凭借其行业领先的设备检测能力和全面的移动应用程序保护套件(MAPS),在防御这些威胁方面处于独特的地位。

Zimperium的移动威胁防御(MTD)解决方案提供实时的设备上保护,防止复杂的恶意软件、网络钓鱼企图和未经授权的访问。通过直接在设备上利用先进的机器学习和行为分析,MTD确保员工可以安全地工作,而无需依赖基于云的检测,从而缩短响应时间并保护用户隐私。这种主动防御可以帮助企业保护敏感数据、保护员工安全并保持业务连续性。

此外,Zimperium的MAPS保护内部开发的移动应用程序免受逆向工程、篡改和未经授权的访问。通过将高级安全控制直接嵌入到应用程序中,MAPS可确保移动应用程序免受应用程序商店和最终用户设备上的攻击。这可以防止代价高昂的违规行为,提高监管合规性,并增强客户对数字银行和金融服务的信任。

MTD和MAPS解决方案均由Zimperium专有的设备动态检测引擎提供支持,利用尖端的机器学习、确定性检测和行为分析,提供无与伦比的威胁可见性和持续保护。与传统的依赖云的解决方案不同,Zimperium的设备上方法使企业能够在不影响用户隐私或应用程序性能的情况下检测和消除最先进的零日威胁。

Zimperium技术的有效性体现在它能够检测和缓解本次研究中发现的所有恶意软件样本和恶意url,证明其在保护移动优先企业免受不断发展的网络威胁方面具有无与伦比的能力。

MITRE攻击和攻击技术

为了帮助我们的客户和业界了解这种恶意软件的影响,Zimperium编制了下表,其中包含MITRE策略和技术作为参考。

| 策略 | ID | 名字 | 描述 |

| 首次访问 |

|

网络钓鱼 | 攻击者向用户发送恶意内容,以获得对其设备的访问权限。 |

| 持久性 |

|

事件触发执行:广播接收器 | 它创建一个广播接收器来接收SMS事件和传出呼叫。 |

| 凭据访问 |

|

输入捕获:GUI输入捕获 | 它能够获得显示的UI。 |

|

|

窃取应用程序访问令牌 | 它窃取otp。 | |

| 发现 |

|

发现系统信息 | 它以androidID的形式获取设备信息。 |

| 集合 |

|

输入捕获:GUI输入捕获 | 它能够获得显示的UI。 |

|

|

受保护用户数据:联系人列表 | 它导出设备的联系人。 | |

|

|

保护用户数据:短信 | 它会泄漏所有传入的OTP SMS消息。 | |

| 指挥与控制 |

|

动态解析 | 它从服务器动态接收注入的HTML有效负载端点。 |

|

|

Web服务:双向通信 | 它使用websocket通信来轮询TA的服务器并获得要执行的命令。 | |

| 漏出 |

|

在替代协议上的泄漏:在未加密的非c2协议上的泄漏 | 被盗的凭证被发送到另一个C2。 |

| 影响 |

|

输入注入 | 它显示注入有效载荷,如模式锁定,并通过覆盖和窃取凭证模仿银行应用程序登录屏幕。 |

|

|

短信控制 | 它可以读取和发送短信。 |

原文始发于微信公众号(HackSee):移动印度网络抢劫:fatbopanel和他的大规模数据泄露

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论