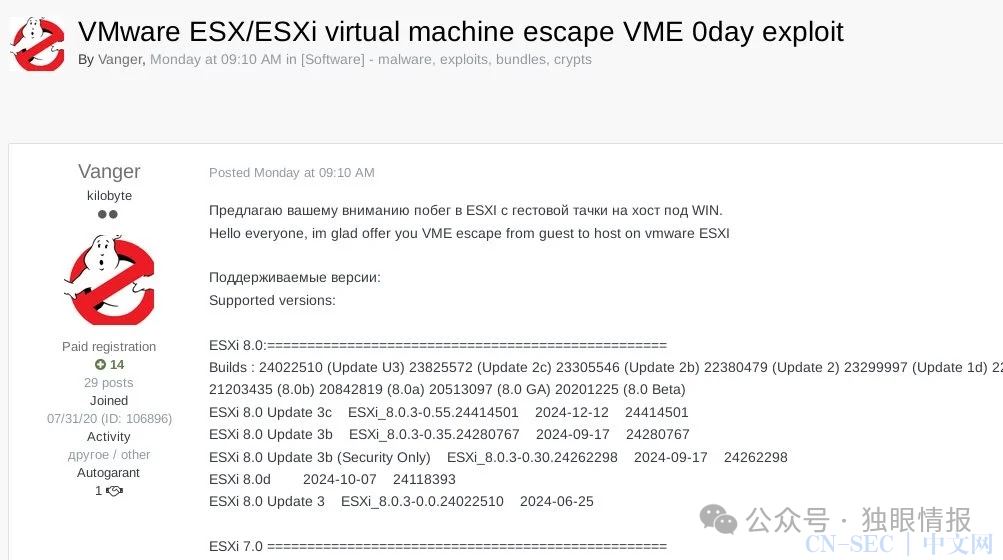

一名以“Vanger”为别名的网络犯罪分子出现在地下论坛上,提供针对 VMware ESXi 虚拟机管理程序的0day。

据称,该漏洞可实现虚拟机逃逸 (VME),其售价高达 15 万美元。如果属实,该漏洞可让攻击者从客户虚拟机 (VM) 侵入主机系统,对虚拟化环境构成严重威胁。

据报道,该漏洞影响 VMware ESXi 5.5 至 8.0 版本,包括 ESXi 8.0 Update 3c 及更早版本等特定更新。Vanger 的帖子列出了受影响版本的详细版本号,表明他对 VMware 生态系统有针对性且全面的了解。

该漏洞可使攻击者逃脱虚拟机管理程序提供的隔离,从而可能危及主机操作系统和在同一服务器上运行的其他虚拟机。

虚拟机逃逸 (VM escape) 漏洞是虚拟化环境面临的最严重威胁之一。它们允许攻击者绕过虚拟机管理程序的隔离层,获得对主机系统或其他客户虚拟机的未授权访问。

此类漏洞可能导致数据泄露、恶意软件部署或组织网络内的横向移动。

截至目前,Vanger 漏洞的真实性仍未得到证实。卖家在开发或销售漏洞方面没有名声,之前的活动仅限于交易企业访问凭证。

这引发了人们的疑问:该漏洞是否真实存在,还是一个潜在的骗局?在黑客论坛中,匿名往往会导致不信任,而骗局却屡见不鲜。

然而,如果该漏洞合法,则可能会对依赖 VMware 虚拟化解决方案的组织造成毁灭性后果。VMware ESXi 因其能够在单个物理服务器上托管多个虚拟机的能力而广泛应用于企业环境。成功的虚拟机逃逸攻击将破坏此架构的核心安全前提。

缓解策略

使用 VMware 产品的组织应立即采取措施来降低潜在风险:

-

补丁管理:定期更新 VMware ESXi 虚拟机管理程序和相关工具以解决已知漏洞。 -

隔离:确保客户虚拟机和主机之间的严格隔离,尽量减少可能被利用的共享功能(如剪贴板或文件夹共享)。 -

监控:实施强大的监控解决方案来检测客户系统和主机系统上的可疑活动。 -

访问控制:限制管理权限并强制执行访问虚拟机管理程序的多因素身份验证。

虽然尚不确定 Vanger 的漏洞是否真实,这只是广告,表明虚拟化技术仍面临威胁。组织必须维护最新的系统并采用分层安全方法来防范潜在的虚拟机逃逸攻击。

网络犯罪分子继续利用先进技术攻击关键基础设施,因此主动防御措施比以往任何时候都更加重要。

原文始发于微信公众号(独眼情报):暗网 0day 漏洞售卖预警

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论