这是 (Mustang Panda) APT 组织针对东南亚政府实体的攻击模拟,该攻击活动从 2023 年 9 月下旬开始活跃,攻击链始于滥用 Visual Studio Code 的反向 shell 来执行任意代码并传递额外的有效载荷。为了将 Visual Studio Code 用于恶意目的,攻击者可以使用 code.exe(Visual Studio Code 的可执行文件)的便携版本或已安装的软件版本。通过运行命令 code.exe 隧道,攻击者会收到一个链接,要求他们使用自己的帐户登录 GitHub,我依靠 paloalto 来找出进行此模拟的详细信息:https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage/

此次攻击包括多个阶段,包括重定向到连接到受感染机器的 Visual Studio Code Web 环境。然后,攻击者被允许执行命令和脚本,并在受感染的机器上创建新文件。Stately Taurus 使用这种技术将恶意软件传送到受感染的环境,执行侦察并窃取敏感数据。为了建立对反向 shell 的持续访问,攻击者使用负责启动 shell 的计划任务为名为 (startcode.bat) 的脚本创建了持久性。

使用 Visual Studio Code 的反向 shell 执行任意代码并传递额外的有效载荷。

使用 ToneShell 存档文件以供泄露,并使用唯一的密码保护 RAR 存档。

第一阶段(分娩技术)

为了将 Visual Studio Code 用于恶意目的,攻击者可以使用 code.exe(Visual Studio Code 的可执行文件)的便携版本或已安装的软件版本。通过运行命令 code.exe 隧道,攻击者会收到一个链接,要求他们使用自己的帐户登录 GitHub,Stately Taurus 用于绕过安全保护的新技术之一是利用 Visual Studio Code 的嵌入式反向 shell 功能来执行任意代码并传递额外的有效载荷。Truvis Thornton 在 Medium 帖子中描述了这种技术:https://medium.com/@truvis.thornton/visual-studio-code-embedded-reverse-shell-and-how-to-block-create-sentinel-detection-and-add-e864ebafaf6d

首先我在Windows Target Machine上下载了VScode,然后在浏览器中登录我的GitHub账户,再通过它登录我的VScode账户。

为了完成将您获得的帐户与 VS 代码链接的过程,我在 Windows 中打开 CMD 并写入命令代码隧道,以便终端为我们提供将用于完成身份验证过程的链接。

之后,链接会出现在CMD中,我将使用该链接从攻击者浏览器打开它,以通过攻击者浏览器控制受害者的VSCode。

现在我可以通过 Kali Linux 中的浏览器控制目标机器。

第二阶段(ToneShell 后门)

登录后,攻击者会被引导至链接到受感染机器的 Visual Studio Code Web 环境,在此他们被授予在受感染系统上运行命令、执行脚本和创建新文件的权限。

Stately Taurus 使用这种方法在受感染的环境中部署恶意软件、进行侦察并提取敏感数据。为了确保持续访问反向 shell,攻击者使用启动 shell 的计划任务为名为 startcode.bat 的脚本设置了持久性。

如果你需要了解有关 ToneShell Backdoor 的更多信息:https://hunt.io/blog/toneshell-backdoor-used-to-target-attendees-of-the-iiss-defence-summit

为了创建类似于 ToneShell 后门的有效载荷并结合所描述的功能,我需要确保涵盖几个方面:

适当的功能:实现 SetupAndEnumWindowProps 来分配内存、设置函数指针和枚举窗口属性。

密码处理:实现逻辑来处理受密码保护的 RAR 档案。

64 位兼容性:确保代码适合 64 位 Windows 系统。

ToneShell Backdoor 初始化数据并为函数指针 (PROPENUMPROCEXW) 动态分配内存,使用它来枚举窗口属性。它包括用于处理虚拟数据、调试消息输出和模拟使用密码存档文件(未实际实现)的函数。关键操作包括:

1.数据处理:获取并处理虚拟数据。

2.内存管理:为执行函数指针分配内存。

3.窗口枚举:使用EnumPropsExW()列出窗口属性。

4.调试:输出静态消息以供诊断。

手动编译:x86_64-w64-mingw32-gcc -o ToneShellBackdoor.exe ToneShellBackdoor.c -lwinhttp

第三阶段(执行技术)

验证和处理数据

现在我将使用终端,并通过控制 VScode 的网页上的另一个功能上传有效负载并开始执行它。

第四阶段(通过 Dropbox API C2 通道进行数据泄露)

攻击者使用 Dropbox C2(命令和控制)API 作为手段,在其有效载荷和攻击者的服务器之间建立通信通道。通过使用 Dropbox 作为 C2 服务器,攻击者可以将其恶意活动隐藏在流向 Dropbox 的合法流量中,使安全团队更难检测到威胁。首先,我们需要创建一个 Dropbox 帐户并激活其权限,如下图所示。

之后,我们将进入设置菜单来生成 Dropbox 帐户的访问令牌,这正是我们将在 Dropbox C2 中使用的。

在模拟这次攻击时,我使用了在 BEAR-C2 中找到的第三个配置文件。https://github.com/S3N4T0R-0X0/BEAR

示例:将文件上传到 Dropbox

第五阶段(Mimikatz 的 Dump-Lsass)

之后我上传了 Mimikatz.exe 来转储 lsass 凭证

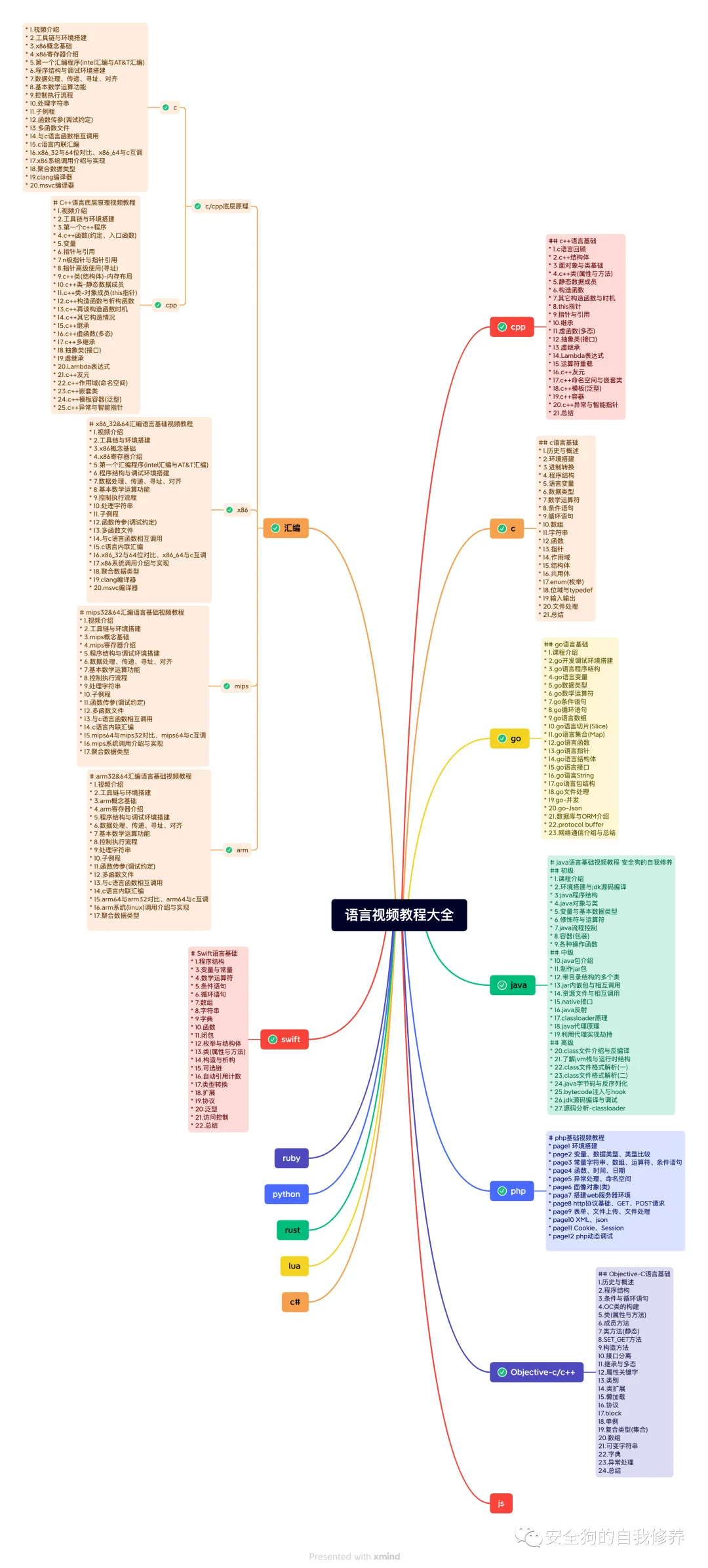

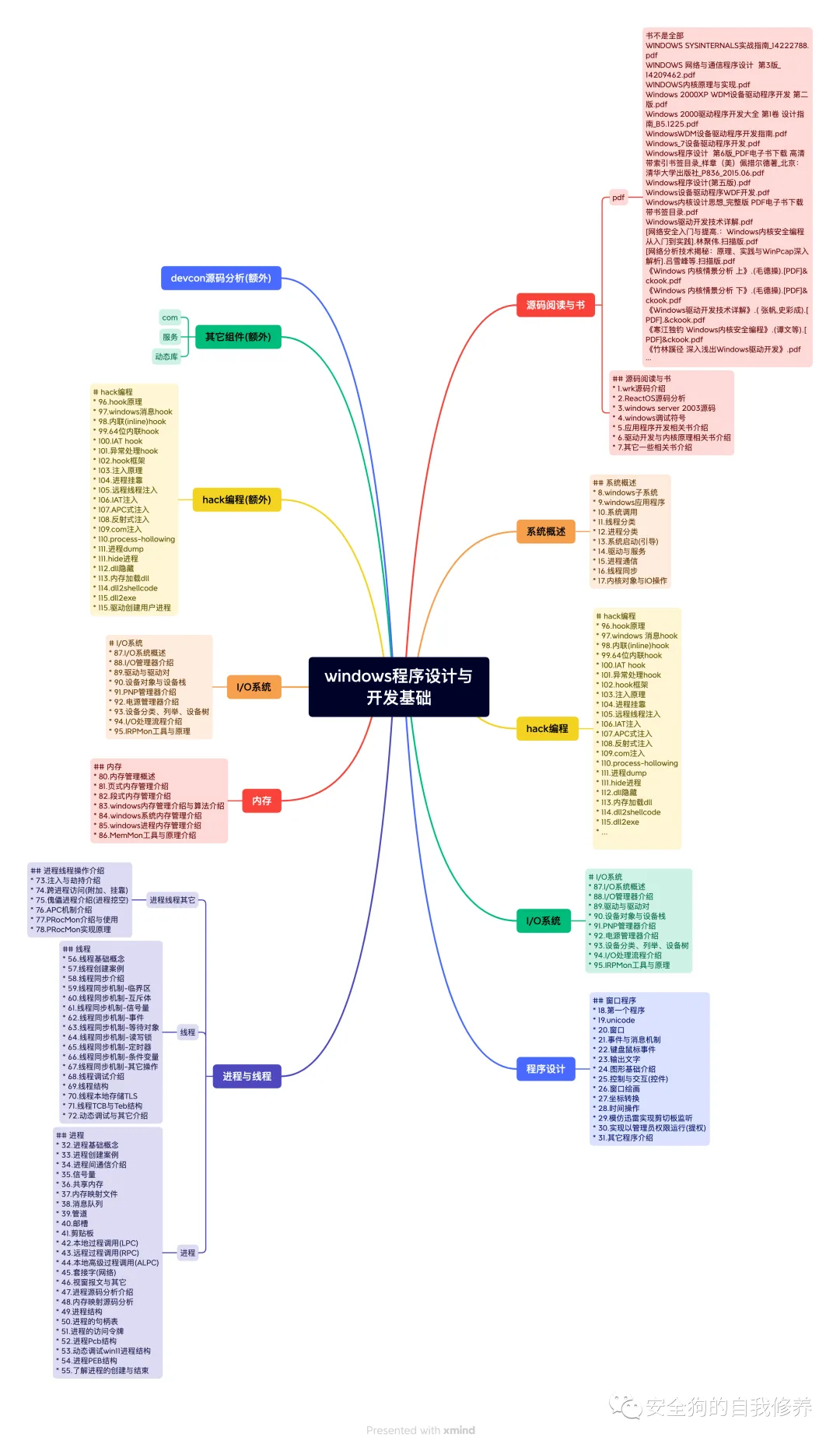

rust语言全栈开发视频教程-第一季(2025最新)

详细目录

mac/ios安全视频

QT开发底层原理与安全逆向视频教程

linux文件系统存储与文件过滤安全开发视频教程(2024最新)

linux高级usb安全开发与源码分析视频教程

linux程序设计与安全开发

-

-

windows网络安全防火墙与虚拟网卡(更新完成)

-

-

windows文件过滤(更新完成)

-

-

USB过滤(更新完成)

-

-

游戏安全(更新中)

-

-

ios逆向

-

-

windbg

-

-

还有很多免费教程(限学员)

-

-

-

windows恶意软件开发与对抗视频教程

-

原文始发于微信公众号(安全狗的自我修养):Mustang Panda APT 攻击模拟

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论