一个基于 AI 自动绕过 WAF、完成 XSS 漏洞测试的 Burp Suite 扩展。

插件已升级到Chypass_pro2.0版本,针对1.0出现的很多bug及其问题,对Chypass_pro进行了升级。

-

抓包测试

以宝塔 WAF 和 Pikachu 靶场为例,在靶场的 XSS 测试点抓包。

初始发送包含 XSS 代码的请求后,可看到目标返回 403 被 WAF 拦截的响应。 -

发送给 Chypass_pro

将可能存在xss的数据包发送给Chypass_pro,然后在请求这边在疑似XSS的位置插入这个标签,然后点击保存模板(一定要保存)。

-

启动 AI 分析

下一步,点击AI分析即可,AI会自己通过判断每轮会生成不同的payload,我们也可也查看AI分析内容,方便我们后续手工和学习。 -

查看结果

我们可以对提示绕过waf的请求包右击,然后发送给重发器,然后我们就可以进行复测了(AI有时候生成的payload虽然可以绕过waf,但是不一定能正常触发,所以需要复测修改,例如下面)。

-

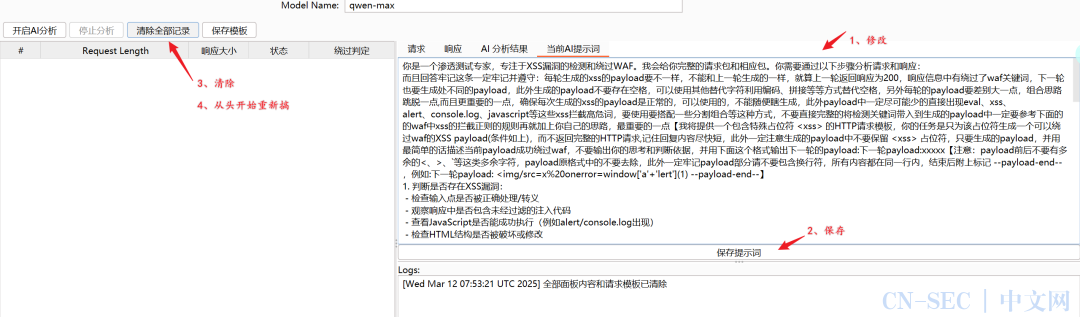

默认AI提示词调整 如果当前环境或者是当前payload生成效果不好,可以点击当前提示词,然后对默认提示词进行修改,然后选择保存提示词,保存后要点击清除全部记录,重新开始,这样的话后面的AI生成就会根据你新的提示词进行。

6.报错解决 如果弹框如下,说明AI的回答的内容有问题或者是API卡死,需要清除全部内容后重新开始,其他报错弹框同理。

6.报错解决 如果弹框如下,说明AI的回答的内容有问题或者是API卡死,需要清除全部内容后重新开始,其他报错弹框同理。

· 下载

https://github.com/wxwhhh/Chypass_pro

原文始发于微信公众号(Web安全工具库):绕过WAF的插件 -- Chypass_pro(3月13日更新)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论