靶机地址

https://app.hackthebox.com/machines/603

适合读者

√ 渗透测试学习者√ 企业安全运维人员√ CTF竞赛战队√ 想掌握链式攻击思维的安全从业者

一、信息收集

VPN 连接正常,能够访问目标机器

端口扫描

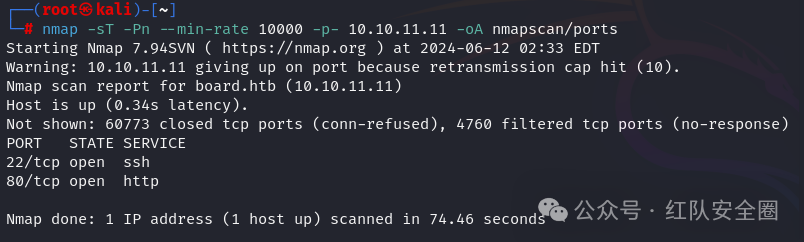

nmap -sT --min-rate 10000 -p- 10.10.11.11 -oA nmapscan/ports提示目标机器禁止 ping 探测,加上-Pn参数禁用ping重新扫描

nmap -sT -Pn --min-rate 10000 -p- 10.10.11.11 -oA nmapscan/portsnmap -sT -Pn -sV -sC -O -p22,80 10.10.11.11

Web 信息收集

whatweb

得到一个邮箱域名board.htb

修改

修改/etc/hosts文件,添加 IP 和域名,并重启网络,Web 访问成功vim /etc/hostssystemctl restart networkingwappalyzer

dirsearch

没找到有价值的目录和文件

子域名探测

gobuster

gobuster vhost -w /usr/share/wordlists/amass/subdomains-top1mil-5000.txt -u http://board.htb -t 30 --append-domain 获取到子域名

获取到子域名crm.board.htb信息整理

二、漏洞探测

弱口令

crm.board.htb 添加到 hosts,浏览器访问发现是 Dolibarr 17.0.0 版本

存在弱口令

存在弱口令 admin/admin 经搜索该版本存在

经搜索该版本存在CVE-2023-30253命令执行漏洞,轻松拿下😎

Getshell

https://github.com/nikn0laty/Exploit-for-Dolibarr-17.0.0-CVE-2023-30253

下载 EXP 直接反弹 shell 成功,当前用户是 www-data 低权限

三、权限提升

翻找敏感文件

在当前网站配置文件中找到一个数据库的账号密码,路径/var/www/html/crm.board.htb/htdocs/conf/conf.php

尝试 ssh 是否有密码复用

尝试 ssh 是否有密码复用登录用户名dolibarr或者dolibarrowner,密码serverfun2$2023!!

但是都登录失败

在 home 目录看到用户名larissa

使用上面的密码 ssh 登录成功,拿到普通用户的 flag

SUID 和 sudo

find / -perm -u=s -type f 2>/dev/nullsudo和su等文件存在 SUID 权限

但是利用失败

但是利用失败

sudo -l 也不行

这点难度能卡住我提权?不存在的( •̀ ω •́ )✧

enlightenment 提权

上传 linpeas.sh 提权检测工具,获取到一些提权 exp,但都尝试失败

这里又检测出了几个未知的具有 SUID 权限的文件,名为enlightenment_*,前面手动检查 suid 文件的时候也看到了,没想到怎么利用

查询得知 enlightenment 是 Linux 的一个窗口管理工具,此处存在 CVE-2022-37706 提权漏洞

下载提权 EXP 后上传到目标机器,运行即获得 root 权限

https://github.com/MaherAzzouzi/CVE-2022-37706-LPE-exploit

🔥 核心渗透路径亮点

子域名爆破破局

通过gobuster爆破出的隐藏入口crm.board.htb子系统,暴露出企业开发环境与生产系统混用的典型错误。这种因域名管理疏忽造成的攻击面扩大,在近年OWASP TOP10漏洞中高频出现

Dolibarr沦陷启示录

CMS框架Dolibarr 17.0.0的弱口令漏洞(admin/admin)与CVE-2023-30253远程代码执行漏洞的组合利用,精准击中企业老旧系统未及时更新+默认凭证未修改的双重痛点

权限迷宫突破战

从www-data到root的提权过程,演绎了横向密码复用攻击(数据库密码→SSH凭证)与SUID配置错误提权的经典组合

📌 企业防御必修课

-

• 攻击链诊断:80%的初始突破源自暴露的测试系统 -

• 漏洞窗口期:未修复的CVE漏洞平均存活时间达127天 -

• 权限管理盲区:超38%的Linux服务器存在危险SUID文件

欢迎关注点赞收藏转发,获取更多红队实战技巧

原文始发于微信公众号(泷羽sec-玄色):【红队必修课】BoardLight靶机:企业内网渗透的链式攻击实战解析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论