开篇絮叨:免杀的尽头是艺术,还是彻底躺平?

先泼盆冷水,别一听“隐蔽数据嵌入”就觉得找到了免杀银弹。工具是死的,人是活的,能不能绕过层层防御,最终还得看你的理解和操作。ShadowMeld,这玩意儿到底能不能打?咱们得扒开皮看看瓤。

功能速览:花里胡哨的功能,真能扛住实战考验?

这工具的功能,乍一看挺唬人:

- 载体格式?PNG、BMP?

LSB隐写?频域隐写?听起来很高大上,但别忘了,图像隐写这玩意儿早就被研究透了,各种检测方法层出不穷。 - 内存加载?

避免落地?想法是好的,但内存里跑的恶意代码,特征更明显,更容易被逮住。 - 反调试?反沙箱?

时钟检测、硬件断点清除、ETW旁路、隐藏黑框、CPU/内存检测……都是老生常谈的伎俩。能不能骗过高级沙箱,我持保留态度。

总之,功能是全了,但效果嘛,得打个问号。

安装:Rust 劝退?WebView2 是个坑?

环境依赖:

- Rust 1.70+

:不是吧阿sir,上来就 Rust? 多少安全工程师看到这玩意儿就直接放弃了?上手成本略高啊。 - Tauri CLI

:行吧,继续装。 - Windows WebView2

:这玩意儿经常出幺蛾子,装不好各种报错,简直是 Windows 用户的噩梦。

想用这工具,先得过环境配置这一关,能坚持下来的,都是真爱。

使用姿势:

# 克隆项目(此处省略,反正就是git clone) 嵌入 Shellcode:

- GUI 操作?

这年头还有用 GUI 的?命令行爱好者表示强烈不满。 - “不要动 template.exe,否则 Loader 会生成失败!”

这么脆弱?看来作者对自己的代码质量很有自知之明啊(手动狗头)。 - 填充密钥?

自行指定或随机生成?密钥强度够吗?加密算法靠谱吗?别到时候被轻易破解了。

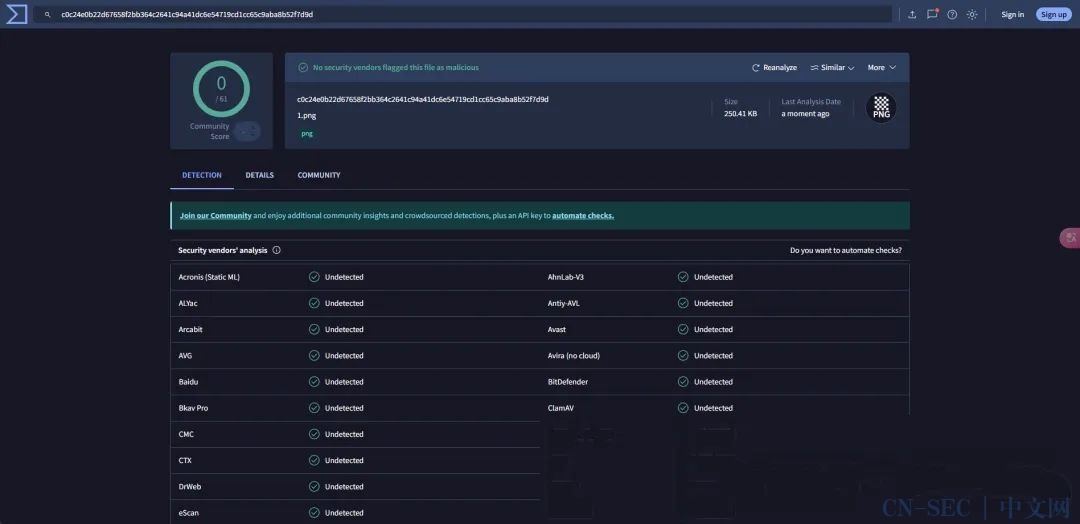

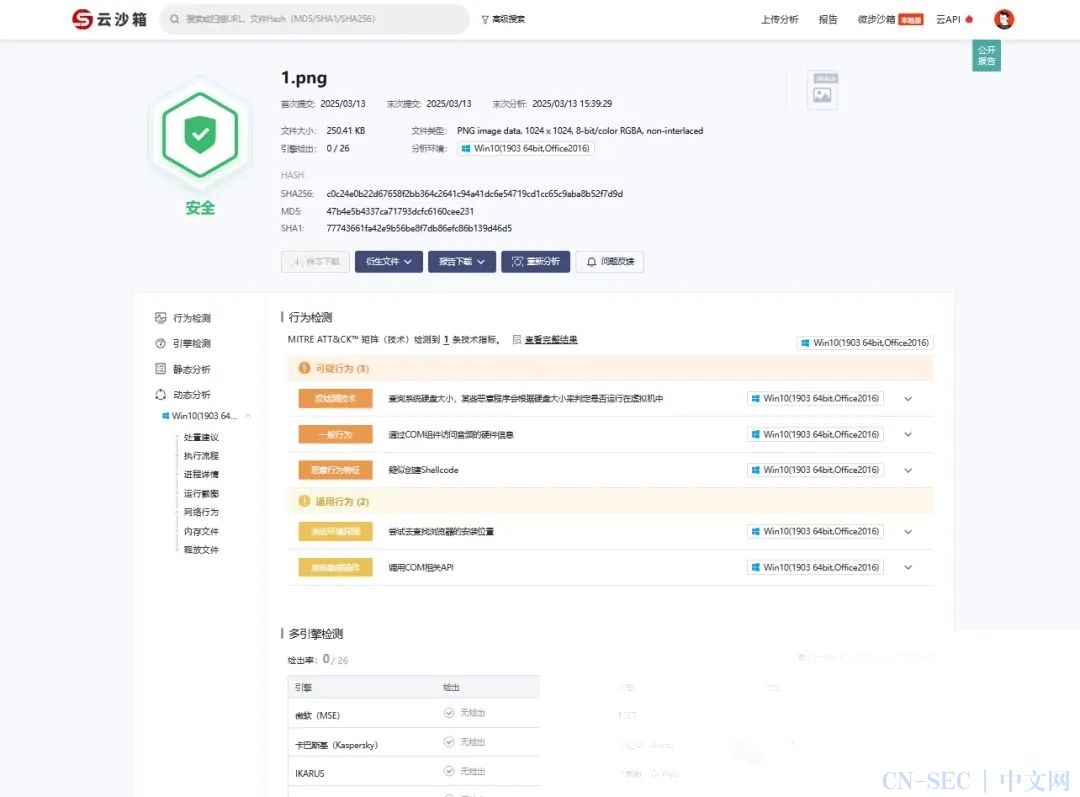

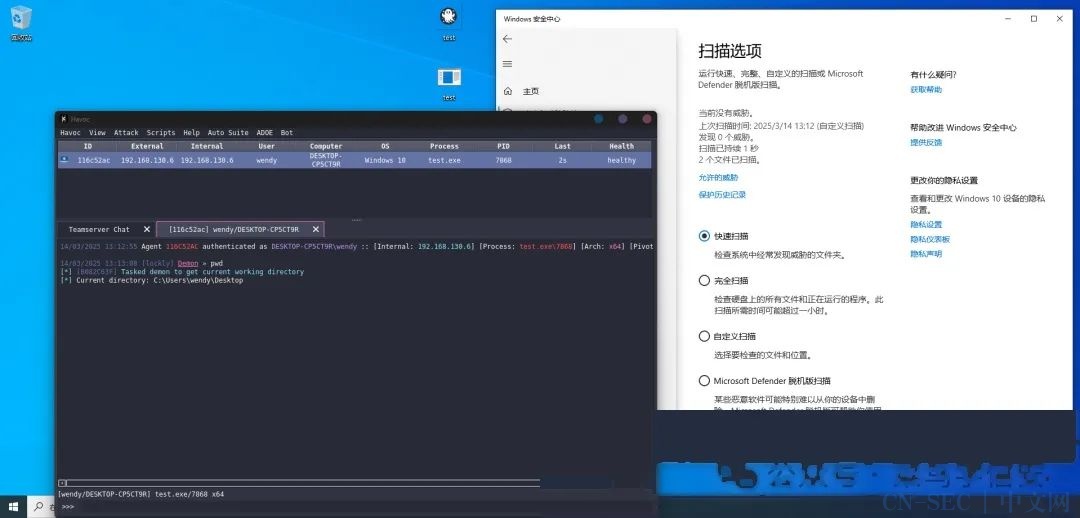

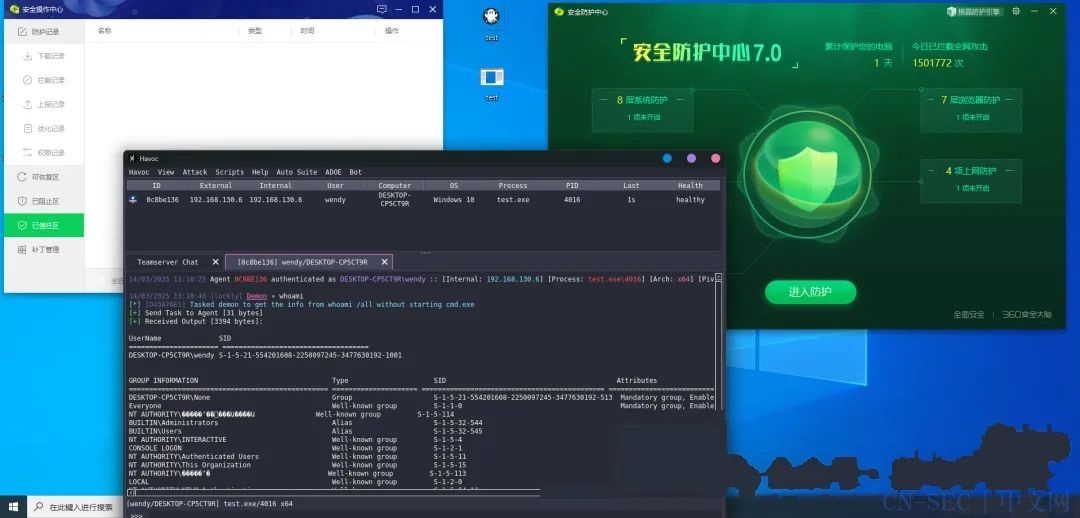

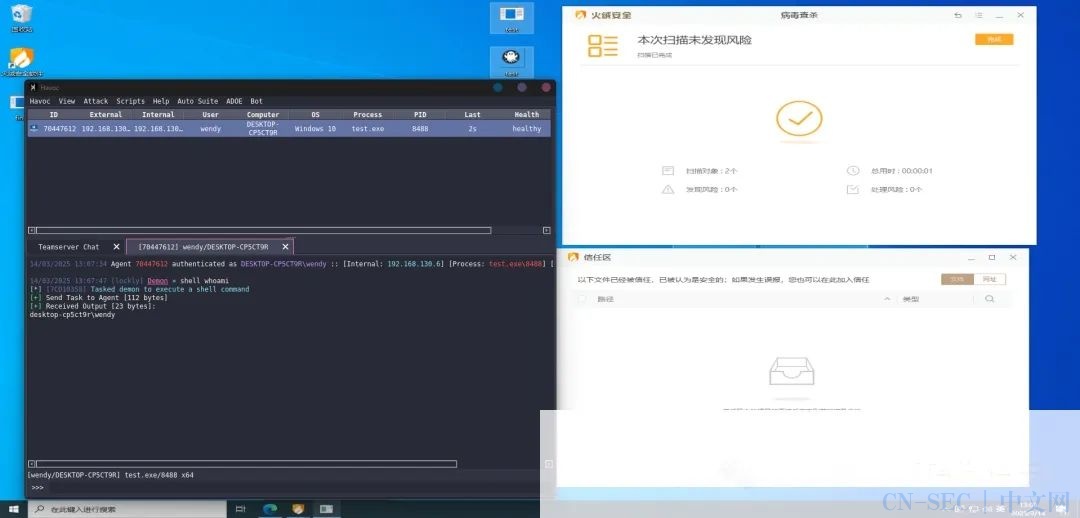

实战测评:沙箱秒杀?AV 绕过?理想很丰满,现实很骨感!

沙箱环境:

(此处省略一万字吐槽)

从测试结果来看,效果并不理想。各种沙箱、AV 纷纷亮红灯。看来想靠这玩意儿“裸奔”,还是太天真了。

AV 检测:

(此处省略更多吐槽)

AV 检测结果更惨不忍睹。看来想靠这工具绕过 AV,还是洗洗睡吧。

总结:工具是辅助,思路才是王道!

项目地址:

https://github.com/BKLockly/ShadowMeld

ShadowMeld 这玩意儿,说白了就是个半成品。功能看似强大,但实战效果堪忧。想靠它搞事情,还得自己动手改造。

记住,工具只是辅助,思路才是王道!别指望一个工具就能解决所有问题。多学习、多思考、多实践,才能在网络安全的世界里立于不败之地。

-

黑客/ 原文始发于微信公众号(龙哥网络安全):ShadowMeld:一款“不讲武德”的隐蔽数据嵌入利器?

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论