文章来源:https://xz.aliyun.com/news/18125

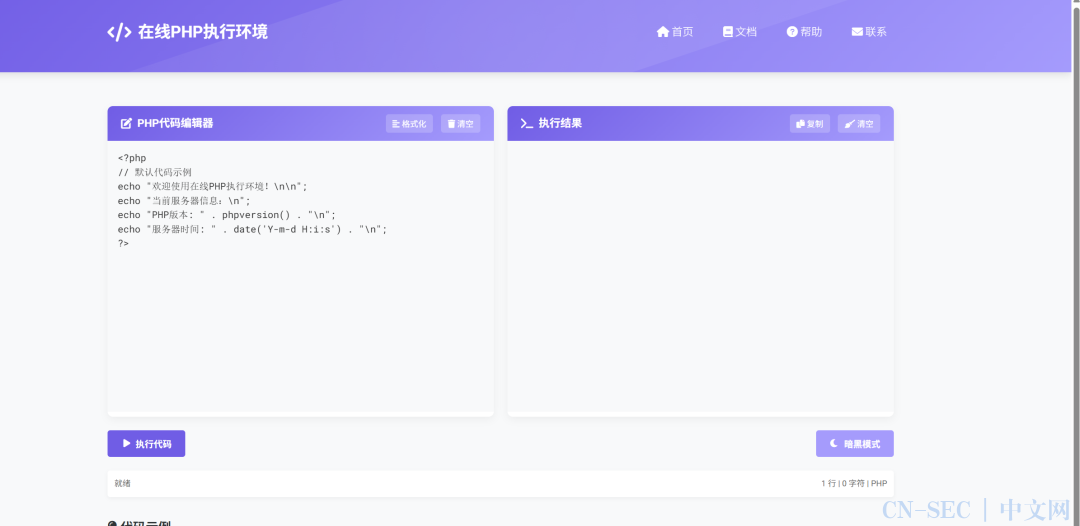

Eztest

在phpversion()处修改,可知为rce,多次测试使用无参rce

赌狗函数:

print_r(scandir(chr(ord(strrev(crypt(serialize(array())))))))

多执行几次就可以得到根目录

Ezlogin

知识:java反序列化,

Spring Actuator 未授权:这个知识点可以看看这位师傅的:https://xz.aliyun.com/news/9218

本题首先使用扫描工具扫出/actuator/heapdump

得到heapdump文件

知识点:heapdump泄露

注意:下面两个工具都要在java8环境下打开,因为新版java版本有些东西删掉了。

然后下载工具heapdump_tool:

https://github.com/wyzxxz/heapdump_tool

得到shirokey

然后下载工具shiroAttack2工具:

项目地址:https://gitcode.com/gh_mirrors/sh/ShiroAttack2

先检测当前密钥,再爆破利用链及回显

然后到命令执行那里执行命令cat /f*

原文始发于微信公众号(神农Sec):【CTF】第三届京麒杯2025热身赛 web

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论