2025年6 月4 日,国家安全部披露了以“切记!不可随意、不可轻信、不可大意!”为标题的3起重大泄密事件,文章迅速被人民网、新华网、环球时报等等各大媒体转载,事件犹如重磅炸弹,将邮件安全问题再次推至公众视野中心。在这一系列事件中,看似普通的钓鱼邮件成为境外间谍情报机关实施窃密的“致命武器”,国家级重点实验室的核心数据、机关单位的敏感信息、科研机构的重要资料纷纷因钓鱼邮件泄露,国家安全面临严峻挑战。这些事件不仅敲响了信息安全的警钟,更暴露出钓鱼邮件攻击的隐蔽性、危害性以及当前防护体系存在的巨大漏洞。深入剖析这些案例,对于防范钓鱼邮件、筑牢信息安全防线具有重大意义。

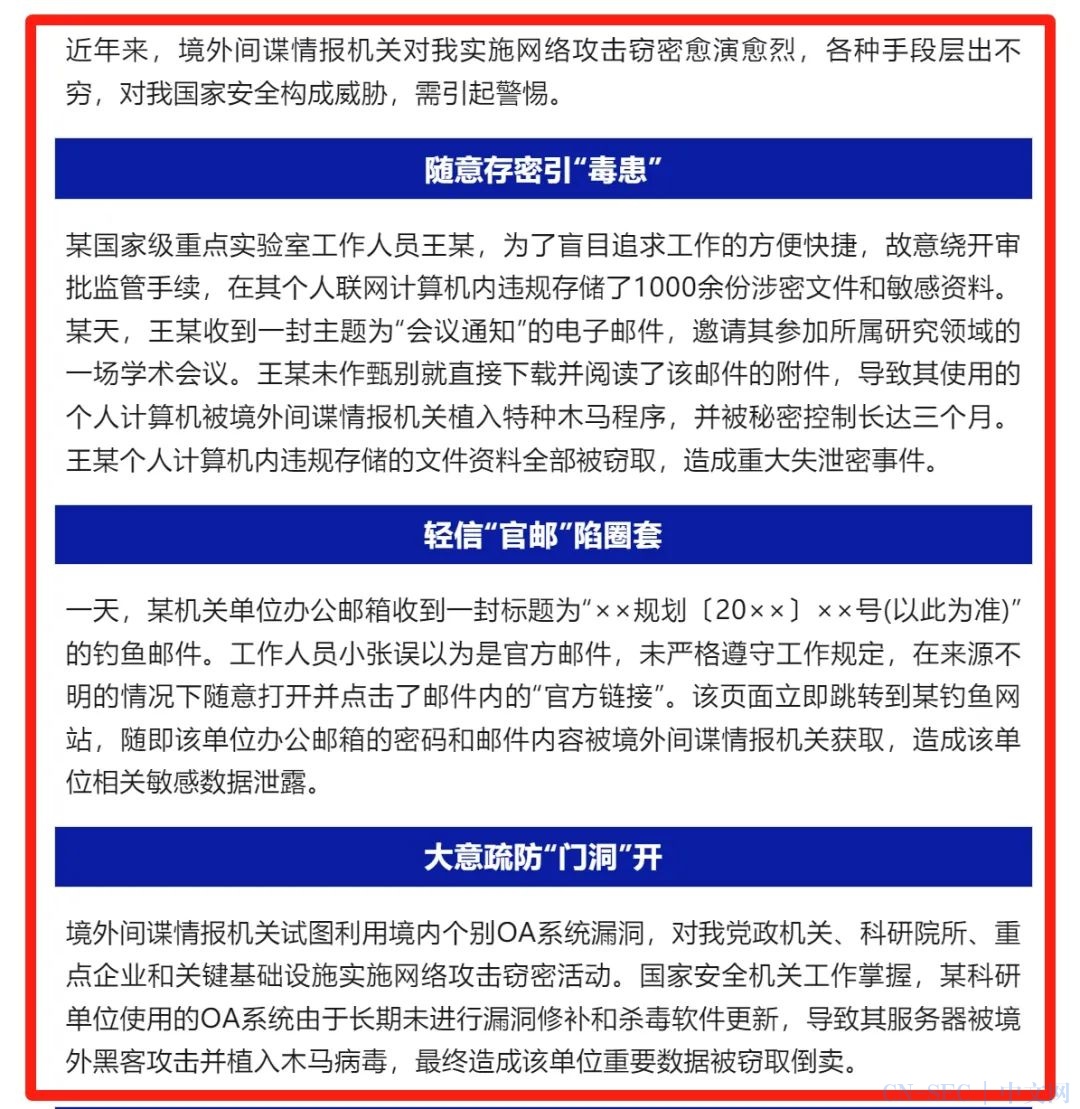

某国家级重点实验室工作人员王某,为图工作便捷,违反规定将1000 余份涉密文件和敏感资料存储在个人联网计算机中。这一行为本身就已埋下安全隐患,而一封伪装成“会议通知” 的钓鱼邮件,则彻底点燃了导火索。王某未对邮件来源、内容进行任何甄别,直接下载并打开附件,瞬间让境外间谍情报机关的特种木马程序植入计算机。在接下来的三个月里,其计算机被秘密控制,所有违规存储的文件资料被窃取,造成重大失泄密事件。这一案例中,钓鱼邮件利用王某对工作的责任心和对会议通知的信任,成功突破防线,暴露了用户安全意识淡薄与个人设备管理漏洞的双重问题。

-

内部管理疏忽:违规在联网计算机存储大量涉密文件。

-

安全意识薄弱:对来源不明的“会议通知”邮件未进行核实。

-

高危操作:轻易下载并打开未知邮件的附件, 导致设备感染木马。

某机关单位工作人员小张收到一封标题为 “×× 规划〔20××〕×× 号 (以此为准)” 的邮件,从标题到格式都极具官方色彩。小张误以为是官方文件,未严格遵循工作规定对邮件来源进行核查,便贸然点击邮件内的 “官方链接”。殊不知,这一链接直接跳转至钓鱼网站,境外间谍情报机关借此轻松获取该单位办公邮箱的密码和邮件内容,导致敏感数据泄露。此案例中,钓鱼邮件通过伪造官方身份、模仿正式文件格式,精准利用小张对官方邮件的信任心理,展现出极强的迷惑性和攻击性。

-

伪装欺骗性强:邮件标题模仿官方文件格式, 具有高度迷惑性。

-

安全意识不足:轻信“官方”邮件, 未核实发件人及链接真实性。

-

高危操作:点击未知链接, 导致账户密码和邮件内容被窃。

在 “大意疏防‘门'洞开” 案例中,虽然直接引发泄密的并非钓鱼邮件本身,但境外间谍情报机关利用某科研单位 OA 系统长期未修补漏洞、未更新杀毒软件的缺陷,通过邮件传播病毒,进而攻击服务器并植入木马病毒,最终导致重要数据被窃取倒卖。这揭示出一个关键问题:邮件作为信息传播的重要渠道,一旦组织内部信息系统存在安全隐患,就极易成为钓鱼邮件等攻击的突破口,形成邮件攻击与系统漏洞相互作用的恶性循环。

-

内部管理疏忽:OA漏洞长期未修补,杀毒软件不及时更新;

-

安全意识薄弱:未意识到邮件攻击与系统漏洞相互作用恶性循环。

钓鱼邮件之所以屡屡得手,核心在于对社会工程学的巧妙利用。攻击者深入研究目标对象的心理、行为习惯和工作场景,精心设计邮件内容。如伪装成领导指示、紧急工作通知、重要合作邀约等,利用人们对权威的服从、对紧急事务的重视、对利益的关注等心理,诱使受害者放松警惕,主动点击恶意链接或下载病毒附件。这种攻击方式直击人性弱点,远比单纯的技术攻击更具杀伤力。

钓鱼邮件导致的数据泄露,后果极其严重。对于企业而言,商业机密、客户信息、财务数据等核心资产泄露,可能直接导致企业失去市场竞争力,遭受巨大经济损失,甚至面临倒闭风险。对于科研机构,科研成果、实验数据的泄露,不仅会让科研人员的心血付诸东流,还可能影响国家在相关领域的科研进程和战略布局。而对于政府部门,敏感政策文件、国家安全信息的泄露,更是直接威胁到国家安全和社会稳定,引发不可估量的连锁反应。

-

多引擎协同防御:集成反垃圾、反病毒、反钓鱼(URL信誉库、动态检测、图像识别)、APT防御(⽀持与沙箱联动进⾏未知威胁分析)等多种检测引擎。

-

智能识别与行为分析:运⽤AI智能识别、发件人行为分析、邮件内容语义分析等技术,有效识别各类新型和变种钓鱼邮件,包括BEC(商业邮件诈骗)。

-

实时威胁情报联动:结合全球和本地化威胁情报库,快速响应最新出现的威胁。

-

⾼级账户防护:提供如“邮箱安全防暴专家3.0”等功能,有效防范暴⼒破解、盗号、异地登录等风险。

-

事件溯源与分析:详细记录邮件⽇志和安全事件,便于事后进行攻击溯源和安全审计。

(网际思安MailSec邮件安全网关360°安全检测示意图)

王某案例中,其个⼈电脑存储了⼤量涉密⽂件,最终通过⽹络被窃。在实际⼯作中,内部员⼯有意或⽆意通过邮件外发敏感数据也是常见的泄密途径。思安邮件DLP(数据防泄漏)⽹关专注于防⽌敏感信息通过邮件通道外泄:

精准内容识别:⽀持基于关键词、正则表达式、⽂档指纹(可识别相似⽂档)、⽂件类型、OCR(图⽚⽂字识别)、机器学习(可进⾏样本训练)等多种⽅式,精准识别邮件正⽂及附件中的敏感内容。

数据分类分级:允许企业根据⾃⾝数据敏感程度定义不同的分类和级别,并制定相应的防护策略。

灵活处置策略:对于识别出的敏感邮件,可采取阻断发送、强制加密、抄送管理员、审批后发送、发送告警等多种处置动作。

详细审计与报表:记录所有DLP事件,提供多维度统计报表,帮助企业了解数据外发风险态势,展现⽤户风险画像。

钓鱼邮件的核心防护机制涵盖技术、管理、应急机制等多个维度。

在部署邮件安全网关时,需根据组织需求进行定制化配置,定期更新威胁情报库和检测规则,确保其对新型钓鱼邮件攻击的防护能力。同时,结合终端安全防护软件,对用户设备进行实时监控,防止木马病毒在设备上驻留和扩散。

1.建立严格的邮件管理制度:制定详细的邮件使用规范,明确涉密邮件的处理流程、存储要求和权限划分。禁止在个人设备上处理涉密邮件,定期更换邮箱密码,对离职员工的账号及时进行注销或权限回收。同时,加强对邮件系统的访问控制,采用多因素认证等方式确保用户身份的真实性。

2.强化人员安全培训:定期组织针对钓鱼邮件防范的专项培训,通过案例分析、模拟演练等方式,提高员工的安全意识和识别能力。培训内容包括如何辨别钓鱼邮件的特征,如查看发件人地址的细微差异、避免在非可信链接中输入敏感信息、谨慎对待要求紧急操作的邮件等。同时,开展定期的钓鱼邮件模拟测试,检验员工的学习成果,及时发现并纠正存在的问题。

网际思安倡导并践行“人员意识提升 +先进技术防护 + 规范流程管理”三位⼀体的综合防护理念。我们相信,通过部署如MailSec邮件安全⽹关、MailSec邮件DLP⽹关等专业产品,结合常态化的钓鱼邮件安全演练服务,并辅以健全的安全管理制度,各企业和单位必能有效提升邮件系统整体安全水位,抵御来自内外部的各种威胁,保护核心数据资产,为业务的稳定运行和国家的⽹络安全贡献力量。

国家安全部披露的重大泄密事件,为我们敲响了一记沉重的警钟。钓鱼邮件已成为信息安全领域的头号威胁之一,其危害不容小觑。只有以邮件安全网关为核心,结合先进技术、严格管理和高效应急响应,构建全方位的防护体系,不断提升防范意识和技术能力,才能在这场与钓鱼邮件的对抗中占据主动,守护国家、企业和个人的信息安全,筑牢国家安全的信息防线。

原文始发于微信公众号(网际思安):【钓鱼专题】国安重大泄密事件深度剖析:严防钓鱼,企业防护必读!

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论