继续年前未完成的作业。SANS 威胁情报峰会的议题已经发布。除了FireEyE和CrowdStrike的两三个议题没有公开,其他议题都有了。总体来说今年讲的都说indicator已经有了,但是并不能满足情报的需要。情报需要更高层次的,更有关联性的干货。具体的议题PPT请点击“阅读原文”,下面简单概述一下各个议题。

The Levels of Threat Intelligence

这个议题应该很短。洛克希德·马丁的Mike Cloppert从理论的高度对情报进行阐述。从Von Clausewitz(卡尔·冯·克劳塞维茨)的军事理论,JP 2-0等战争的理论体系中对tactics, operations, 和strategy进行理解而落实到Cyber Threat Intelligence中。

An End User’s Perspective on the ThreatIntelligence Industry

Forrester的Rick Holland提了情报市场的四个切入点providers, platforms,enrichment, integration,讨论了当下情报市场的一些痛点,问题。

Providers,还是对应情报金字塔的痛点,对攻击者难的对供应商也是难。而且情报供应商往往无法提供跟企业业务“相关”的情报。

Platforms,平台对企业很重要,不过很多号称的平台并不称职,缺乏与企业平台的联动和扩展性。TIP平台的5个方向:

Enrichment,包括IP地理位置信息,pDNS,IP反查信息,恶意软件,whois等等。但是企业也应该重视自身的环境信息。例如ID, asset, vulnerability, data value等等。

Integration,最容易联想到的是API了。但是目前市场上做得并不是很好。

Plumbing’s Done! Now What Do We Do With All This Water

这个议题由STIX/TAXII教父讲“水管”(STIX/TAXII)的建设情况。例如STIX 2.0将会从XML过渡到JSON去。

Multivariate Solutions to Emerging Passive DNS Challenges

pDNS已经开始被攻击者察觉了,开始用whois的隐私保护、proxy等来隐藏。不过还是有它发挥用处的地方,具体内容看Dr. Paul Vixie的议题吧。

Data Mining Malware for Fun and Profit:Building a Historical Encyclopedia of Adversary Information

这是个实战性强一点的议题,展示了二进制逆向的另一面,聚焦攻击者和攻击活动(campaign)来直接定位威胁。攻击多不胜数,所以作者聚焦在攻击者上。分析恶意软件族类的特征。他在去年ISC 2015上也讲过一个议题。里面有一些意思的资源,收集了30多个RAT软件的“配置”信息/特征,可以通过分析一些一样的密码和配置的键值对等等来识别一些特征、模式从而可以发现是否同一类的攻击组织或攻击者。看看下面的密码有没有发现一些亮点?

里面提到的一些资源:

RAT的配置信息

https://malwareconfig.com/

https://github.com/kevthehermit/RATDecoders

DGA feed

http://osint.bambenekconsulting.com/feeds/

Community Intelligence & Open Source Tools: Building an Actionable Pipeline

利用开源工具自建开源情报平台。利用工具Jager和Cacador从PDF报告,文字段落中提取提及的indicator等等很实在的内容。

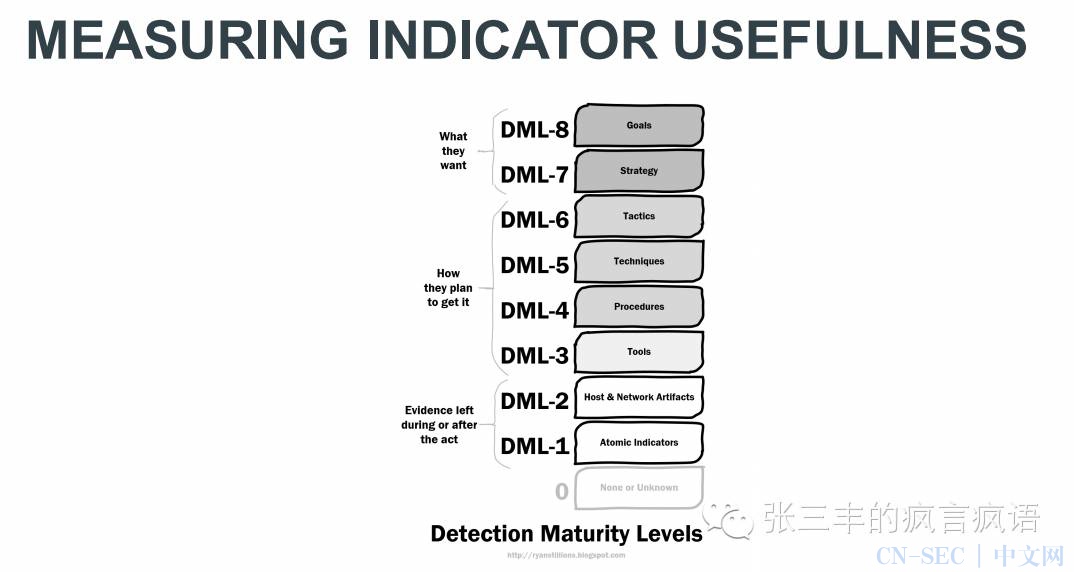

Six Years of Threat Intel: Have We Learned Nothing

这个议题分析了APTnotes 上收集的公开APT报告,从DML维度分析了这些年公开报告中含有有用信息的情况。(DML,Detection Maturity Levels,各种indicator用于检测的成熟度。)从统计可以看到近年的报告中出现hash,IP地址的信息在报告较早些年要多的。

You Got 99 Problems and a Budget’s One

Rapid7的美女讲有限的预算下如何搞情报——开源的feed、平台、报告、工具还有无价的人脉。然后从四个层次的情报(strategic -> operational-> tactical -> technical)讲述使用情报的四个阶段(Risk and Priority Assessment,Situational Awareness,Threat Identification and Alerting,Hunting Operations)的目标和来源。

例如战略情报(Strategic)在风险评估阶段的目标是评估跟自己企业体量相当的企业面临的威胁。来源包括Verizon的年度报告。

The Revolution in Private Sector Intelligence

这个议题讲了大量的传统军事情报历史例子,很多都是Richard Bejtlich多年来的从业经历。网上视频在YouTube上有,还是挺有意思的。比如几十年前通讯还没这么发达的时候,都是有小册子提供给情报分析人员用的。

FireEye讲公开APT研究报告对于攻击者的采取行动的影响的。传统的新闻行业有道德规范,但是在网络威胁情报领域公开报告的时候却没有这样的道德规范。他们注意到发表报告后,攻击者往往在及时性,目标,攻击的资源,计划和方法上会做出调整。举了很多APT28的例子。比如他们每隔90天就得到资金会用新的0day。可惜议题的PPT没有公开。

There Can Be Only One!: Last CTI Vendor Standing Pitch

这个是四家情报厂商的快速宣传。直接看PPT介绍好了。

Analysis of the Cyber Attack on the Ukrainian Power Grid

由SANS的Robert M. Lee,讲乌克兰电厂攻击的情况。看上去有不少干货,不过之前没有太多关注这个事件。简单看了一下,介绍到用BlackEnergy3入侵了环境,用KillDisk搞定SCADA服务器,还DDoS phone lines来延误响应时间,攻击者非常熟悉目标的环境,持续了至少3-6小时,在发动攻击前潜伏了几个月。

Cyber Threat Intel: Maturity and Metrics

提到情报成熟的四个阶段,爬,走,跑,飞。

-

爬,都是基于indicator的,基于封阻IP的,只是战术层面的。

-

走,是indicator已经成组,有上下文的意义,有些甚至已经成文档,不过相关性仍然不太明朗。

-

跑,相关性,针对性都比较强,有优先级的。

-

飞,作者说还没看到会飞的

情报项目的成熟度是基于情报周期5个环节的具体实施情况来评估。不同环节都举出了一些判断的方法。有些还是来自CIA、北约等传统军事研究的作为标准。

Borderless Threat Intelligence: Proactive Monitoring your Supply chain and Customers for Signs of Compromise

ThreatStream讲的情报不但要关注自己的组织,还要覆盖到组织的supply chain,例如

-

Component inventory

-

Financial records

-

Payroll

-

Environmental controls

-

Contractors

-

Software

然后提供了如何去关注这些领域的做法,列举了一些可以关注的资源。具体项科研看看PPT,其中看到了熟悉的走向国际市场的ZoomEye了。

We CanRebuild Him; We Have the Technology

感觉这个议题在推销ThreatConnect。比如它的YARA规则管理及使用可以更有效帮助分析员。

From the Cyber Nerdery to the Board Room

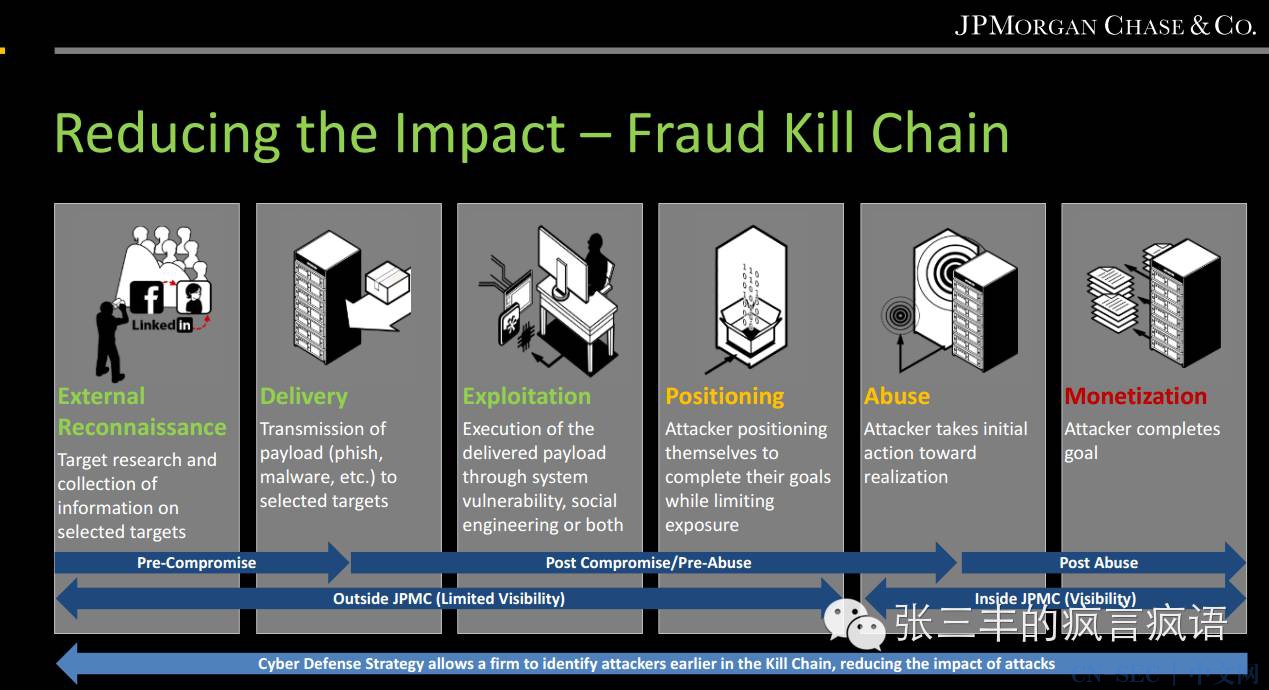

这个议题是CrowdStrike分享的,可惜也没有公开PPT,里面讲到现在情报有了TTP, 有Kill Chain, 有钻石模型Diamond Model, 有情报金字塔Pyramid of Pain, 有STIX等等一些列的模型,格式规范但是并没有帮助决策层理解威胁对业务的影响。情报并没有帮助他们去“决策”make decisions。可惜没看到具体的PPT,不知道抛出这个问题的答案是啥。不过看到参会人的一个讨论提到,决策者往往消费的情报是“市场报告”“竞争情报”“风险报告”等等,所以威胁情报应该打包进去这些决策者能理解的报告中。

PS:这次也没到现场,只是遥远的刷刷Twitter看看PPT,参考了Christian和Kyle的参会感受。理解有偏颇的,请参看“阅读原文”的PPT

http://pan.baidu.com/s/1o7hebZs

欢迎关注zsfnotes的公众号

本文始发于微信公众号(张三丰的疯言疯语):2016SANS网络威胁情报峰会议题(含PPT)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论